Bài 2: Security Testing – Quá Trình

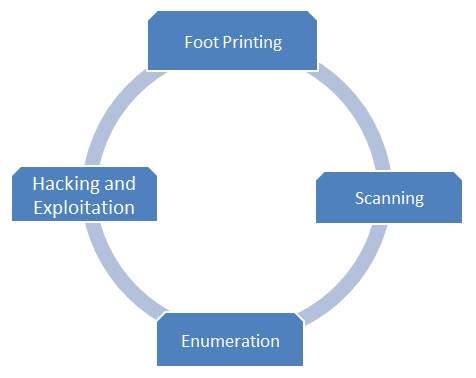

Test thâm nhập vào hệ thống cũng có thể được gọi là đạo đức hacking, bởi lẻ bạn muốn đánh giá trạng thái bảo mật của hệ thống. Đây là một cuộc tấn công có kiễm soát mà phát hiện ra lỗ hỗng bảo mật một cách thực tế. Có 4 bước chính cho một quá trình security test. Và quá trình này được lặp lại ...

Test thâm nhập vào hệ thống cũng có thể được gọi là đạo đức hacking, bởi lẻ bạn muốn đánh giá trạng thái bảo mật của hệ thống. Đây là một cuộc tấn công có kiễm soát mà phát hiện ra lỗ hỗng bảo mật một cách thực tế.

Có 4 bước chính cho một quá trình security test. Và quá trình này được lặp lại nhiều lần.

Chúng ta sẽ đi chi tiết từng giai đoạn

Foot Printing

Đây là bước đầu tiên thực hiện để đánh giá độ bảo mật của ứng dụng web. Có nghĩa là nó thu thập thông tin hệ thống, như mạng, thiết bị ..Sau bước quan trọng đầu tiên này, tester có thể hiểu và dọn đường cho hacker.

Các bước cho FootPrinting

• Information gathering (thu thập thông tin)

• Determining the range of the network (xác định phạm vi mạng)

• Identifying active machines (xác định máy hoạt động)

• Identifying open ports and access points (xác định các cổng mở và điểm truy cập)

• OS fingerprinting (công nghệ nhận dạng hệ điều hành)

• Fingerprinting services (các dịch vụ nhận dang)

• Mapping the network (lập bản đồ mạng)

Các công cụ sử dụng

Đây là những bộ công cụ phổ biến được sử dụng trong giai đoạn footprinting

• Whois

• SmartWhois

• NsLookup

• Sam Spade

Đừng quá lo lắng nếu như các bạn chưa quen thuộc với đám công cụ này, chúng ta sẽ chơi nó ở bài kế tiếp.

Các kỹ thuật khác

Footprinting cũng có thể thu thập các thông tin như sau:

• Tên liên hệ công ty, địa chỉ email và số điện thoại

• Giao dịch của công ty và các bên liên quan.

• Liên kết đến các web liên quan đến công ty

• Các chính sách bảo mật của công ty

Đọc lướt chơi thôi quý vị, mình chưa tiện phải nói hết ý của những thứ này. Chúng ta qua giai đoạn 2 ->scanning

Scanning

Đây là bước thứ 2 mà chúng ta thực hiện sau Footprinting. Nó liên quan tới việc quét các port đang mở, nhận dạng hệ điều hành, và khám phá các dịch vụ trên các port.

Các công cụ sử dụng

• NMap

• Ping

• Traceroute

• Superscan

• Netcat

• NeoTrace

• Visual Route

Enumeration

Đây là bước chuẩn bị sau cùng và được thực hiện như một kết quả của Scanning. Mục đích của enumeration là có được một bức tranh hoàn chỉnh của mục tiêu. Trong giai đoạn này, một trình kiễm tra thâm nhập cố gắng xác định tài khoản người dùng hợp lệ hoặc các tài nguyên chia sẽ kém được bảo vệ khi sử dụng các kết nối mạng tới hệ thống.

Các kỹ thuật sử dụng

• Xác định tài khoản người dùng dể bị tấn công và thông tin Obtaining Active Directory (OAD)?

• Sử dụng snmputil để liệt kê các giao thức quản lý mạng đơn giản

• Sử dụng các truy vấn DNS

• Thiết lập các session và kết nối không hợp lệ

Exploitation

Trong phần này, một tester sẽ tích cực khai thác điểm yếu an ninh. Một khi cuộc tấn công thành công, có thể xâm nhập vào nhiều hệ thống trong domain. Bởi vì các pentester (người test, người muốn tấn công) bây giờ có quyền truy cập vào các mục tiêu tiềm năng mà trước đó không thể làm.

Các kỹ thuật sử dụng

Các loại khai thác được tách thành 3 khía cạnh khác nhau. Sau đây là một bộ các kỹ thuật chung được sử dụng trong giai đoạn khai thác mà chúng ta sẽ đề cập chi tiết cho từng cái cụ thể.

Tấn công đối với WEB-SERVERS

• SQL Injection

• Cross Site Scripting

• Code Injection

• Session Hijacking

• Directory Traversal

Tấn công NETWORKS

• Man in the Middle Attack

• Spoofing

• Firewall Traversal

• WLAN

• ARP Poisoining

Tấn công SERVICES

• Buffer Overflows

• Format Strings

• Dos

• Authentication flaws

Quý bằng hữu đừng cố suy nghĩ là tôi đang bày cho các bạn tấn công hệ thống người khác, mà chỉ là kiến thức để các bạn xây dựng hệ thống cho chính bạn được bảo mật khi các bạn biết các lổ hổng mà có thể bị các phương pháp trên khai thác và tấn công.