Bị hack bắt phải trả tiền chuộc, nạn nhân quyết tâm hack lại máy chủ của nhóm lừa đảo và thành công

Uất ức sau khi phải trả tiền chuộc để lấy lại dữ liệu, một nạn nhân của ransomeware đã hack lại máy chủ của nhóm hacker để mở khóa cho hàng ngàn nạn nhân khác cũng bị tấn công như mình. Lần theo dấu vết những hacker tội phạm: làm thế nào chúng có thể thuê phòng khách sạn 5 ...

Uất ức sau khi phải trả tiền chuộc để lấy lại dữ liệu, một nạn nhân của ransomeware đã hack lại máy chủ của nhóm hacker để mở khóa cho hàng ngàn nạn nhân khác cũng bị tấn công như mình.

Cuối tháng 9 vừa qua, một kẻ tấn công đã xâm nhập và tấn công bằng phần mềm Ransomware vào các thiết bị lưu trữ gắn mạng (NAS) do nhà cung cấp phần cứng Đài Loan QNAP sản xuất và mã hóa các tệp tin trên chúng. Phần mềm Ransomware này được đặt tên là Muhstik. Kẻ tấn công sau đó yêu cầu mỗi nạn nhân phải trả 0,09 bitcoin, tương đương khoảng 700 USD, để lấy lại các tập tin của mình.

Sau khi trả khoản tiền chuộc, một nạn nhân người Đức tên là Tobias Frömel cảm thấy cần phải làm gì đó. Là một lập trình viên, anh đã phân tích phần mềm ransomware này, hiểu rõ hơn về cách nó vận hành và thực hiện việc hack lại máy chủ giữ vai trò chỉ huy và kiểm soát đợt tấn công của tin tặc.

Frömel nói rằng máy chủ này chứa các dữ liệu và thông tin cho phép anh truy cập vào tập lệnh PHP tạo mật khẩu cho các nạn nhân mới. Dựa vào đó, anh đã sử dụng cùng một biện pháp của kẻ tấn công để tạo một tệp PHP mới, tạo ra khóa giải mã cho 2.858 nạn nhân của Muhstik, được lưu trữ trong cơ sở dữ liệu.

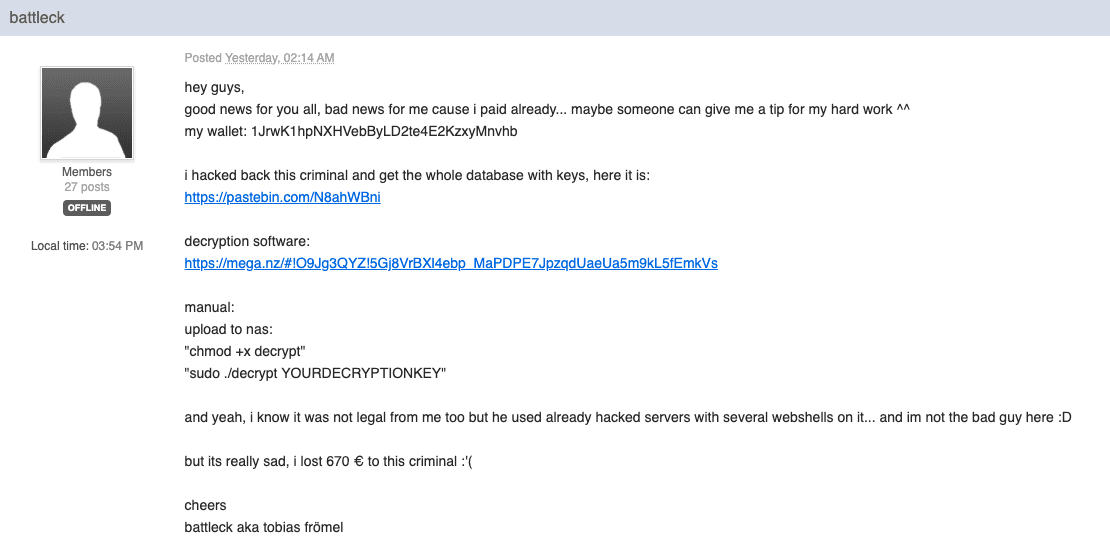

Bên cạnh việc phát hành các khóa giải mã, lập trình viên này cũng xuất bản một bộ giải mã mà tất cả các nạn nhân của Muhstik có thể sử dụng để mở khóa các tệp tin của họ, thông qua diễn đàn BleepingComputer và một bài đăng trên Twitter.

Bài đăng của Tobias Frömel trên diễn đàn, chia sẻ cách giúp nạn nhân của Ransomware giải mã tệp tin.

“Tôi biết nó không hợp pháp”, Frömel cũng nhấn mạnh trong thông báo ban đầu của mình rằng điều này không mang ý nghĩa trả thù, nhằm giúp cho các độc giả hiểu rằng trong tường hợp này anh không phải là kẻ xấu.

Một số nạn nhân cho biết bộ giải mã này hoạt động tốt và họ có thể tự giải mã các tập tin của mình. Thậm chí có 4 người đã gửi tặng lại cho anh một số tiền nhỏ, bằng bitcoin, như một lời cảm ơn.

Một nhà nghiên cứu bảo mật đã nhận thấy công việc của Frömel và nói rằng ông đã thông báo cho chính quyền, cũng như cung cấp thông tin về băng đảng tin tặc phía sau nhằm giúp đỡ các nhà chức trách truy tìm tội phạm. Ông cũng cho biết dù hành động của Frömel là trái pháp luật, anh rất khó có khả năng bị truy tố vì đã giúp đỡ cho hàng ngàn nạn nhân. Tuy nhiên, ông cũng khuyên lập trình viên này nên làm việc với các nhà chức trách để trợ giúp trong việc truy tìm những kẻ tấn công.

Frömel chăm chỉ trả lời thắc mắc của các nạn nhân trên Twitter.

Các cuộc tấn công bằng Ransomware đang ngày càng phổ biến và có dấu hiệu tăng lên gần đây. FBI thậm chí đã đưa ra cảnh báo yêu cầu các nạn nhân không được trả tiền chuộc vì điều đó sẽ tạo động lực cho các vụ tấn công tiếp theo diễn ra theo. Tuy nhiên, điều này không ngăn chặn được việc các nạn nhân làm theo chỉ dẫn của tin tặc, bởi với nhiều người, thông tin bị lấy đi rất quý giá. Đầu tháng 10, ba bệnh viện ở tiểu bang Alabama, Mỹ đã trả tiền cho các tin tặc để mở khóa hệ thống bị xâm nhập.

Hiện tại, công ty bảo mật Emsisoft sau đó cũng đã phát hành một bộ giải mã chạy trên hệ điều hành Windows, có thể được sử dụng để giải mã các tệp tin được mã hóa bởi Muhstik. Tất nhiên, bộ giải mã này có cách hoạt động đơn giản hơn nhiều so với cách của Frömel. Nếu là nạn nhân của Muhstik, bạn có thể sử dụng nó tại đây.

TechTalk via GenK