Bộ định tuyến Netis của Trung Quốc có chứa Backdoor nguy hiểm

Bộ định tuyến được sản xuất bởi Netcore, một thương hiệu nổi tiếng về thiết bị mạng ở Trung Quốc, có một backdoor mở cho phép những kẻ tấn công khai thác dễ dàng. Những sản phẩm này cũng được bán ngoài lãnh thổ Trung Quốc dưới nhãn hiệu Netis. Backdoor này cho phép tội phạm mạng dễ dàng chạy các ...

Bộ định tuyến được sản xuất bởi Netcore, một thương hiệu nổi tiếng về thiết bị mạng ở Trung Quốc, có một backdoor mở cho phép những kẻ tấn công khai thác dễ dàng. Những sản phẩm này cũng được bán ngoài lãnh thổ Trung Quốc dưới nhãn hiệu Netis. Backdoor này cho phép tội phạm mạng dễ dàng chạy các đoạn mã trên các thiết bị định tuyến này, khiến nó dễ bị gây hại giống như một thiết bị an ninh.

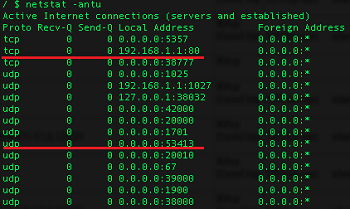

Backdoor này là gì? Đơn giản, đó là một cổng mở UDP đang mở ở cổng 53413. Cổng này có thể truy cập từ mạng WAN của bộ định tuyến. Điều này có nghĩa là nếu bộ định tuyến nêu trên có một địa chỉ IP có thể truy cập từ bên ngoài (ví dụ, hầu hết người dùng tại nhà và SMB (Server Message Block), một kẻ tấn công từ bất cứ nơi nào trên Internet đều có thể truy cập vào backdoor:

Backdoor này được “bảo vệ” bởi một mật khẩu duy nhất, mật khẩu mã hóa được hardcode trong firmware của bộ định tuyến. Những bộ định tuyến Netcore/Netis hiện tại đều có cùng một mật khẩu. Cơ chế “bảo vệ” này về cơ bản là không hiệu quả, vì kẻ tấn công có thể dễ dàng đăng nhập vào các bộ định tuyến và người sử dụng không thể sửa đổi hoặc vô hiệu hóa backdoor này.

Hầu hết các bộ định tuyến Netcore/Netis hiện tại đều có lỗ hổng này. Sử dụng ZMap để quét các bộ định tuyến dễ bị gây hại và kết quả là hơn hai triệu địa chỉ IP với cổng UDP đang mở. Hầu hết các bộ định tuyến này đều ở Trung Quốc còn một ít ở các nước khác, bao gồm Hàn Quốc, Đài Loan, Israel và Hoa Kỳ.

Những câu lệnh như thế nào giúp kẻ tấn công có thể gây hại cho một bộ định tuyến? Bên cạnh việc đăng nhập, những kẻ tấn công có thể tải lên, tải xuống và chạy tập tin trên các bộ định tuyến. Điều này cho phép kẻ tấn công gần như kiểm soát hoàn toàn những bộ định tuyến. Ví dụ, cài đặt có thể được sửa đổi để giúp thực hiện các cuộc tấn công man-in-the-middle.

Dưới đây là một cuộc tấn công khác có thể dễ dàng thực hiện: các tập tin có chứa tên người dùng và mật khẩu cho bộ định tuyến thông thường, dựa trên bảng điều khiển quản trị trên trang web được lưu trữ mà không cần mã hóa. Những kẻ tấn công có thể dễ dàng tải về tập tin này, như bên dưới:

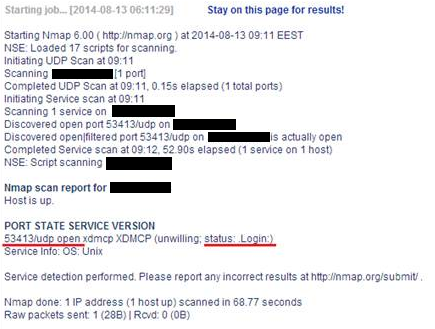

Chúng ta đều nhận thức rõ ràng sự nguy hiểm của những bộ định tuyến dễ bị gây hại, nhưng lỗ hổng này là đặc biệt nghiêm trọng vì có thể bị khai thác dễ dàng. Để xác định xem bộ định tuyến của mình có dễ bị gây hại không, người dùng có thể sử dụng một một công cụ quét cổng hệ thống mạng. Sử dụng Nmap và quét cổng 53413 của một bộ định tuyến tồn tại lỗ hổng:

Chú ý đến phần được gạch chân màu đỏ.

Có rất ít giải pháp để khắc phục vấn đề này. Cập nhật Firmware cho bộ định tuyến Netcore với mã nguồn mở như dd-wrt và Tomato nhưng rất hạn chế. Bên cạnh đó, chỉ duy nhất một thiết bị có thể thay thế được các thiết bị này.

TrendMicro Blog