Hacker tìm ra cách khuếch đại sức mạnh các cuộc tấn công DDos lên hơn 51.000 lần, mạnh nhất lịch sử nhờ phương thức mới

Mới đây, nhóm tin tặc đã tìm ra cách thức khuếch đại sức mạnh một cuộc tấn công từ chối dịch vụ (DDoS) lên 51.000 lần so với sức mạnh ban đầu và nhiều chuyên gia tin rằng nhóm tin tặc sẽ sử dụng kỹ thuật tấn công này để tấn công lên các trang web và cơ sở hạ tầng internet trong thời ...

Mới đây, nhóm tin tặc đã tìm ra cách thức khuếch đại sức mạnh một cuộc tấn công từ chối dịch vụ (DDoS) lên 51.000 lần so với sức mạnh ban đầu và nhiều chuyên gia tin rằng nhóm tin tặc sẽ sử dụng kỹ thuật tấn công này để tấn công lên các trang web và cơ sở hạ tầng internet trong thời gian tới.

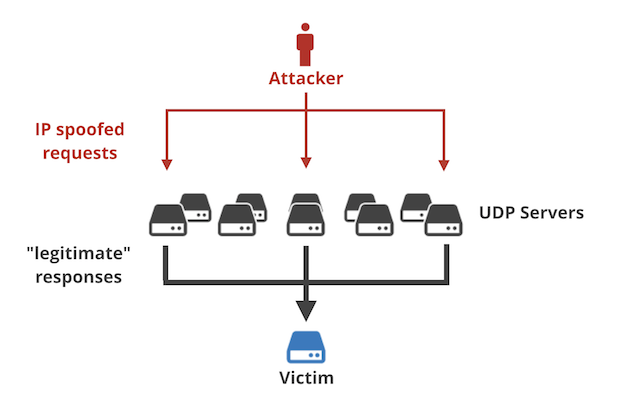

Nhóm tin tặc đã tăng cường tấn công của họ bằng cách gửi một số lượng nhỏ dữ liệu được thiết kế đặc biệt tới các dịch vụ công cộng. Những dịch vụ này ngay lập tức gửi trả lại một lượng lớn dữ liệu không mong muốn đến mục tiêu. Kiểu tấn công từ chối dịch vụ khuếch đại này được biết đến với các phương thức tấn công như gửi dữ liệu tới máy chủ cấu hình yếu như DNS ( khuếch đại 50 lần), NTP (khuếch đại 58 lần).

Cách thức hoạt động của tấn công DDoS dạng khuếch tán

Vào hôm thứ ba, chuyên gia đã phát hiện ra nhóm tin tặc thực hiện một phương thức tấn công mới có khả năng khuếch đại tấn công lên tới 51,000 lần so với kích thước ban đầu và đây là phương thức tấn công khuếch đại đạt được hiệu quả lớn nhất trong lịch sử. Phương thức tấn công lần này lợi dụng memcached, một hệ thống cơ sở dữ liệu lưu trữ tạm dùng để tăng tốc độ truy xuất dữ liệu. Trong tuần vừa qua, nhóm tin tặc đã bắt đầu sử dụng kỹ thuật này để triển khai một cuộc tấn công với khối lượng 500 gigabit/s và dịch vụ Arbor Networks đã ghi nhận lại được cuộc tấn công này.

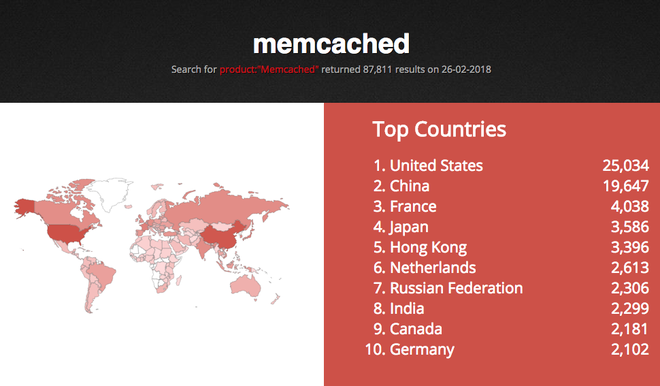

Các chuyên gia tại Cloudflare CDN cho biết cuộc tấn công này xuất phát từ gần 6000 máy chủ memcached được tìm thấy trên internet. Tuy nhiên, chuyên gia Cloudflare cho biết trên thế giới có hơn 88,000 máy chủ tương tự và tiềm lực tấn công của phương thức này còn lớn hơn rất nhiều so với cuộc tấn công vừa ghi nhận được.

Johnathan Azaria, chuyên gia nghiên cứu bảo mật dịch vụ phòng chống tấn công DDoS của Imperva ước tính độ phóng đại là 9000 lần cho memcached và 557 lần cho NTP. Ngoài ra, ước tính số lượng các máy chủ memcached có sẵn trên internet chạy cổng 11211 là 93,000 máy chủ. Mặc dù đã sử dụng các số liệu khác nhau, nhưng con số về máy chủ memcached và tiềm lực của cuộc tấn công vẫn lớn chưa từng thấy.

Hẳn nhiều người vẫn chưa quên vụ tấn công từ chối dịch vụ lớn nhất xảy ra vào năm 2016 với khối lượng lên tới 620 Gpbs tấn công vào KrebsOnSecurity và 901 Gbps đến 1.1 Tbps vào nhà mạng OVH của Pháp. Những cuộc tấn công này được thực hiện bởi một hệ thống botnet tương đối mới với các con bot được cài đặt trên hàng trăm ngàn bộ định tuyến gia đình và các thiết bị internet khác.

Bài học cũ từ tấn công từ chối dịch vụ

Phương pháp tấn công khuếch đại từ chối dịch vụ sử dụng máy chủ memcached đã đạt được hiệu năng khổng lồ khi không cần phải sử dụng số lượng botnet quá nhiều. Bên cạnh đó, các máy chủ memcached thường có rất nhiều băng thông nên càng làm tăng thêm hiệu quả cho cuộc tấn công.

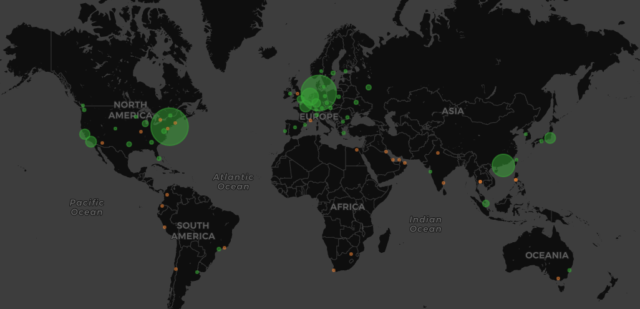

Nguyên nhân xảy ra cuộc tấn công này là do các máy chủ memcached kết nối với internet theo cấu hình mặc định. Thông thường, những máy chủ memcached này chỉ nên sử dụng trong hệ thống mạng cục bộ và cần phải bảo vệ chúng bằng tường lửa. Cho đến nay, các cuộc tấn công được ghi nhận từ hơn 5.700 địa chỉ IP và chủ yếu đến từ Bắc Mỹ và Châu Âu.

Bản đồ phân bố IP nguồn sử dụng để tấn công trong cuộc DDoS được ghi nhận

Bằng công cụ Shodan chúng ta có thể thấy được số lượng máy chủ có trên internet lên tới hơn 88.000 máy chủ và hầu hết những máy chủ này đều có cơ chế bảo mật kém.

Top các máy chủ memcached được tìm thấy trên internet

Để khai thác tiềm năng tấn công từ máy chủ, nhóm tin tặc gửi một số lượng nhỏ gói tin UDP được giả mạo địa chỉ gửi là địa chỉ IP mục tiêu. Các máy chủ memcached trả lời bằng cách gửi số lượng lớn gói tin trả về địa chỉ IP mục tiêu.

Hiện tại, Cloudflare đang tư vấn cho các nhà cung cấp dịch vụ mạng triển khai máy chủ memcached để vô hiệu hóa tính năng hỗ trợ UDP. Trong nhiều trường hợp, người dùng chỉ cần sử dụng giao thức TCP là đủ. Trong khi đó, Arbor Network khuyến cáo các ISP phải thực hiện các chính sách truy cập phù hợp khi cấm gửi dữ liệu bằng gói tin UDP hoặc TCP qua cổng 11211 trên máy chủ từ internet. Đặc biệt, các máy chủ memcached cần phải được triển khai tường lửa bảo vệ từ internet.

Techtalk via GenK