Hướng dẫn cấu hình Mikrotik site to site IpSec tunnel

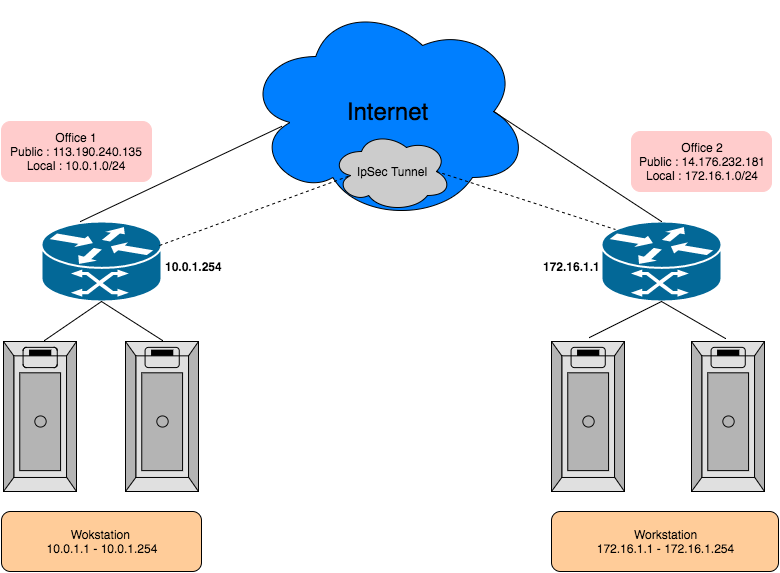

Mô hình Router ở Office 1 và Office 2 được kết nối ra internet Các workstation ở phía trong và được NAT ra ngoài qua router. Office 1 : Public IP : 113.190.240.135 Local subnet : 10.0.1.0/24 Router : 10.0.1.254 Office 2 : Public IP : 14.176.232.181 Local subnet : ...

Mô hình

Router ở Office 1 và Office 2 được kết nối ra internet Các workstation ở phía trong và được NAT ra ngoài qua router.

Office 1 :

Public IP : 113.190.240.135

Local subnet : 10.0.1.0/24

Router : 10.0.1.254

Office 2 :

Public IP : 14.176.232.181

Local subnet : 172.16.1.0/24

Router : 172.16.1.1

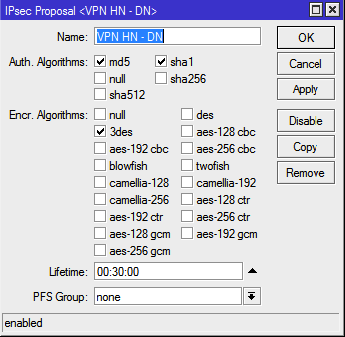

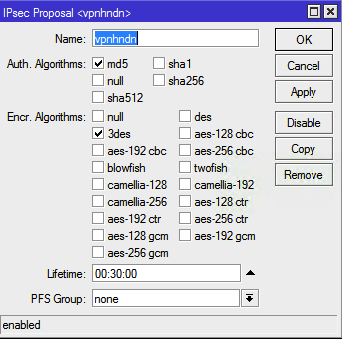

Tạo mới proposal

Auth.Algorithms : tick chọn md5 và sha1

Encr.Algorithms : 3des

**Office 1 : **

Office 2 :

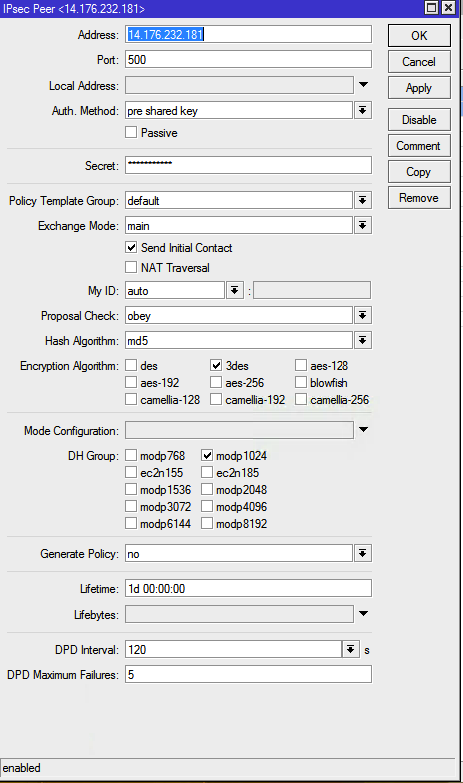

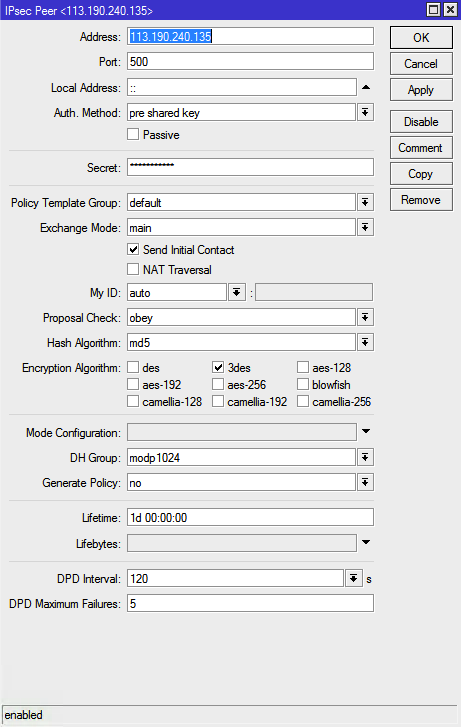

Cấu hình peer

Address : IP Wan của router kết nối đến

Port : 500 (deafault)

Auth.Method : pre shared key

Secret : mật khẩu dùng để xác thực kết nối VPN

Policy Tempalte Group : default

Exchange Mode : main

My ID : auto

Proposal Check : obey

Hash Algorithm : md5

Encryption Algorithm : 3des

DH Group : modp1024

Generate Policy : no

DPD Interval : 120

**Office 1 : **

Office 2 :

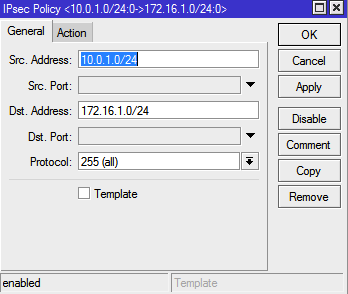

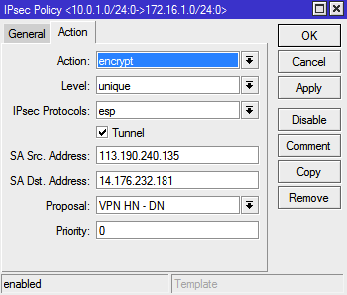

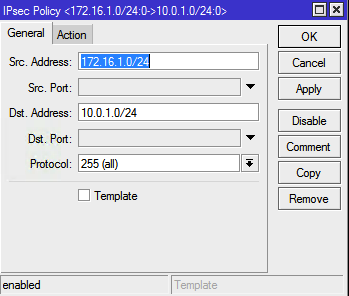

Sau khi chúng ta đã có proposal và peer, bước tiếp theo chúng ta cần IpSec policy. Ở đây chúng ta muốn mã hoá traffic tới từ 172.16.1.0/24 tới 10.0.1.0/24 và ngược lại.

Office 1 :

Chain : forward

Src Address : 10.0.1.0/24

Dst Address : 172.16.1.0/24

Action : encrypt

Level : unique

IPsec Protocols : esp

Tick lựa chọn tunnel

SA Src. Address : 113.190.240.135

SA Dst. Address : 14.176.232.181

Proposal : Chọn proposal vừa tạo ở trên

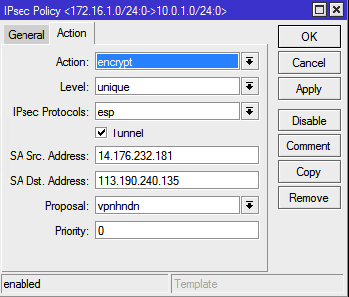

Office 2 :

Chain : forward

Src Address : 172.16.1.0/24

Dst Address : 10.0.1.0/24

Action : encrypt

Level : unique

IPsec Protocols : esp

Tick lựa chọn tunnel

SA Src. Address : 14.176.232.181

SA Dst. Address : 113.190.240.135

Proposal : Chọn proposal vừa tạo ở trên

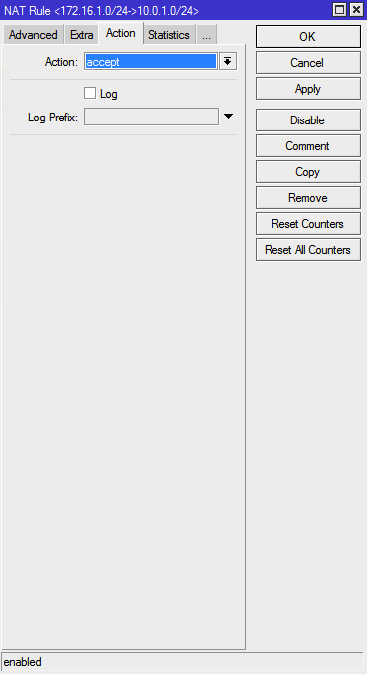

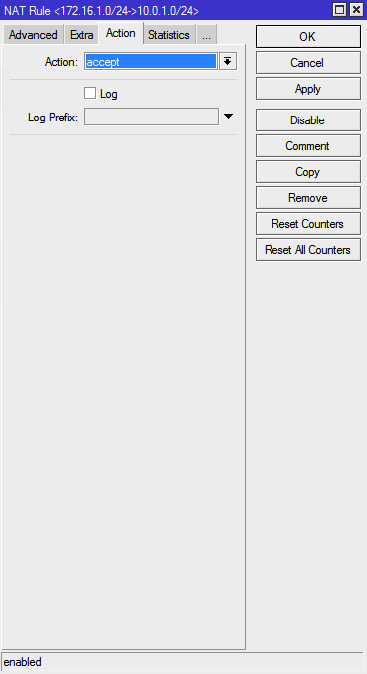

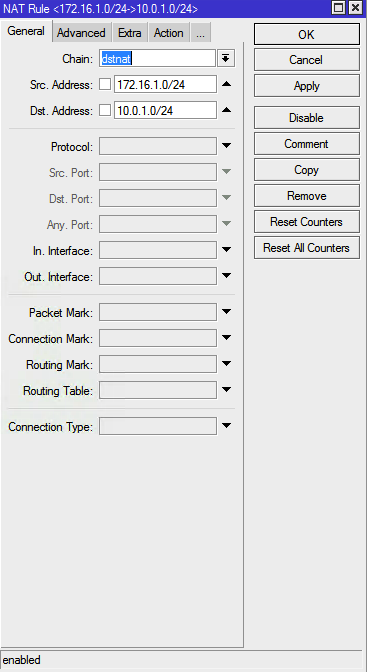

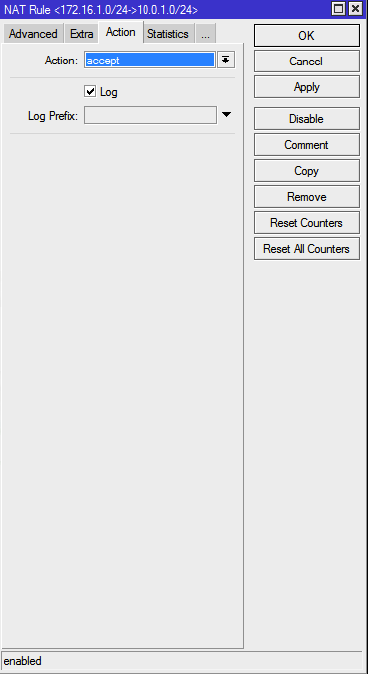

NAT bypass

Tại thời điểm này, nếu bạn thử thiết lập kết nối IpSec sẽ chưa hoạt động, các gói tin sẽ bị từ chối. Bởi vì cả 2 router có Nat rule thay đổi địa chỉ nguồn sau khi gói tin đã được mã hoá. Remote router nhận được gói tín mã hoá nhưng không thể giải mã bởi vì địa chỉ nguồn không khớp với địa chỉ nguồn đã định nghĩa trong cấu hình policy.

Để fix chúng ta cần setup rule NAT bypass.

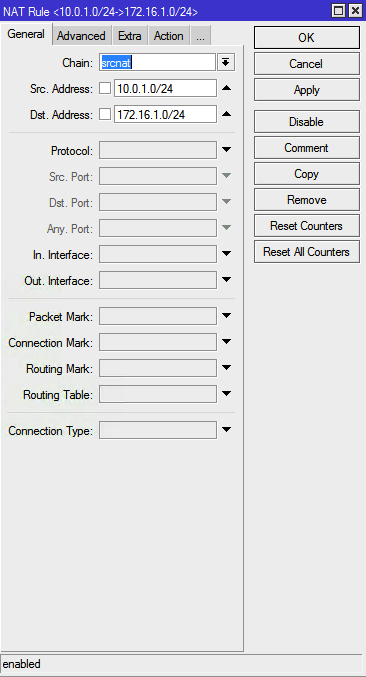

Office 1 :

Src. Add : 10.0.1.0/24

Dst. Add : 172.16.1.0/24

Action : accept

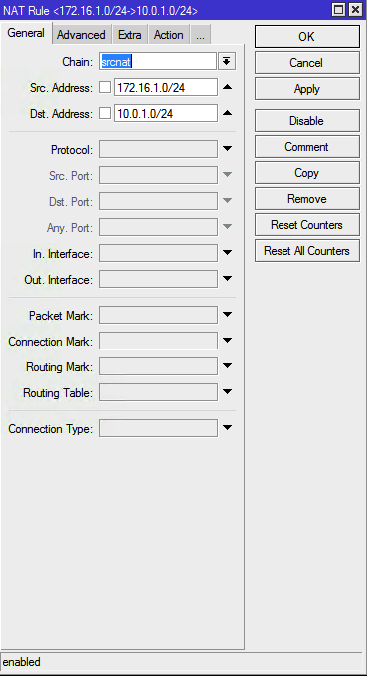

Office 2 :

Src. Add : 172.16.1.0/24

Dst. Add : 10.0.1.0/24

Action : accept

Note: Nếu kết nối VPN đã được thiết lập trước khi thêm NAT bypass rule, bạn phải xoá kết nối đã tồn tại hoặc restart lại router.

Một việc rất quan trọng nữa đó là bypass rule phải được đặt ở trên cùng của tất cả các NAT rule.

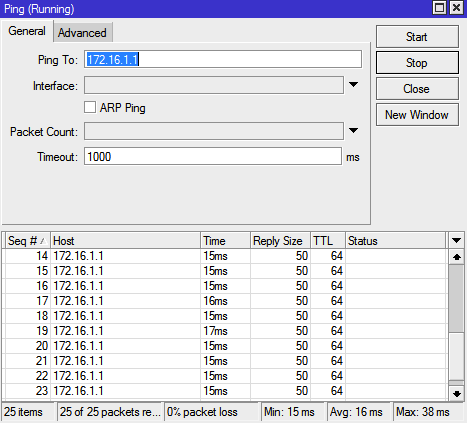

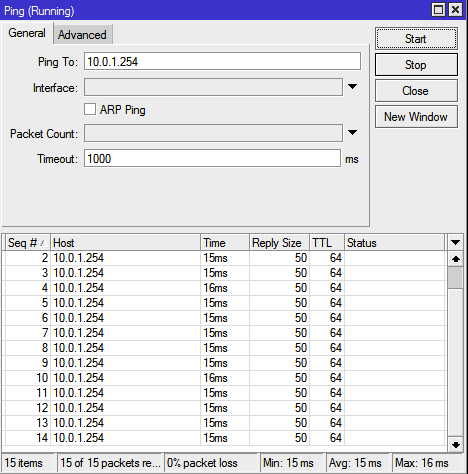

Kiểm tra kết nối

Các bạn vào menu Tool/Ping

Office 1 :

Ping đến router của Office 2

**Office 2 : **

Ping đến router của Office 1

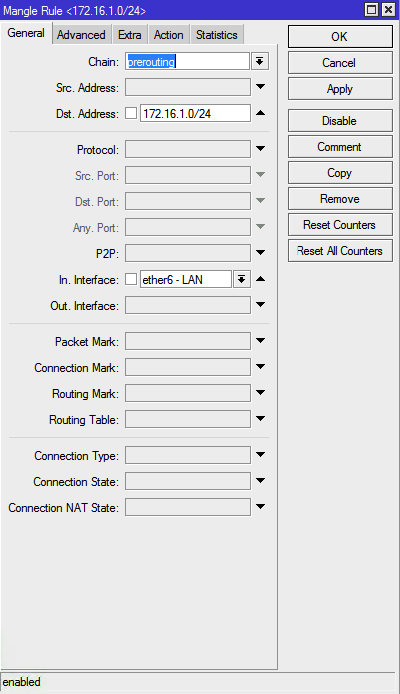

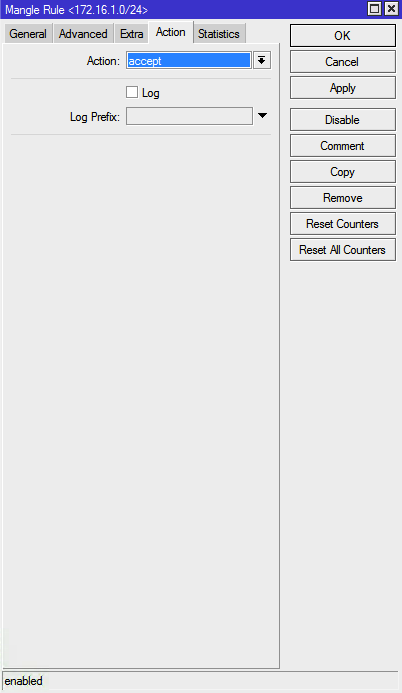

Option

Trong quá trình setup mặc dù đã thực hiện tất cả những bước trên nếu vẫn chưa thành công các bạn hãy thử thêm những bước sau :

Thêm rule dst NAT :

Thêm mange rule :

Trên đây cũng chỉ là kinh nghiệm đã làm của người viết bài chắc còn nhiều thiếu sót, rất mong các bạn có thể đóng góp thêm và cùng bàn luận về chủ đề này qua contact dưới đây :

Chatwork : Lê Tuấn Minh

Email : le.tuan.minh@framgia.com