Lỗ hổng AutoFill của Linkedin cho phép Hacker đánh cắp dữ liệu

Không chỉ riêng Facebook, một lỗ hổng mới đã được phát hiện trong tính năng Autofill của Linkedin làm rỉ thông tin nhạy cảm của người dùng tới các trang web của bên thứ ba mà không cần người dùng biết về nó. Mạng xã hội LinkedIn cung cấp một plugin AutoFill trong một thời gian ...

Không chỉ riêng Facebook, một lỗ hổng mới đã được phát hiện trong tính năng Autofill của Linkedin làm rỉ thông tin nhạy cảm của người dùng tới các trang web của bên thứ ba mà không cần người dùng biết về nó.

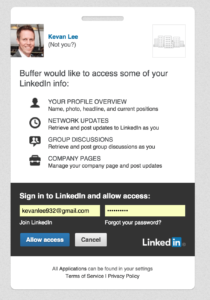

Mạng xã hội LinkedIn cung cấp một plugin AutoFill trong một thời gian dài mà các trang web khác có thể sử dụng để cho phép người dùng LinkedIn điền nhanh vào dữ liệu hồ sơ, bao gồm tên đầy đủ, số điện thoại, địa chỉ email, mã ZIP, công ty và chức danh của công việc.

Chờ đã: Nếu bạn chưa biết mã hóa mật khẩu hoặc mã hóa dữ liệu, tệp tin, file ảnh để bảo vệ thông tin cá nhân thì nên xem lại các phương pháp mã hóa dữ liệu tốt nhất hiện nay.

Nói chung, nút Tự động điền chỉ hoạt động trên “các trang web có trong danh sách cho phép cụ thể”, nhưng nhà nghiên cứu bảo mật Cable cho biết đó không phải là sự thật.

Cable phát hiện ra lỗ hổng này khi plugin của Linkedin cho phép bất kỳ ứng dụng web nào đều có thể thu thập dữ liệu của người dùng. Cụ thể, hacker có thể sử dụng tính năng tự động điền vào các chỗ trống trong khu vực box hay các trường autofill trên một website hợp pháp bất kỳ. Chỉ cần thay đổi các thuộc tính và để nút tự động điền vào toàn bộ website, sau đó làm nó vô hình.

Vì nút tự động điền là nút vô hình vậy nên khi người dùng nhấp vào bất kỳ nơi nào trên website đều sẽ kích hoạt tự động điền, cuối cùng tất cả dữ liệu riêng tư của người dùng đề đượ chuyển tới trang web độc hại.

Phương pháp hacker khai thác lỗ hổng Linkedin:

– Người dùng truy cập website độc hại, tải khung tự động điền trên Linkedin.

– Khung tự động điền được thiết kế dàn trải toàn bộ website dưới chế độ ẩn mà mắt thường không thể nhìn thấy.

– Sau khi người dùng click vào nơi bất kỳ trên trang web đó và Linkedin sẽ tự động điền dữ liệu của người dùng và sau đó dữ liệu sẽ được chuyển qua post Message đến website độc hại.

Xem thêm: Các bước xử lý khi website bị nhiễm mã độc

Cable đã phát hiện ra lỗ hổng này vào ngày 9 tháng 4 và ngay lập tức tiết lộ nó cho LinkedIn. Ngay sau đó, họ đã vá lỗ hổng tạm thời mà không thông báo cho người dùng biết về vấn đề này. Tuy nhiên, bản vá lỗi chỉ giới hạn việc sử dụng tính năng tự động điền của Linkedin cho các website nằm trong danh sách là nhà quảng cáo của Linkedin. Cable cho biết bản vá này vẫn chưa đủ sức mạnh và vẫn có thể bị hacker lạm dụng vì các trang trắng có thể thu thập dữ liệu người dùng. Bên cạnh đó, nếu bất kỳ trang web nào được liệt kê trong danh sách trắng của LinkedIn bị xâm phạm, tính năng Tự động điền có thể bị lạm dụng để gửi dữ liệu đã thu thập đến các bên thứ ba độc hại.

Để chứng minh vấn đề này, Cable đã xây dựng một trang thử nghiệm chứng minh cho trường hợp trên và kết quả một website bất kỳ có thể thu thập tên, địa chỉ email và vị trí người dùng.

Ngay sau đó, Linkedin đã có bản vá lỗ hổng mới vào ngày 19 tháng 4. Họ công bố: “Chúng tôi sẽ cố gắng khắc phục sớm vấn đề này để bảo vệ dữ liệu của các thành viên. Chúng tôi đánh giá cao nghiên cứu của người đã phát hiện ra lỗ hổng trên.”

Mặc dù lỗ hổng này không phải là một vấn đề phức tạp hay nghiêm trọng so với vụ bê bối Cambridge Analytica gần đây nhưng những lố hổng trong tính năng Auto fill của Linkedin có thể gây đe dọa nghiêm trọng cho người dùng và cả công ty.