Lỗ hổng CVE-2018-0950 trong Microsoft Outlook cho phép Hacker ăn trộm mật khẩu

Một nhà nghiên cứu bảo mật mới đây đã tiết lộ chi tiết về một lỗ hổng quan trọng trong Microsoft Outlook mà Microsoft đã phát hành bản vá lỗi chưa hoàn chỉnh trong thời gian 18 tháng vừa qua. Cụ thể, lỗ hổng của Microsoft Outlook (CVE-2018-0950) có thể cho phép kẻ tấn công ăn cắp ...

Một nhà nghiên cứu bảo mật mới đây đã tiết lộ chi tiết về một lỗ hổng quan trọng trong Microsoft Outlook mà Microsoft đã phát hành bản vá lỗi chưa hoàn chỉnh trong thời gian 18 tháng vừa qua.

Cụ thể, lỗ hổng của Microsoft Outlook (CVE-2018-0950) có thể cho phép kẻ tấn công ăn cắp thông tin nhạy cảm, bao gồm thông tin đăng nhập Windows của người dùng, chỉ bằng cách thuyết phục nạn nhân xem trước một email bằng Microsoft Outlook mà không yêu cầu thêm bất kỳ sự tương tác nào của người dùng.

Lỗ hổng này được phát hiện trong renders của Microsoft Outlook cho phép lưu trữ nội dung OLE từ xa khi tin nhắn email RTF (Rich Text Format) được xem trước và tự động khởi tạo các kết nối SMB.

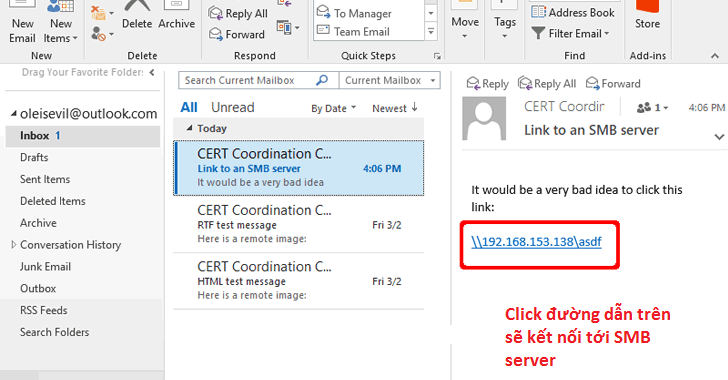

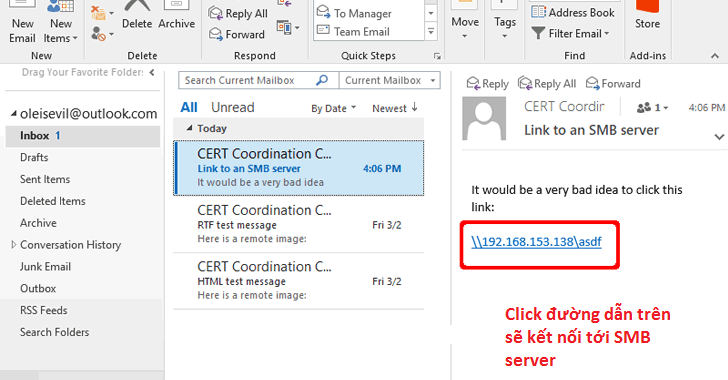

Hacker mũ đen có thể khai thác lỗ hổng này bằng cách gửi một email RTF cho nạn nhân chứa tệp hình ảnh lưu trữ từ xa (đối tượng OLE), tải từ máy chủ SMB bị tấn công. Vì Microsoft Outlook tự động hiển thị nội dung OLE nên nó sẽ tự động xác thực với máy chủ từ xa được kiểm soát bởi tin tặc qua giao thức SMB sử dụng đăng nhập một lần SSO, từ đó chuyển tên người dùng của nạn nhân và NTLMv2 đã băm mật khẩu, có khả năng cho phép tin tặc truy cập vào hệ thống máy tính của nạn nhân.

: Phương pháp Phishing email cho phép tin tặc lừa đảo người dùng

HẬU QUẢ

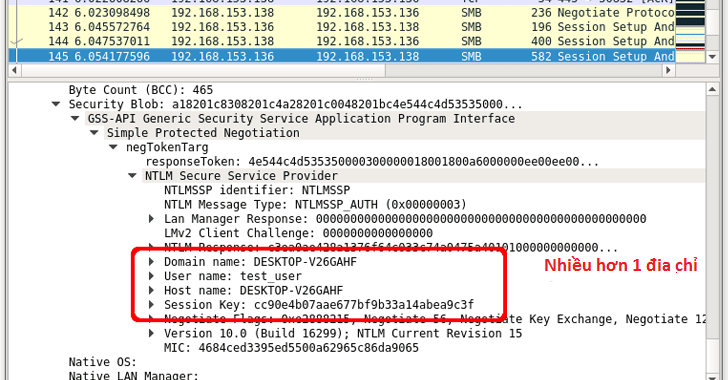

Lỗ hổng CVE-2018-0950 trong Microsoft Outlook có thể làm rò rỉ địa chỉ IP, tên miền, tên người dùng, tên máy chủ và mật khẩu của người dùng. Nếu mật khẩu của người dùng không đủ mạnh, hacker có thể crack mật khẩu trong một khoảng thời gian ngắn.

Vậy tại sao máy tính Windows của bạn tự động chuyển chứng chỉ cho máy chủ SMB cho tin tặc?

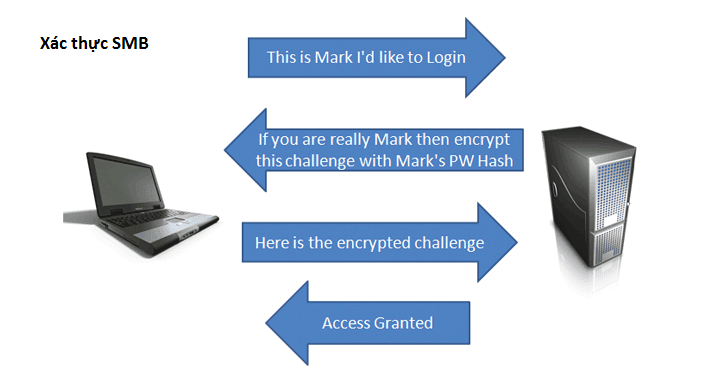

Hình ảnh trên là cách chứng thực qua giao thức SMB (Server Message Block) hoạt động kết hợp với cơ chế xác thực NTLM / phản hồi, như được mô tả trong hình dưới đây.

Lỗ hổng CVE-2018-0950 đã được thông báo công khai vào tháng 11 năm 2016 và vào tháng 4 năm 2018, Microsoft đã có bản vá lần thứ 3, tuy nhiên bản vá lỗi này vẫn chưa hoàn chỉnh. Bản vá lần này chỉ ngăn Outlook tự động khởi tạo các kết nối SMB khi nó xem trước các email RTF, tuy nhiên trên thực tế nó không thể ngăn chặn các cuộc tấn công SMB.

Nếu bạn đã cài đặt bản vá cập nhật mới nhất của Microsoft có thể sẽ hạn chế các rủi ro về bảo mật, nhưng kẻ tấn công vẫn có thể khai thác lỗ hổng này. Vì vậy, người dùng Windows, đặc biệt là quản trị mạng doanh nghiệp nên làm theo các bước dưới đây để giảm thiểu hậu quả lỗ hổng này:

- Cập nhật bản vá lỗ hổng CVE-2018-0950 mới nhất của Microsoft (nếu bạn chưa update).

- Chặn các cổng 445 / tcp, 137 / tcp, 139 / tcp, 137 / udp và 139 / udp được sử dụng cho các phiên bản SMB bên trong và bên ngoài.

- Chặn xác thực NT LAN Manager (NTLM) đăng nhập một lần (SSO).

- Luôn sử dụng các mật khẩu mạnh, rà soát các mật khẩu cũ yếu và thay thế mã mật khẩu mới.

- Quan trọng, KHÔNG nhấp vào liên kết bất thường, liên kết và tệp tin lạ có trong email.