Mã độc tống tiền Bad Rabbit lan rộng tại châu Âu

Một cuộc tấn công mã độc tống tiền kiểu mới đang phát tán nhanh chóng tại châu Âu và đã ảnh hưởng trên 200 tổ chức lớn ở Nga, Ukraine, Thổ Nhĩ Kì và Đức. Mã độc mới có tên “Bad Rabbit” tương tự loại mã độc tống tiền có chủ đích Petya vào mạng của các doanh nghiệp, yêu cầu nạn nhân ...

Một cuộc tấn công mã độc tống tiền kiểu mới đang phát tán nhanh chóng tại châu Âu và đã ảnh hưởng trên 200 tổ chức lớn ở Nga, Ukraine, Thổ Nhĩ Kì và Đức.

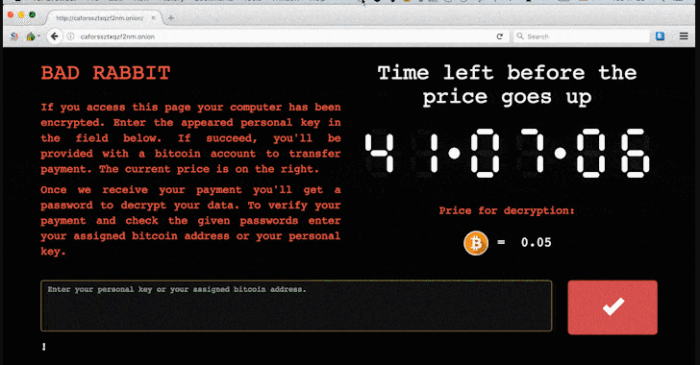

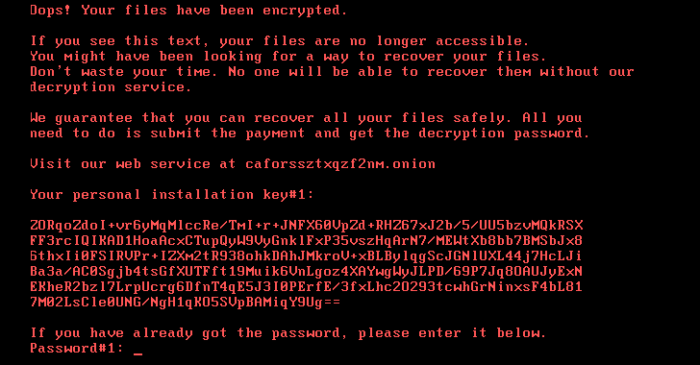

Mã độc mới có tên “Bad Rabbit” tương tự loại mã độc tống tiền có chủ đích Petya vào mạng của các doanh nghiệp, yêu cầu nạn nhân 0.05 bitcoin (~285 USD) tiền chuộc mở khóa hệ thống. Theo phân tích ban đầu của Kaspersky, Bad Rabbit được phát tán thông qua tấn công drive-by download, sử dụng cài đặt Adobe Flash player giả mạo nhằm đưa mã độc vào thiết bị người dùng.

Bad Rabbit sử dụng DiskCrytor, một công cụ mã hóa ổ cứng mã nguồn mở, mã hóa tệp tin trên máy tính bằng khóa RSA 2048-bit.

Bad Rabbit sử dụng khai thác EternalRomance SMB RCE

Bad Rabbit không sử dụng khai thác EternalBlue (giốn mã độc WannaCry)mà lợi dụng khai thác từ xa EternalRomance RCE để phát tán trên mạng của nạn nhân. EternalRomance là một trong những công cụ hacking thuộc Cơ quan An Ninh Hoa Kì (NSA) bị rò rỉ bởi nhóm hacker Shadow Broker vào tháng 4 năm nay.

EternalRomance khai thác từ xa thông qua lỗ hổng(CVE-2017-0145) trong giao thức Windows Server Message Bloc (SMB), một giao thức truyền tài dữ liệu giữa các máy tính WIndows. Lỗ hổng đã được Microsoft phát hành bản vá vào tháng 3/2017 (MS17-010).

Bad Rabbit phát tán trong mạng như thế nào?

Theo các chuyên gia nghiên cứu. Bad Rabbit quét mạng nội bộ có sử dụng chia sẻ SMB, sử dụng một danh sách các thông tin đăng nhập phổ biến để đưa mã độc vào thiết bị. Ngoài ra, nó còn sử dụng một công cụ tiền khai thác Mimikartz nhằm trích xuất thông tin đăng nhập từ hệ thống.

Do Bad Rabbit và NotPetya đều sử dụng chung DiskCrytor để mã hóa và phần mã chức năng xóa sạch dữ liệu trên ổ đĩa cứng, các chuyên gia cho rằng cả hai loại mã độc này do một nhóm tin tặc đứng đằng sau. Nhóm tin tặc này còn liên quan đến một số vụ tấn công diện rộng trước đó tại Nga.

Các bảo vệ trước tấn công ransomware

- Vô hiệu hóa dịch vụ WMI nhằm ngăn chặn mã độc lây lan trong mạng.

- Luôn cập nhật phần mềm diệt virus trên hệ thống

- Cảnh giác trước các email lừa đảo, các trang quảng cáo, ứng dụng và phần mềm bên thứ ba.

- Sao lưu dữ liệu định kì và lưu trữ bản sao lưu trong ổ cứng rời không thường xuyên kết nối với máy tính.

THN