Phân tích mã độc ngân hàng mã hóa dữ liệu người dùng

Mới đây các nhà nghiên cứu phát hiện ra biến thể mã độc ngân hàng mới Trojan-Banker.AndroidOS.Faketoken có thể mã hóa dữ liệu người dùng nhằm đòi tiền chuộc. Mã độc Faketoken tồn tại trong hơn 2,000 ứng dụng tài chính trên khắp thế giới. Theo Kaspersky Labs, số lượng nạn nhân bị lây nhiễm mã ...

Mới đây các nhà nghiên cứu phát hiện ra biến thể mã độc ngân hàng mới Trojan-Banker.AndroidOS.Faketoken có thể mã hóa dữ liệu người dùng nhằm đòi tiền chuộc. Mã độc Faketoken tồn tại trong hơn 2,000 ứng dụng tài chính trên khắp thế giới.

Theo Kaspersky Labs, số lượng nạn nhân bị lây nhiễm mã độc ngân hàng tấn công khoảng 16,000 người dùng trên 27 quốc gia, nhiều nhất tại Nga, Ukraine, Đức và Thái Lan. Faketoken được phát tán thông qua các chương trình và trò chơi khác nhau và thường sử dụng Adobe Flash Player.

BƯỚC CHUẨN BỊ

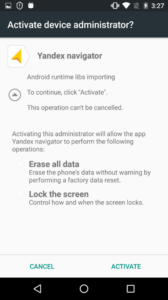

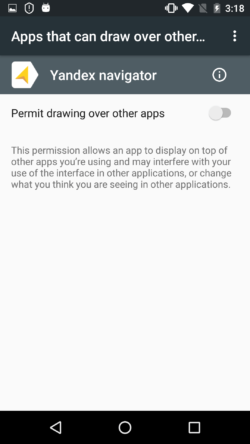

Mã độc Faketoken có khả năng tương tác với cơ chế bảo vệ trong hệ điều hành. Ví dụ, nó yêu cầu quyền truy cập đè lên ứng dụng khác và quyền trở thành ứng dụng gửi tin nhắn SMS mặc định. Điều này cho phép mã độc đánh cắp dữ liệu người dùng, ngay cả trên phiên bản Android mới nhất.

Khi Faketoken hoạt động, nó yêu cầu quyền quản trị viên. Nếu người dùng từ chối, mã độc sẽ liên tiếp hiển thị yêu cầu cho đến khi nạn nhân đồng ý.

Mã độc mô phỏng yêu cầu quyền quản trị của ứng dụng “Yandex.Navigator”

Sau khi đã có quyền quản trị, Faketoken bắt đầu yêu cầu các quyền khác nhằm truy cập vào tin nhắn người dùng, dữ liệu và danh bạ, gửi tin nhắn và thực hiện quộc gọi. Cửa sổ yêu cầu cấp quyền luôn hiển thị trên các ứng dụng khác.

Tiếp đến mã độc yêu cầu cấp quyền trở thành ứng dụng tin nhắn SMS mặc định Faketoken đánh cắp tin nhắn văn bản. Nếu người dùng thay đổi về ứng dụng nhắn tin khác, mã độc sẽ lại tiếp tục yêu cầu cấp quyền.

Faketoken tải về biểu tượng của một vài ứng dụng (liên quan tới mạng xã hội, trình duyệt web và tin nhắn nhanh), xóa các biểu tượng lối tắt (shortcut) cũ để thay thế.

Trên thiết bị thử nghiệm, mã độc đã thất bại trong việc loại bỏ các shortcut cũ dẫn tới việc các biểu tượng bị trùng lặp

Chưa rõ tại sao mã độc lại thực hiện điều này do các shortcut mới đều mở ra ứng dụng gốc.

ĐÁNH CẮP DỮ LIỆU

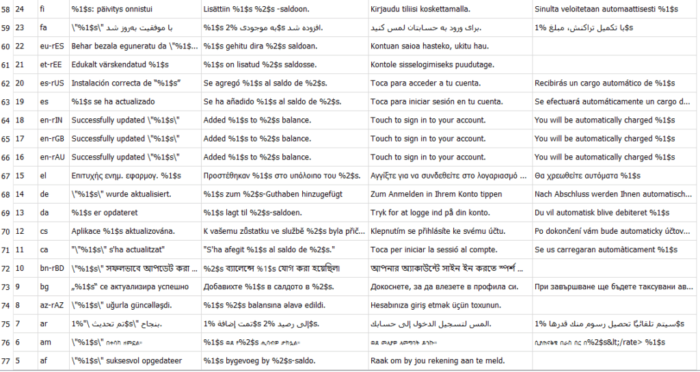

Faketoken tải về một cơ sở dữ liệu từ máy chủ chứa các các cụm từ bằng 77 ngôn ngữ khác nhau phụ thuộc vào vị trí của thiết bị.

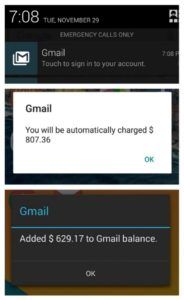

Mã độc sẽ hiển thị thông báo lừa đảo phụ thuộc vào ngôn ngữ của người dùng.

Minh họa một thông báo được mã độc hiển thị

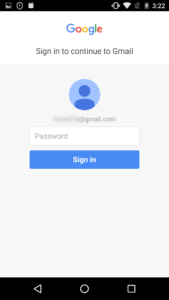

Nếu người dùng nhấn vào thông báo, mã độc sẽ mở một trang web được thiết kế đánh cắp mật khẩu Gmail. Ngoài ra ứng dụng gốc Gmail cũng bị hiển thị đè trang đăng nhập lừa đảo.

Giả mạo trang đăng nhập vào Gmail

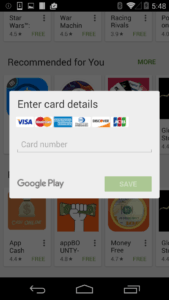

Giả mạo trang thanh toán nhằm đánh cắp thông tin thẻ tín dụng

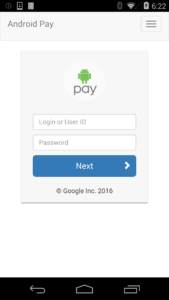

Faketoken cũng lấy danh sách (2,249) ứng dụng tài chính khác nhằm thực hiện giả mạo các trang đăng nhập rồi gửi thông tin tới máy chủ điều khiển.

Minh họa trang giả mạo được thiết kế cho ứng dụng khác

Ngoài ra, Faketoken có thể thực hiện những hành vi sau từ máy chủ điều khiển:

- Thay đổi hiển thị nhằm can thiệp vào tin nhắn;

- Gửi tin nhắn đến số điện thoại định trước với nội dung có sẵn;

- Tải lên toàn bộ tin nhắn từ thiết bị;

- Tải lên toàn bộ danh bị từ thiết bị;

- Tải lên danh sách các ứng dụng đã cài đặt;

- Khôi phục cài đặt gốc thiết bị;

- Tạo ra thông báo trên thiết bị nhằm mở ra các trang giả mạo;

- Tạo ra cửa sổ hiển thị chèn lên các ứng dụng khác;

- Mở đường dẫn tới website độc hại;

- Chạy một ứng dụng;

- Khóa thiết bị nhằm yêu cầu người dùng trả tiền chuộc.

Mã độc ngân hàng trở thành mã độc tống tiền Ransomware

Tính năng đòi tiền chuộc của mã độc ngân hàng trên thiết bị di đông đang dần trở nên phổ biến. Faketoken biên tập danh sách các tệp tin trong thiết bị (bộ nhớ trong, bộ nhớ ngoài) rồi mã hóa chúng. Thuật toán mã hóa được sử dụng là AES (có thể giải mã). Mã độc nhận khóa mã hóa và bắt đầu tấn công các tệp tin đa phương tiện (hình ảnh, âm thanh, video) và tài liệu. Tệp tin bị mã hóa sẽ có đuôi .cat.

securelist