Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab03-02

Bài viết dưới đây sẽ giúp bạn đọc quan tâm đến công nghệ thông tin, virus máy tính hay mã độc hiểu sâu về Lab03-02. Bài viết là kết quả quá trình nghiên cứu và tìm hiểu của chuyên gia an ninh mạng SecurityBox, đi sâu phân tích về mã độc LAB 03-02: cách phát hiện, cách nhận biết và gỡ ...

Bài viết dưới đây sẽ giúp bạn đọc quan tâm đến công nghệ thông tin, virus máy tính hay mã độc hiểu sâu về Lab03-02. Bài viết là kết quả quá trình nghiên cứu và tìm hiểu của chuyên gia an ninh mạng SecurityBox, đi sâu phân tích về mã độc LAB 03-02: cách phát hiện, cách nhận biết và gỡ bỏ mã độc này.

Phân tích mã độc Lab03-02 trong cuốn Practical Malware Analysis của Andrew Honig và Michael Sikorski (https://nostarch.com/malware)

Mẫu mã độc của Lab03-02 có thể tải về từ: https://github.com/mikesiko/PracticalMalwareAnalysis-Labs

Phân tích

- Practical Malware Analysis Lab03-02 chỉ gồm file Lab03-02.DLL

- Cài đặt: rundll32.exe Lab03-02.dll,installA

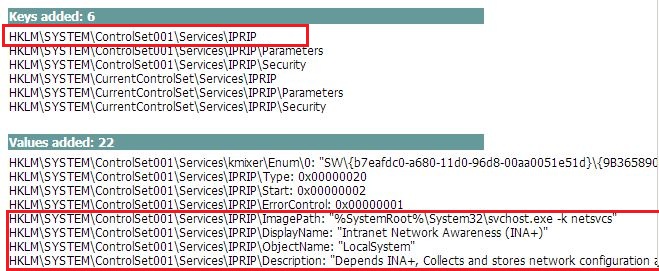

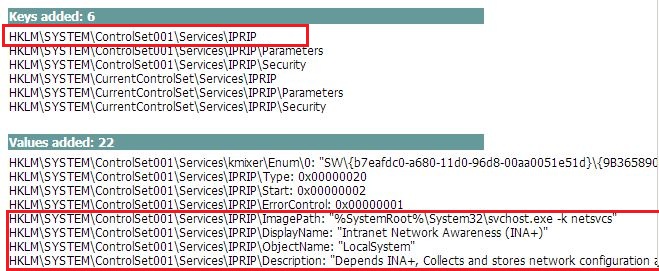

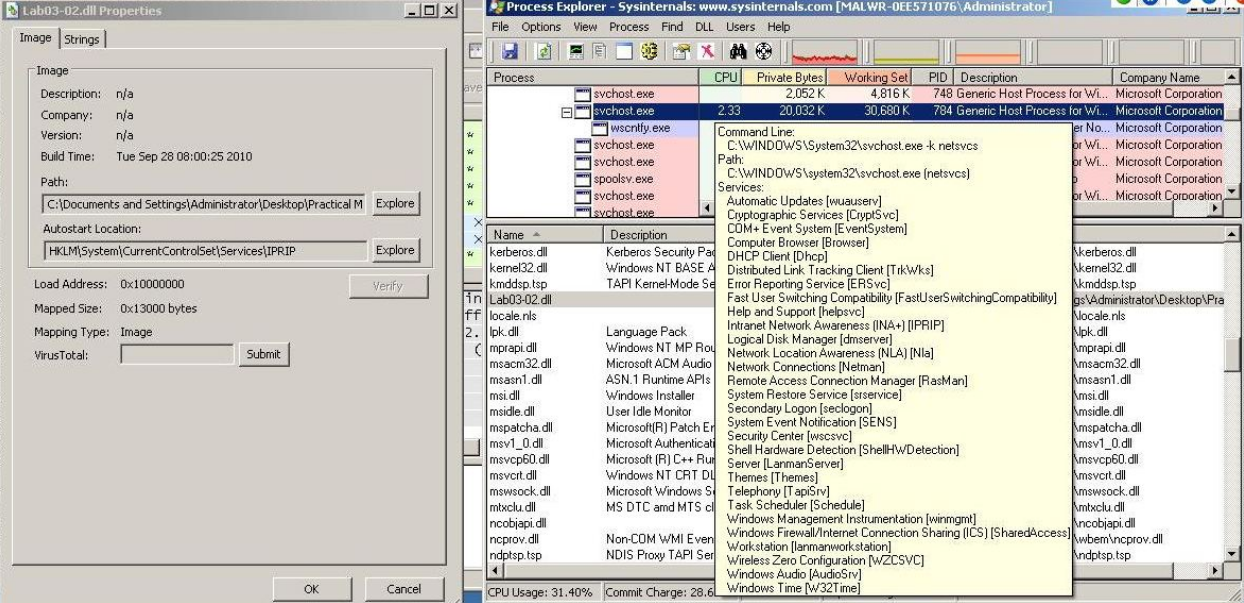

- Sau khi được cài đặt, mã độc tạo một registry key tại HKLMSYSTEMCurrentControlSetServicesIPRIP, cài đặt service IPRIP.

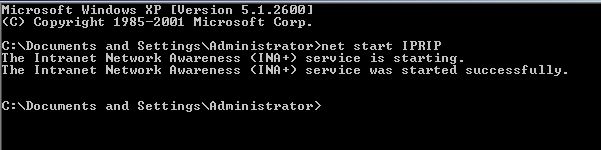

- Service này sử dụng DisplayName là “Intranet Network Awareness (INA+)”, ImagePath là “%SystemRoot%System32svchost.exe -k netsvcs”, ServiceDll là đường dẫn tới file Lab03-02.dll

- Như vậy, sau mỗi lần hệ thống khởi động, sẽ luôn có một tiến trình svchost.exe nạp Lab03-02.dll

XEM THÊM: Phân tích mã độc Lab 03-03

Khi được nạp bởi một tiến trình svchost.exe, mã độc Lab03-02.dll thực hiện các hành vi:

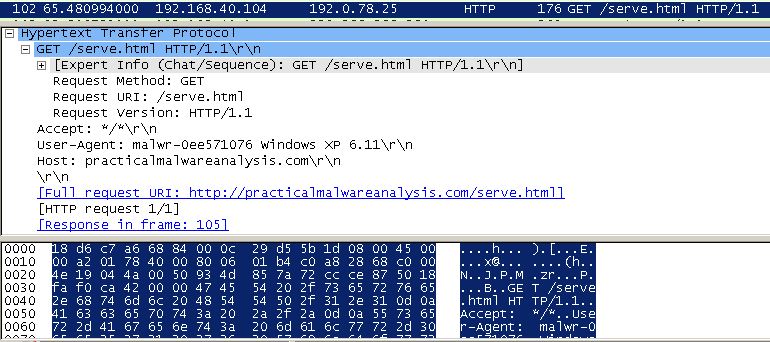

- Truy vấn DNS cho practicalmalwareanalysis.com. Tại thời điểm phân tích, kết quả truy vấn DNS trả về là 192.0.78.25 và 192.0.78.24.

- Kết nối tới hai địa chỉ trên, sử dụng giao thức HTTP (80), gửi request GET file /serve.html với UA có dạng [ComputerName + Windows XP 6.11] (giá trị “Windows XP 6.11” được hard-coded

- Tại thời điểm phân tích, HTTP response cho request GET /serve.html là 301, Moved permanently.

- Trong trường hợp GET /serve.html thành công, mã độc đọc và giải mã (Base64 chuẩn) HTML comment từ file serve.html để nhận password thực thi các chức năng backdoor

- Nếu các kết nối trên không thành công, ngủ 10 phút và lặp lại kết nối.

Phát hiện

Phát hiện Lab03-02.dll bằng signature:

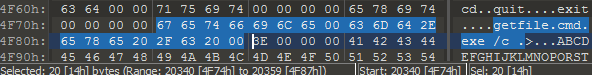

- 20 byte từ vị trí 20340 (4F74h), là các lệnh thực thi tương ứng với dữ liệu nhận được từ practicalmalwareanalysis.com/serve.html

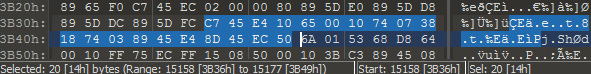

- 20 byte từ vị trí 15158 (3B36h), là đoạn chuẩn bị giá trị ServiceName IPRIP

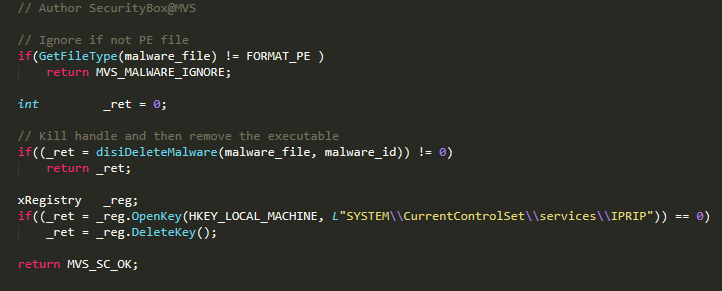

Gỡ bỏ

- Xóa registry key HKLMSYSTEMCurrentControlSetServicesIPRIP

- Kill handle và xóa file Lab03-02.dll.

Theo dõi những bài viết về mã độc từ chuyên gia an ninh mạng TẠI ĐÂY

Bạn là sinh viên các ngành quản trị thông tin và an ninh mạng, bạn muốn tìm tòi cơ hội để thực hành, thực tế và nhận sự hướng dẫn của chuyên gia an ninh mạng SecurityBox =>> XEM TẠI ĐÂY