Tấn công KeyShare vào ứng dụng nhắn tin TextSecure

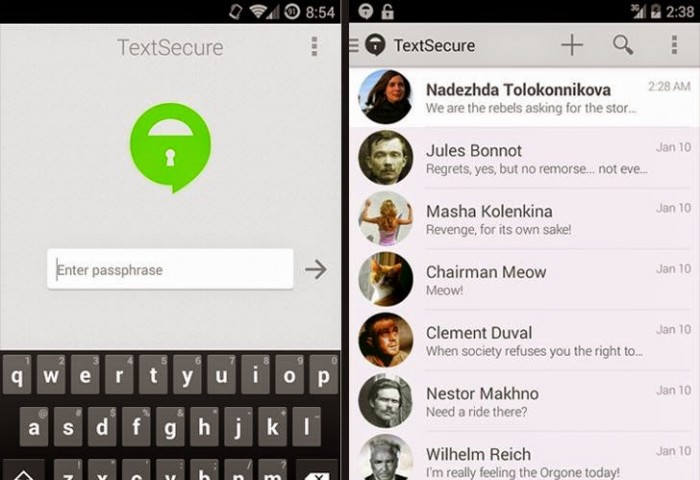

TextSecure là một ứng dụng Android miễn phí, được Open WhisperSystems phát triển, hoàn toàn là mã nguồn mở và dùng để hỗ trợ mã hóa end-to-end cho tin nhắn văn bản. Tuy nhiên, khi tiến hành kiểm tra lần đầu phần mềm, các nhà nghiên cứu bảo mật từ Đại học Ruhr Bochum nhận thấy rằng ứng dụng nhắn ...

TextSecure là một ứng dụng Android miễn phí, được Open WhisperSystems phát triển, hoàn toàn là mã nguồn mở và dùng để hỗ trợ mã hóa end-to-end cho tin nhắn văn bản. Tuy nhiên, khi tiến hành kiểm tra lần đầu phần mềm, các nhà nghiên cứu bảo mật từ Đại học Ruhr Bochum nhận thấy rằng ứng dụng nhắn tin di động phổ biến nhất này lại dễ bị tấn công Key-share không rõ nguồn gốc.

Sau khi chương trình giám sát của NSA bị bại lộ và Facebook mua lại WhatsApp, TextSecure đã trở thành một trong những lựa chọn thông tin liên lạc thay thế tốt nhất và an toàn cho người dùng.

Ứng dụng nhắn tin gần đây đã thu hút sự chú ý của người dùng và có hơn nửa triệu lượt tải về từ Play Store của Google.

Theo nhóm nghiên cứu, TextSecure hoạt động trên một giao thức mã hóa phức tạp và là một phần của hệ điều hành CyanogenMod Android – một mã nguồn mở aftermarket Android phổ biến, được cài đặt trên khoảng 10 triệu thiết bị Android. Nhưng các nhà nghiên cứu phát hiện ra một tấn công Key-share không xác định (UKs) chống lại giao thức này.

Các nhà nghiên cứu cũng đưa ra một chiến lược nhằm ngăn ngừa các cuộc tấn công UKs. Các phương pháp được đề xuất thực sự có thể giải quyết vấn đề, giúp tin nhắn push của TextSecure an toàn và đạt được trạng thái xác thực mã hóa một lần.

Theo THN