Tìm hiểu chuẩn bảo mật U2F và UAF

U2F và UAF đang là 2 chuẩn bảo mật được các hãng công nghệ nghiên cứu và đưa vào khai thác rộng rãi trong thời gian ngắn tới đây. Vậy, chuẩn bảo mật này hoạt động thế nào, bảo mật ra sao và chúng có những đặc điểm gì hấp dẫn cũng như cách chúng bảo vệ dữ liệu người dùng? I. Nhu cầu cho U2F và ...

U2F và UAF đang là 2 chuẩn bảo mật được các hãng công nghệ nghiên cứu và đưa vào khai thác rộng rãi trong thời gian ngắn tới đây. Vậy, chuẩn bảo mật này hoạt động thế nào, bảo mật ra sao và chúng có những đặc điểm gì hấp dẫn cũng như cách chúng bảo vệ dữ liệu người dùng?

I. Nhu cầu cho U2F và UAF

a. Nguy cơ lỗ hổng bảo mật

- Người dùng nhập mật khẩu vào các ứng dụng không đáng tin cậy (phishing)

- Mật khẩu có thể bị đánh cắp từ máy chủ

- Phải nhớ quá nhiều mật khẩu nên dễ quên.

- Không tiện để gõ mật khẩu trên điện thoại.

b. Vấn đề với OTP

- OTP tiềm ẩn nhiều rủi ro với phương thức tấn công MITM and MITB

- Tin nhắn bảo mật SMS đặc biệt là khi dùng điện thoại.

- Thiết bị xác thực OTP khá đắt và người dùng không muốn trang bị thêm.

- Bất tiện vì phải gõ OTP trên điện thoại.

c. Nhu cầu chứng thực:

- Bạn muốn đăng nhập?

- Bạn muốn chuyển tiền?

- Bạn muốn giao hàng tới địa chỉ mới?

- Bạn muốn xóa tất cả emails?

- Bạn muốn chia sẻ thông tin cá nhân?

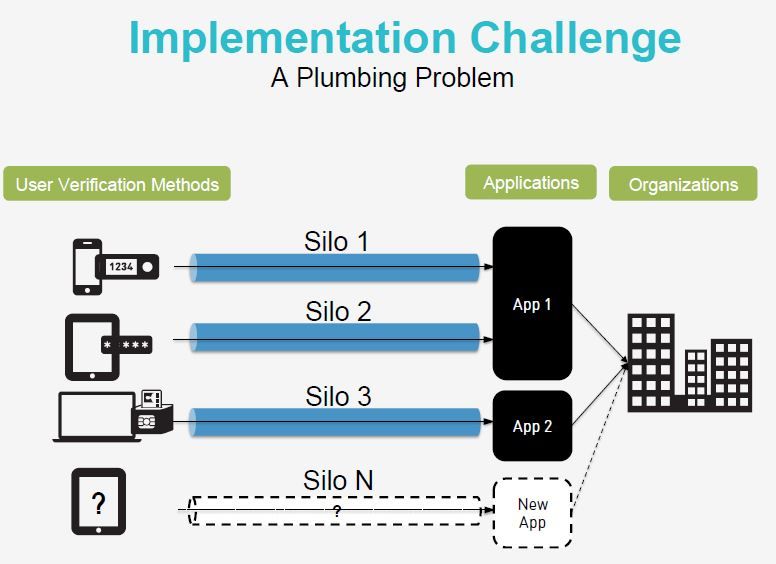

Cách chứng thực hiện nay: hỏi mật khẩu từ người dùng. Phương thức mật khẩu hiện tại không đủ an toàn và tiện lợi, dặc biệt trên thiết bị cầm tay. Phương thức chứng thực khác là silos và không áp dụng được trên diện rộng.

UAF và U2F ra đời nhằm khắc phục và đáp ứng các nhu cầu trên. Sau đây chúng ta sẽ tìm hiểu về 2 chuẩn bảo mật này.

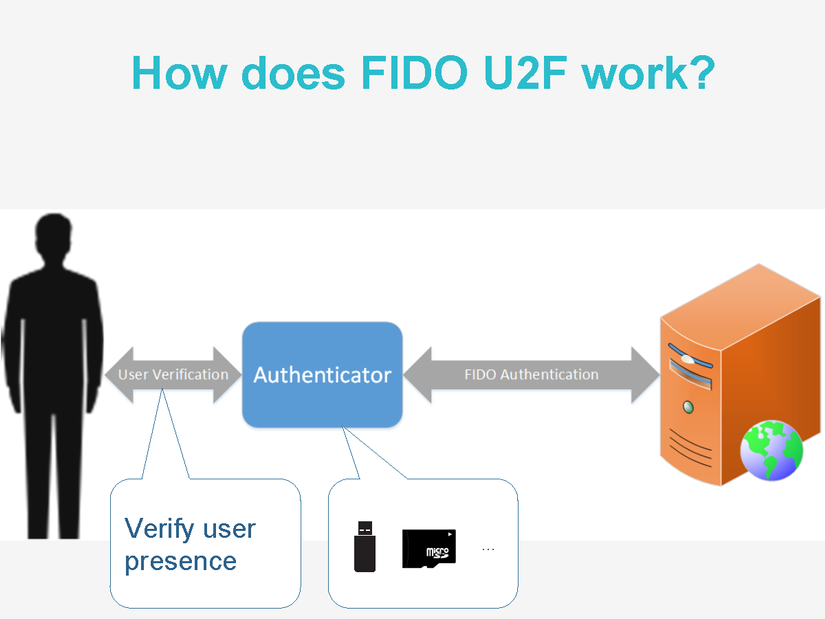

II. Bảo mật 2 lớp bằng phần cứng U2F Universal Second Factor

U2F được gọi là chuẩn xác thực 2 lớp vì sử dụng thêm phần cứng bên ngoài nên độ an toàn cao hơn. Những phần cứng này sẽ giao tiếp với máy tính bằng nhiều cách khác nhau: USB, NFC, Bluetooth.

Ý tưởng chính: Một mã khóa chuẩn công cộng

- Thiết bị người dùng tạo một chìa khóa mới, đưa chìa khóa này cho máy chủ

- Máy chủ yêu cầu thiết bị người dùng xác nhận đúng nhận dạng người dùng.

- 1 thiết bị, nhiều dịch vụ

Để dễ hiểu hơn về U2F, bạn hãy trải nghiệm qua các công đoạn sau:

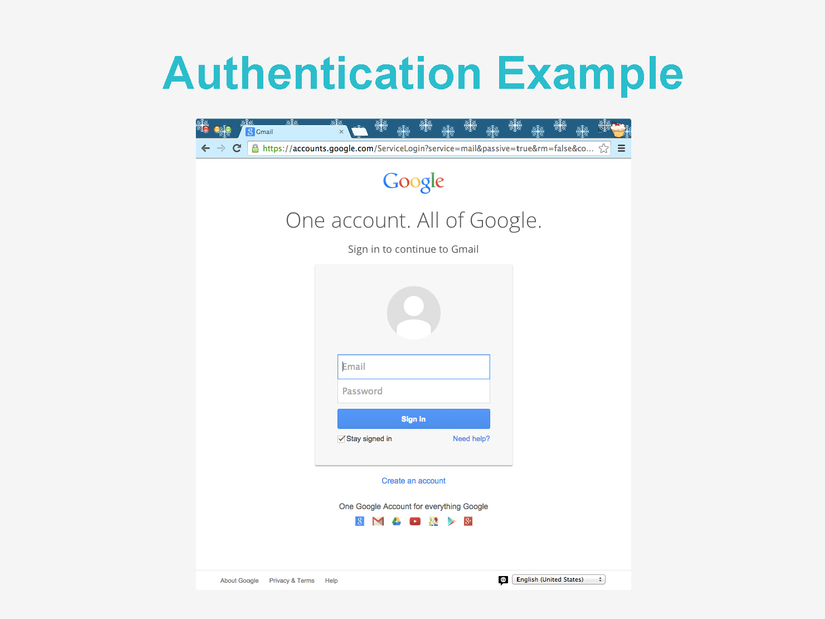

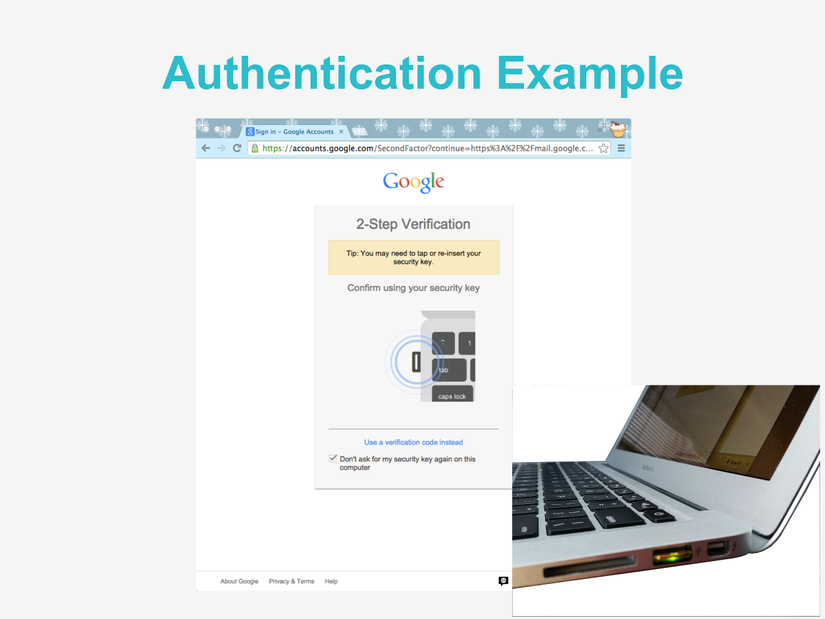

- Đầu tiên, bạn mở trang web / dịch vụ cần đăng nhập, gõ vào username và password.

- Tiếp đó, một mã xác thực sẽ được gửi đến bạn theo nhiều cách khác nhau: có thể là qua SMS, qua email, đọc mã bằng điện thoại, hoặc sử dụng một số app chuyên biệt.

- Khi đã có mã xác thực trong tay, bạn tiếp tục nhập mã đó vào website / dịch vụ thì mới đăng nhập thành công.

Thực tế hơn nữa, người nào thường dùng ebanking sẽ hiểu hơn về chuẩn xác thực này. Như vậy, U2F giúp bạn bảo vệ những tài khoản online quan trọng: email, lưu trữ đám mây, ngân hàng online hay tài khoản để đăng nhập vào web nội bộ của công ty. Về cơ bản, lớp bảo mật thứ 2 có tác dụng ngăn chặn sự xâm nhập trái phép vào tài khoản ngay cả khi bạn đã bị lộ hết chi tiết đăng nhập. Do sử dụng phần cứng để làm code xác thực nên bạn không còn lo ngại nếu có ai đó hack được vô hộp thư hay lấy điện thoại của bạn nữa. Việc đăng nhập bắt buộc phải thực hiện với sự có mặt của phần cứng đó, không thể hack hay đột nhập từ xa nên giảm được nhiều rủi ro.

Hiện tại phần cứng U2F phổ biến nhất là USB vì đây là thiết bị phần cứng phổ biến nhất. Hiện tại Chrome đã hỗ trợ U2F cho một số dịch vụ của mình, Dropbox cũng đã bắt đầu triển khai, và Microsoft thì đang làm việc để mang U2F vào Edge.

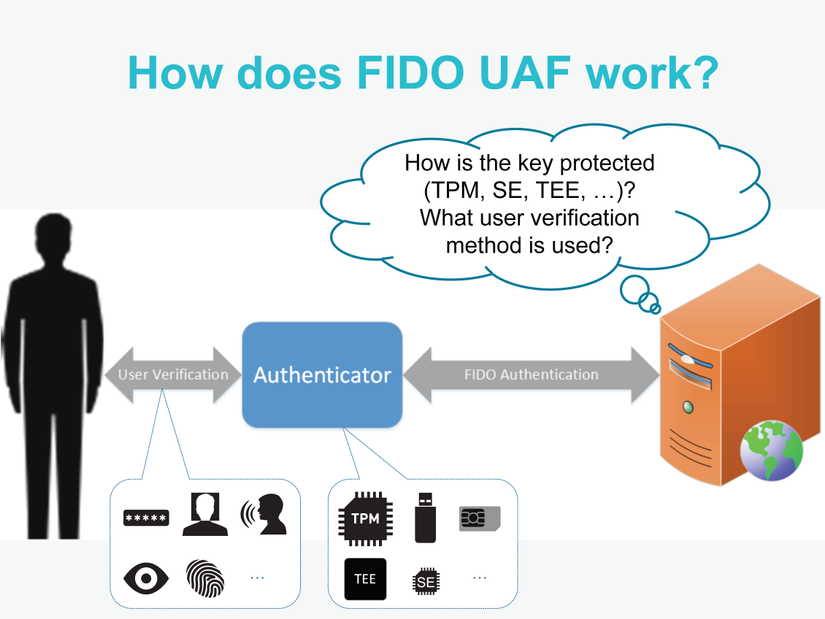

III. UAF, chuẩn đăng nhập không cần pasword Universal Authentication

Framework- UAF cũng là một chuẩn đăng nhập khác được phát triển bởi chính FIDO. Thế nhưng, khác với U2F, chuẩn UAF này không cần password. UAF chỉ yêu cầu phải có một biện pháp xác thực nào đó nằm ở trên chính thiết bị của người dùng và không truyền ra bên ngoài. Nói đến đây hẳn người dùng nào thường xuyên đăng nhập thiết bị di động bằng vân tay, khuôn mặt, giọng nói... sẽ mường tượng ra được thế nào là UAF. Sau khi đã đăng kí, mỗi khi cần đăng nhập, người dùng chỉ đơn giản là quét ngón tay qua cảm biến hay đưa mặt lại gần camera là xong.

Thoạt nghe qua có vẻ đơn giản nhưng xác thực bằng sinh trắc học (vân tay, võng mạc, khuôn mặt, giọng nói...) được đánh giá là xác thực cao cấp, an toàn. Đặc biệt là xác thực bằng võng mạc bởi đặc điểm sinh học là không thay đổi suốt cuộc đời và là thông tin độc nhất của mỗi một con người. Hơn nữa, việc nhận dạng này có xử lý nhanh hơn, độ tin cậy, bảo mật cao hơn so với bất kỳ một công nghệ nhận dạng - trắc sinh học nào khác. Thế nên phương pháp xác thực võng mạc (IRIS) cho kết quả chính xác hơn cả và chỉ thua kém xác thực qua DNA. Ngoài ra, hình ảnh của võng mạc người khó thu thập (cần ảnh võng mạc với mật độ điểm ảnh lên đến 1200 dpi) chứ không đơn giản như dấu vân tay.

Bên cạnh đó, công nghệ này còn có thể tích hợp với công nghệ nhận diện khuôn mặt nếu có người in ảnh võng mạc lên kính áp tròng để qua mặt hệ thống. Từ các yếu tố này có thể thấy, xác thực định danh qua máy quét võng mạc ưu việt hơn hẳn. Hiện mọi website hoặc ứng dụng đều có thể triển khai kiểu bảo mật này nhanh chóng và dễ dàng, không phải làm từ đầu, và thậm chí còn không bị phụ thuộc vào bất kì nền tảng hay hệ điều hành nào vì UAF đã được chuẩn hóa. Và như vậy, UAF đã và đang là chuẩn bảo mật đáng tin dùng. (Theo Fidoalliance.org)