Ứng dụng Gmail trên hệ điều hành iOS gây hại đến người dùng bằng tấn công Man – in – the- Middle

Google đã không thể đưa ra một giải pháp bảo mật quan trọng trong ứng dụng Gmail của mình cho hệ điều hành iOS, điều này đã khiến hàng triệu người dùng thiết bị Apple bị ảnh hưởng bởi các tấn công Man – in – the – Middle (MitM) có khả năng giám sát các email mã hóa. Các nhà nghiên cứu tại ...

Google đã không thể đưa ra một giải pháp bảo mật quan trọng trong ứng dụng Gmail của mình cho hệ điều hành iOS, điều này đã khiến hàng triệu người dùng thiết bị Apple bị ảnh hưởng bởi các tấn công Man – in – the – Middle (MitM) có khả năng giám sát các email mã hóa.

Các nhà nghiên cứu tại công ty bảo mật điện thoại Laccoon đã phát hiện rằng ứng dụng Gmail trên iOS của Google, chạy trên các thiết bị điện thoại Macintosh, không thực hiện tính năng được gọi là “certificate pinning” khi thiết lập một kết nối tin cậy giữa các ứng dụng di động và các dịch vụ web back-end, có nghĩa là một kẻ tấn công có thể nhìn thấy các email dạng dưới dạng chữ thường và đánh cắp các chứng thư bảo mật trong các cuộc tấn công MitM.

CERTIFICATE PINNING LÀ GÌ

Certificate Pinning là một quá trình được thiết kế để ngăn người dùng của ứng dụng khỏi trở thành nạn nhân của cuộc tấn công được tạo ra bởi Chứng thư bảo mật SSL giả mạo. Certificate pinning sẽ tự động loại bỏ toàn bộ kết nối từ các trang web mà yêu cầu Chứng thư bảo mật giả mạo và chỉ cho phép các kết nối SSL cùng với các chứng thư được lưu bên trong ứng dụng, để đảm bảo rằng bạn được bảo vệ khỏi các chứng thư giả mạo.

Ví dụ, nếu bạn đăng nhập vào Google.com từ trình duyệt của bạn, thì Google sẽ tin tưởng vào chứng thư nếu như nó được ký bởi Verisign, Digicert howacj bất kỳ nhà cung cấp chứng thư bảo mật số nào, nhưng nếu bạn kết nối với máy chủ Google bằng một ứng dụng trên di động, thì Google sẽ chỉ tin tưởng vào những chứng thư được ký bởi Google mà thôi.

KHÔNG CÓ SỰ PHẢN HỒI NÀO TỪ GOOGLE

Công ty này nói rằng họ đã thông báo lỗ hổng này cho Google vào cuối tháng Hai. Google đã xác nhận vấn đề này và nói với công ty này là lỗ hổng này đã được khắc phục, tuy nhiên, lỗ hổng bảo mật này vẫn có thể khai thác được trên ứng dụng của hệ điều hành iOS của Gmail tại thời điểm viết, theo một blog được xuất bản vào Thứ Năm. Googe vẫn chưa có câu trả lời về vấn đề này.

Michael Shaulov, CEO và người đồng sáng lập ra Công ty Bảo Mật Di Động Lacoon nói rằng: “Khoảng vài tháng sau khi nhận được thông báo về lỗ hổng này, Google đã không cung cấp bất kì thông tin về các giải pháp và nó vẫn là một lỗ hổng mở. Lỗ hổng này đã khiến cho những người dùng iPhone và iPad có nguy cơ gặp nguy hiểm vì kẻ tấn công có thể nhìn thấy và sửa nội dung email đã được mã hóa bằng các tấn công Man – in – the – Middle”

TÍNH NGHIÊM TRỌNG CỦA LỖ HỔNG

Lỗ hổng này cho phép kẻ tấn công tạo ra các chứng thư giả mạo từ các hồ sơ tùy chỉnh, theo nhà nghiên cứu Avi Bashan của Công ty Di động Bashan, công ty đã phát hiện ra lỗ hổng này.

Với một cuộc tấn công MitM thành công, một điều vô cùng quan trọng mà một kẻ tấn công cần làm là cài đặt một hồ sơ tùy chỉnh trên các thiết bị iOS, và điều này có thể được thực hiện bằng cách lừa gạt người dùng tải hồ sơ tùy chỉnh bằng cách gửi đến hàng loạt các email lừa đảo để đánh cắp thông tin cả nhân của họ gồm một đường link.

Avi Bashan cho biết: “ Hồ sơ tùy chỉnh là file dữ liệu cực kì nhạy cảm của iOS cho phép kẻ tân công xác định lại các thông số chức năng hệ thống ví dụ như thiết bị, người sở hữu di động và các bước cài đặt mạng, Cơ quan cấp chứng thư bảo mật số gốc (CA) cho phép kẻ tấn công tạo ra các chứng thư bảo mật giả mạo của các dịch vụ hợp pháp. Cần đặc biệt chú ý rằng hồ sơ tùy chỉnh rất dễ dàng cài đặt. hơn nữa rất nhiều chính sách của các doanh nghiệp hợp pháp yêu cầu cài đặt hồ sơ này.”

CÁC HƯỚNG TẤN CÔNG

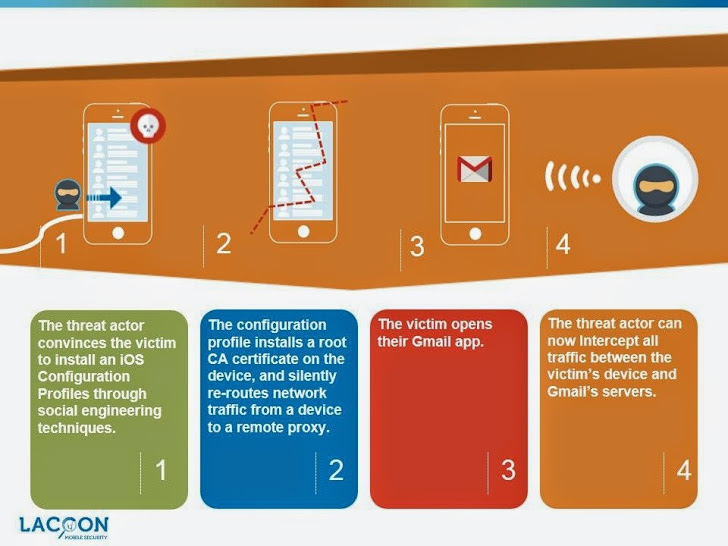

Bashan đã giải thích bốn bước đơn giản được yêu cầu để thực hiện tấn công MitM để khai thác lỗ hổng:

- Tin tặc cài bẫy nạn nhân để tải một hồ sơ tùy chỉnh chứa chứng thư gốc và các thông tin chi tiết của máy chủ để định tuyến giao thông. ( Chú ý: để thực hiện điều này, một kẻ tấn công có thể sử dụng rất nhiều phương pháp kỹ thuật ví dụ như gửi một email, tự xưng là một phòng ban công nghệ thông tin nào đó yêu cầu cài đặt hồ sơ tùy chỉnh)

- Định tuyến lại giao thông của nạn nhân thông qua máy chủ dưới sự điều khiển của kẻ tấn công được xác định bởi hồ sơ tùy chỉnh độc hại

- Tạo ra các chưng thư lừa đảo được xác định như còn hiệu lực bằng thiết bị của nạn nhân

- Chặn tất cả giao thông giữa thiết bị bị tấn công và máy chủ đích

Người dùng hệ điều hành Android và các hệ điều hành khác sẽ an toàn hơn

Lỗ hổng certificate pinning không ảnh hưởng đến các ứng dụng chạy trên hệ điều hành Android của Google cũng như các hệ điều hành khác. Lỗ hổng này cũng không ảnh hưởng đến người dùng Gmail khi truy cập trên hệ iOS thông qua ứng dụng Mail của Apple

Theo The Hacker News