Các chứng nhận số giả mạo được tìm thấy trên các kết nối SSL Facebook

Một website có chứng nhận SSL không có nghĩa là website này không thể giả mạo. Tầng SSL bảo vệ người dùng web theo hai cách, thứ nhất nó sử dụng mã khóa công khai để mã hóa các thông tin nhạy cảm giữa một người dùng máy tính và một website ví dụ như tên đăng nhập, mật khẩu, số thẻ tín dụng và ...

Một website có chứng nhận SSL không có nghĩa là website này không thể giả mạo. Tầng SSL bảo vệ người dùng web theo hai cách, thứ nhất nó sử dụng mã khóa công khai để mã hóa các thông tin nhạy cảm giữa một người dùng máy tính và một website ví dụ như tên đăng nhập, mật khẩu, số thẻ tín dụng và thứ hai là kiểm nghiệm đặc điểm của website đó.

Ngày nay, các hacker và tội phạm mạng đang lợi dụng để đánh cắp các giấy chứng nhận và những thông tin nhạy cảm khác bằng việc sử dụng các giấy chứng nhận SSL giả mạo để làm giả các website với danh nghĩa là trang mạng truyền thông xã hội, thương mại cũng như các website tài chính.

PHÁT HIỆN CÁC CHỨNG NHẬN SỐ GIẢ MẠO KHẮP MỌI NƠI

Một nhóm các nhà nghiên cứu gồm Lin- Shung Huang, Alex Ricey, Erlingseny và Collin Jackson đến từ trường Đại Học Carnegie Mellon cộng tác với Facebook đã phân tích hơn 3 triệu kết nối và phát hiện được ít nhất 6.845 (0:2%) trong số đó là giả mạo ví dụ như các giấy chứng nhận này được tự ký mà không được sự cho phép của bất kỳ một nhà quản lý website nào, nhưng vẫn được chấp nhận như những chứng nhận hợp lý trên hầu hết các trình duyệt

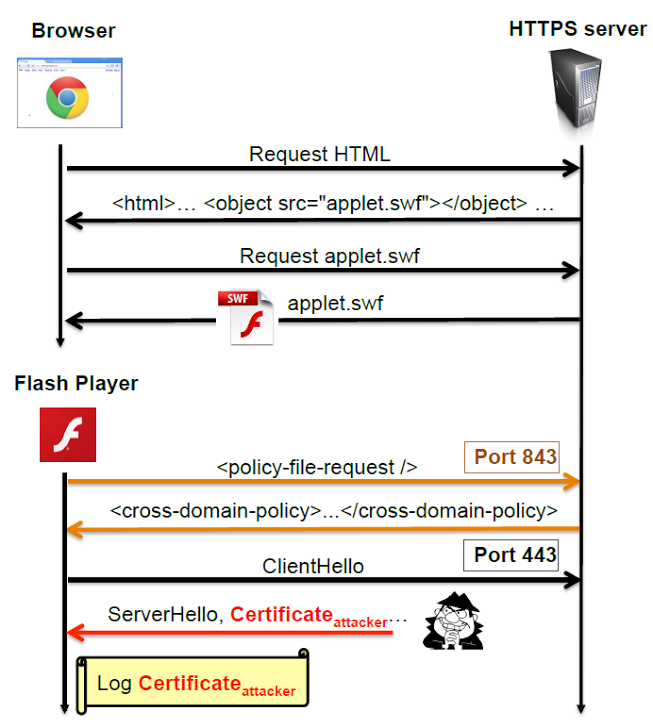

Chúng trang bị plug –in Flash Player được hỗ trợ rộng rãi để có thể thực hiện việc nhúng vào trình duyệt và thực hiện một phần giao thức SSL handshake ( giao thức bắt tay) nhằm chiếm được các chứng nhận giả và triển khai quy chế phát hiện trên một hệ thống xếp hạng top 10 website Alexa, Facebook định giới hạn các kết nối thông qua rất nhiều các nhà điều hành mạng trên toàn thế giới.

Thông thường, các trình duyệt web hiện đại hiển thị một tin nhắn cảnh bảo khi gặp sự cố trong thời gian giấy chứng nhận còn thời hạn, tuy nhiên các trang gây nguy hiểm sẽ vẫn cho phép người dùng tiếp tục truy cập vào các kết nối có nguy cơ không an toàn.

Các kết nối SSL giả mạo có thể đưa ra để cùng thảo luận rằng các cảnh báo về chứng nhận hầu hết là do cấu hình của máy chủ bị lỗi. Theo một cuộc điều tra mang tính khả dụng , rất nhiều người dùng thực tế rất thờ ơ với các cảnh báo về chứng nhận SSL và tin tưởng các chứng nhận lừa đảo này có thể ngăn chặn được các cuộc tấn công SSL đơn giản nhất.

Điều này có nghĩa là các hacker tiềm năng có thể mạo nhận thành công bất kì một website nào thậm chí là các kết nối an toàn như là HTTPS, thực hiện một tấn công man –in-the-middle để nghe lén, thay đổi dữ liệu trong các kết nối đã được mã hóa.

CHỨNG NHẬN SỐ GIẢ MẠO ĐƯỢC KÝ BỞI CÁC KHÓA ĐƯỢC ĐÁNH CẮP TỪ PHẦN MỀM DIỆT VIRUT

Các nhà nghiên cứu quan sát thấy rằng hầu hết các chứng nhận giả SSL đều đang sử dụng giống tên giống của các tổ chức cấp Chứng nhận ví dụ như là VeriSign, Comodo.

Một vài phần mềm diệt virut ví dụ như Bitdefender, ESET, BullGuard, Kaspersky Lab, Nordnet, DefenderPro,v.v,có khả năng ngăn chặn/ Quét kết nối SSL trong hệ thống của khách hàng để bảo vệ người dùng khỏi các kết nối SSL giả mạo. Những phần mềm diệt virut tự tạo ra cho riêng mình các chứng nhận có thể sẽ cảnh báo ít hơn những chứng nhận tự ký khác.

Các nhà nghiên cứu giải thích :“Chúng ta nên cảnh giác với những kẻ tấn công chuyên nghiệp có khả năng đánh cắp các khóa cá nhân của những chứng nhận từ các nhà cung cấp phần mềm diệt virut, đặc biệt là điều này có thể cho phép chúng bí mật theo dõi những người dùng phần mềm diệt virut (vì chứng nhận gốc của phần mềm diệt virut được người dùng rất tin tưởng). Theo giả thuyết, chính phủ các nước cũng có thể bắt buộc các nhà cung cấp phần mềm diệt virut giao lại các khóa đã ký của mình”

Các khả năng tương tự cũng được theo dõi trên rất nhiều tường lửa, phần mềm giám sát của phụ huynh và các phần mềm quảng cáo và tất cả đều có thể đã bị các hacker tấn công nhằm tạo nên tính pháp lý nhưng lại là các chứng nhận giả mạo

CHỨNG NHẬN GIẢ MẠO ĐƯỢC TẠO RA BỞI CÁC PHẦN MỀM GÂY HẠI

Các nhà nghiên cứu cũng cảnh báo về một loại chứng nhận tự ký khác có tên là ‘lopFailZeroAccessCreate’, được tạo ra bởi một số phần mềm độc hại trên hệ thống điểm cuối của người dùng và sử dụng cùng tên với nhà cung cấp chứng nhận tin cậy “ VeriSign Class 4 Public Primary CA”

Các nhà nghiên cứu cho biết: “Những thay đổi này đưa ra bằng chứng rõ ràng rằng những kẻ tấn công đang tạo ra các chứng nhận với nhà cung cấp giả mạo, và thậm chí chúng còn làm tăng tính phức tạp nhằm gây khó khăn cho chúng tôi trong suốt thời gian nghiên cứu”

Các thống kê chỉ ra rằng những người dùng bị nhiễm cùng một mã độc do các chứng nhận giả mạo lopFailZeroAccessCreate gây ra đã lan rộng ra khắp 45 quốc gia trên thế giới bao gồm Mexico, Argentina và Mỹ.

Các nhà nghiên cứu mã độc trên Facebookd đã cộng tác với đội bảo mật của Microsoft có thể xác nhận được những khả nghi này và xác định được các mã độc cụ thể đó được gây ra bởi vụ tấn công trên.

CÁC KỸ THUẬT PHÁT HIỆN VÀ LOẠI BỎ TẤN CÔNG

Những kẻ tấn công cũng có thể giới hạn các Flash –based socket bằng cách chặn các đường truyền Flash socket ở cổng 843 hoặc có thể tránh ngăn chặn các kết nối được làm từ Flash Player để vượt qua những kỹ thuật phát hiện của các nhà nghiên cứu. Để chống lại điều này, các website cài đặt các file chính sách socket vượt qua các cổng tường lửa (88 hoặc 443).

Hơn nữa, các nhà nghiên cứu cũng đã thảo luận về các kỹ thuật loại bỏ tấn công ví dụ như HTTP Strict Transport Security (HSTS), Public Key Pinning Extension for HTTP (HPKP), TLS Origin –Bound Certificates ( TLS-OBC), Chứng nhận hợp lý với xác nhận của công chứng viên và DNS –based Authentication of Named Entities (DANE), tất cả những kỹ thuật này có thể được các máy chủ dùng để thi hành HTTPS và công nhận giá trị chứng nhận

LÀM THẾ NÀO ĐỂ LOẠI BỎ MÃ ĐỘC

Nếu bạn bị nhiễm bất kỳ một mã độc tương tự nào, vui lòng thực hiện theo các bước dưới đây:

- Kiểm tra các file host (C:WindowsSystem32Driveretchosts) về sự xâm nhập mã độc, nhằm chuyển hướng website mà bạn muốn truy cập đến 1 địa chỉ khác.

- Kiểm tra các cài đặt DNS ( Tên miền) trên hệ thống và DSL Modem

- Xác minh các cài đặt tài khoản trên trình duyệt

- Kiểm tra các tiện ích được cài đặt trên trình duyệt

- Cài đặt các phần mềm diệt virut và tường lửa có uy tín và quét các file mã độc

Theo The Hacker News