Tin tặc sử dụng file .chm phát tán ransomware

Những file trợ giúp trông có vẻ vô hại đang được sử dụng bởi tin tặc phát tán một biến thể mã hóa file CryptopWall, theo báo cáo của Bitdefender. Công ty bảo mật Bitdefender ghi nhận một đợt tin nhắn rác vào 18 tháng 2, khi các nhân tố độc hại gửi email giả mạo “Fax báo cáo thu ...

Những file trợ giúp trông có vẻ vô hại đang được sử dụng bởi tin tặc phát tán một biến thể mã hóa file CryptopWall, theo báo cáo của Bitdefender.

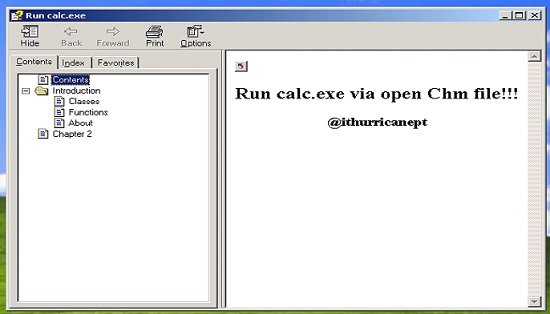

Công ty bảo mật Bitdefender ghi nhận một đợt tin nhắn rác vào 18 tháng 2, khi các nhân tố độc hại gửi email giả mạo “Fax báo cáo thu nhập” để gửi cho hàng trăm người dùng. Email đưa ra một help file với phần mở rộng .chm (compiled HTML). Khi người dùng mở file, họ sẽ nhận được một cửa sổ trợ giúp. Một mã độc tải CryptoWall ransomware từ máy chủ từ xa và khởi chạy ngầm.

CryptoWall là một ransomware nổi tiếng mã hóa những file quan trọng và bắt buộc người dùng phải trả một khoản tiền để có khóa giãi mã. Phiên bản mới nhất CrytoWall 3.0 rất thú vị dựa trên I2P (Invisible Internet Project) dành cho kết nối command and control (C&C).

Bitdefender đã phát hiện ra loại ransomware Trojan.GenericKD.217093 này và cung cấp một ứng dụng có thể bảo vệ người dùng chống lại CryptoWall bằng cách chặn mã hóa file. CHM file dường như vô hại nhưng chúng có thể chạy JavaScript code khá hiệu quả đối với tin tặc. Bitdefender cho biết “Những file CMH có độ tương tác cao và chạy hàng loạt công nghệ bao gồm JavaScript, có thể chuyển hướng người dùng đến một đường dẫn URL bên ngoài sau khi mở file CHM. Tin tặc có thể khai thác file CHM để tự động chạy payload mã độc khi file được truy cập”.

Do những email giả mạo này được thiết kế trông hệt như chúng đến từ một thiết bị từ domain của người dùng, các nhà nghiên cứu tin rằng hoạt động này nhắm vào các công ty. Tin tặc sử dụng máy chủ đặt tại Việt Nam, Ấn Độ, Mỹ, Úc, Tây Ban Nha và Romania nhằm gửi thư rác. Tin nhắn độc hại được tìm thấy trong hộp thư đến của rất nhiều người dùng trên khắp thế giới bao gồm Mỹ, Châu Âu và Úc.

Nhà nghiên cứu Yonathan Klijnsma cũng phân tích chiến dịch đặc biệt này trong tháng 2. Ông chỉ ra rằng tin tặc lợi dụng một bản chứng minh (proof-of-concept) được tạo ra trong tháng 11 năm 2014 bởi một nhà nghiên cứu Trung Quốc. Bản chứng minh này cho thấy CHM file có thể khởi chạy payload mà các phần mềm diệt virus không thể phát hiện. Tin tặc đã sử dụng chúng và thêm một vài code để tải CryptoWall payload.

Securityweek

Bài viết cùng chủ đề << Thông báo “Google Chrome update” giả mạo có thể khiến người dùng nhiễm ransomwarePhát hiện biến thể ransomware Critroni “thân thiện hơn” >>