Botnet tấn công các máy chủ tại hệ thống bán lẻ Point-of-sale

Tội phạm mạng đang phát tán phần mềm độc hại trên hàng ngàn máy tính toàn thế giới và sử dụng các máy bị xâm nhập để đột nhập vào thiết bị đầu cuối Point-of-Sale (POS) bằng cách sử dụng kỹ thuật tấn công vét cạn. Theo các nhà nghiên cứu từ FireEye, những kẻ tấn công đã làm tổn hại 60 thiết bị ...

Tội phạm mạng đang phát tán phần mềm độc hại trên hàng ngàn máy tính toàn thế giới và sử dụng các máy bị xâm nhập để đột nhập vào thiết bị đầu cuối Point-of-Sale (POS) bằng cách sử dụng kỹ thuật tấn công vét cạn. Theo các nhà nghiên cứu từ FireEye, những kẻ tấn công đã làm tổn hại 60 thiết bị đầu cuối POS bằng các tấn công vét cạn và đoán thông tin tài khoản của quản trị.

Chiến dịch botnet mới được mệnh danh là BrutPOS , nhằm mục đích ăn cắp thông tin thẻ thanh toán từ các hệ thống POS và những nơi khác, nơi dữ liệu thanh toán được lưu trữ bằng cách tấn công các máy chủ Windows sử dụng giao thức RDP (Remote Desktop Protocol) nhưng sử dụng mật khẩu kém bảo mật và đơn giản.

Hệ thống POS là một phần quan trọng trong thị trường bán lẻ nhưng người dùng thì không nhận thức được những mối đe dọa đang nổi lên trong tương lai gần.

Một nhóm 3 nhà nghiên cứu từ FireEye là Nart Villeneuve, Joshua Homan và Kyle Wilhoitđã tìm thấy 51 trong số 60 máy chủ cho phép từ xa Remote Desktop đặt tại Hoa Kỳ. Và thật hổ thẹn buồn cười vì tên người dùng phổ biến nhất được các máy chủ sử dụng là “admin” và các mật khẩu phổ biến nhất là “pos” và “password1”.

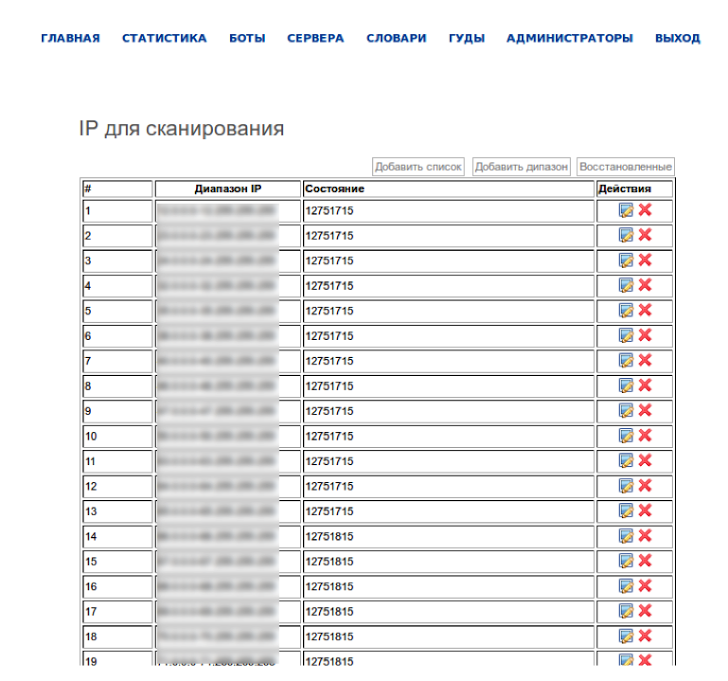

Các nhà nghiên cứu tại FireEye đã phát hiện ra năm máy chủ điều khiển BrutPOS C&C, ba trong số đó hiện đang offline và hai đang hoạt động đều có trụ sở tại Nga, được thành lập vào cuối tháng 5 và đầu tháng 6. Tuy nhiên, chiến dịch được hoạt động ít nhất từ tháng 2 năm nay. Theo những con số mới nhất, tội phạm mạng đang chạy 5622 chương trình trên 119 quốc gia, phần lớn trong số đó được đặt ở Đông Âu, qua việc sử dụng ngôn ngữ trong các giao diện của máy chủ điều khiển và các bản ghi trong cơ sở dữ liệu thì nhiều khả năng nhóm tin tặc đến từ là Ukraina hay Nga. Các nhà nghiên cứu của FireEye cho biết “Hệ thống bị nhiễm bắt đầu tạo ra các kết nối đến cổng 3389.vNếu cổng được mở, nó sẽ thêm IP này vào một danh sách các máy chủ đi kèm với các thông tin được cung cấp. Sau khi tiến hành tấn công vét cạn hoặc đoán thông tin đăng nhập, nếu hệ thống bị xâm nhập thành công, nó sẽ báo cáo lại với máy chủ điều khiển các thông tin cụ thể”.

Một khi phần mềm độc hại BrutPOS đoán thành công các thông tin truy cập từ xa của một hệ thống RDP đã kích hoạt, những kẻ tấn công sẽ sử dụng thông tin đó để cài đặt một chương trình phần mềm độc hại trên hệ thống bị nhiễm và sau đó trích xuất thông tin thẻ thanh toán từ bộ nhớ của các ứng dụng chạy trên nó.

Các nhà nghiên cứu của FireEye xây dựng một hệ thống giả để tìm hiểu ý định của kẻ tấn công. Họ thiết lập một phần mềm POS giả và để lại một số chi tiết thẻ tín dụng giả mạo trên máy tính để bàn, cho phép tin tặc truy cập. Họ đã đưa ra tín hiệu mô phỏng việc lây nhiễm.

Trong quá khứ, chúng ta đã thấy nhiều hành vi vi phạm dữ liệu lớn nhằm mục tiêu vào máy POS. Nhà bán lẻ lớn thứ ba của Mỹ là Retailer có hơn 40 triệu thẻ tín dụng và thẻ ghi nợ đã bị đánh cắp cùng nhiều nhà bán lẻ khác bao gồm Neiman Marcus, Michaels Store liên quan đến các vụ cướp của 110 triệu thẻ tín dụng ghi nợ và thông tin cá nhân.