Các Website theo dõi bạn như thế nào ?

Webmaster có thể theo dõi toàn bộ hoạt động trên Internet của bạn – ngay cả khi bạn đã xóa sạch lịch sử trình duyệt và toàn bộ cookie. Một nhà nghiên cứu đã trình bày hai lỗ hổng chưa được vá, có thể bị khai thác để theo dõi hàng triệu người dùng Internet, cho phép chủ các website độc hại: ...

Webmaster có thể theo dõi toàn bộ hoạt động trên Internet của bạn – ngay cả khi bạn đã xóa sạch lịch sử trình duyệt và toàn bộ cookie.

Một nhà nghiên cứu đã trình bày hai lỗ hổng chưa được vá, có thể bị khai thác để theo dõi hàng triệu người dùng Internet, cho phép chủ các website độc hại:

- Xây dựng danh sách các domain người dùng truy cập, ngay cả khi họ đã xóa trình duyệt web.

- Theo dõi Cookie: Gắn người dùng với một loại cookie đặc biệt có thể theo dõi lâu dài ngay cả khi xóa toàn bộ cookie.

Hai kĩ thuậ Browser Fingerprinting trên lợi dụng HTTP Strict Transport Security (HSTS) và Content Security Policy – một tính năng bảo mật mới được xây dựng trên Mozilla Firefox và Google Chrome.

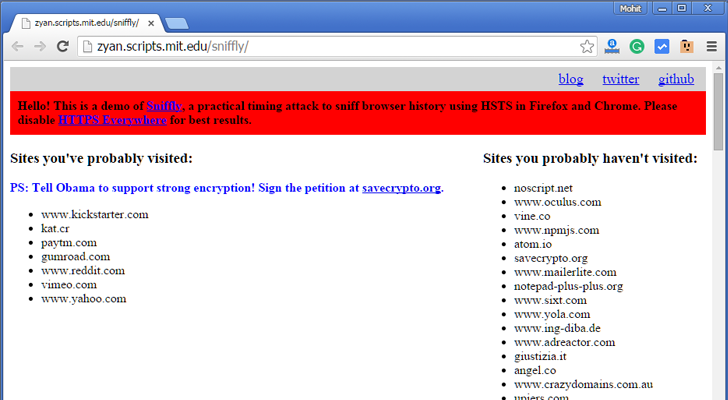

Nhà nghiên cứu đã chứng minh website sử dụng chính tính năng bảo vệ người dùng để tấn công người dùng. Hãy truy cập vào trang http://zyan.scripts.mit.edu/sniffly/ trên Chrome, Firefox hoặc Opera và bạn sẽ nhận được một danh sách chính xác các website bạn đã từng và chưa từng truy cập.

Khai thác sẽ gắn một ảnh từ các domain HSTS khác nhau thông qua HTTP. Sau đó sử dụng JavaScript để xác định trình duyệt web của bạn có thể thiết lập kết nối bảo mật với những website này hay chưa.

Nếu bạn đã từng truy cập website HSTS trước đó, khai thác sẽ kết nối trong một vài mili giây. Còn khi kết nối diễn ra lâu hơn có thể chứng tỏ rằng bạn chưa bao giờ truy cập website đó. Nhà nghiên cứu Zhu đã phát triển một bản chứng minh có tên Sniffy. Bà cũng đã đăng tải mã nguồn lên GitHub. Bạn cũng có thể xem video dưới đây:

Bên cạnh theo dõi lịch sử trình duyệt, Zhu còn minh họa việc website theo dõi người dùng Chrome khi học đã xóa toàn bộ cookie. Thay vì khai thác HSTS, kĩ thuật “Supercookie” lợi dụng điểm yếu trong HTTP public key pinning (HPKP) hay còn gọi là Certificate Pinning.

HPKP là một biện pháp an ninh được thiết kế bảo vệ người dùng trước những chứng chỉ bên ngoài cho phép các website xác định được cơ quan chứng thực đã cấp chứng chỉ cho họ. Trong Sniffy phát triển bởi Zhu chỉ ghi lại tên miền và tên miền phụ chứ không phải URL đầy đủ và cũng chỉ theo dõi các trang HSTS.

Kết quả có thể sai khác với người dùng sử dụng HTTPS Everywhere plugin trên trình duyệt. Tuy nhiên những điểm hạn chế sẽ được khắc phục trong tương lai không xa với khai thác này. Bạn có thể tải về slide chi tiết tại đây.

THN