Lỗ hổng TCP Linux cho phép tin tặc chiếm lưu lượng mạng và lây nhiễm mã độc từ xa

Transmission Control Protocol (TCP) trong tất cả hệ thống Linux được triển khai từ năm 2012 (phiên bản Linux kernel 3.6 trở lên) tồn tại một lỗ hổng nghiêm trọng cho phép tin tặc chiếm lưu lượng mạng và lây nhiễm mã độc từ xa. Lỗ hổng càng trở nên nguy hiểm hơn do Linux được sử dụng rộng rãi ...

Transmission Control Protocol (TCP) trong tất cả hệ thống Linux được triển khai từ năm 2012 (phiên bản Linux kernel 3.6 trở lên) tồn tại một lỗ hổng nghiêm trọng cho phép tin tặc chiếm lưu lượng mạng và lây nhiễm mã độc từ xa.

Lỗ hổng càng trở nên nguy hiểm hơn do Linux được sử dụng rộng rãi trên Internet, từ máy chủ web đến điện thoại thông minh Android, máy tính bảng, Tivi thông minh. Tin tặc có thể can thiệp hoặc lây nhiễm mã độc vào kết nối không mã hóa giữa hai thiết bị chứa lỗ hổng trên Internet.

Lỗ hổng có thể được sử dụng nhằm ngắt kết nối mã hóa HTTPS và buộc thiết bị sử dụng kết nối kém bảo mật hơn. Ngoài ra nó cũng có thể đe dọa danh tính người dùng TOR bằng cách điều hướng họ đến các nút phản hồi độc hại.

Lỗ hổng nằm trong thiết kế và cài đặt Request for Comments: 5961 (RFC 5961), một chuẩn khá mới của Internet giúp kết nối TCP chống lại các cuộc tấn công. Giao thức TCP là “trái tim” của tất cả các kết nối trên Internet vì toàn bộ giao thức lớp ứng dụng (application level) bao gồm HTTP, FTP, SSH, Telnet, DNS và SMTP đều dựa trên TCP.

Máy chủ web và các ứng dụng sử dụng giao thức TCP nhằm thiết lập kết nối giữa các thiết bị đầu cuối và truyền tải dữ liệu giữa chúng. Một nhóm 6 nhà nghiên cứu từ đại học California , đại học Riverside và công ty Army Research Laboratory đã trình bày bản chứng minh khai thác lỗ hổng tại hội nghị bảo mật USENIX Security Symposium. Thông qua lỗ hổng, các nhà nghiên cứu có thể phát hiện kết nối TCP giữa hai thiết bị đầu cuối và thực hiện tấn công vào lưu lượng.

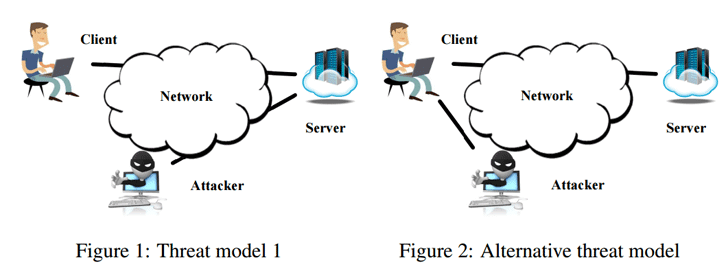

Thông thường, giao thức TCP tập hợp các thông điệp thành một chuỗi các gói dữ liệu được định danh bằng một số duy nhất và truyền đến nơi nhận. Khi được nhận, gói dữ liệu sẽ được tái cấu trúc thành thông điệp gốc. Các nhà nghiên cứu cho biết tấn công ‘Side channel’ cho phép tin tặc đoán chính xác định danh của mỗi gói tin TCP chỉ trong vòng 10 giây thông qua địa chỉ IP của người gửi và người nhận.

Điều này đồng nghĩa với việc tin tặc với địa chỉ IP giả mạo không cần một vị trí trung gian (man-in-the-middle – MITM) để can thiệp và lây nhiễm gói tin TCP độc hại.

Video minh họa

CÁCH GIẢM THIỂU TẤN CÔNG TCP

Trong khi các bản vá đang được phát triển cho Linux kernel, người dùng có thể tăng giới hạn ACK trong thiết bị Linux lên giá trị lớn. Thêm dòng sau vào /etc/sysctl.conf:

net.ipv4.tcp_challenge_ack_limit = 999999999

Sử dụng sysctl -p để áp dụng luật mới. Để thực hiện điều người người dùng cần quyền root. Phiên bản Linux 3.6 trở lên bị ảnh hưởng bởi tấn công TCP. Windows, OS X và FreeBSD hiện vẫn an toàn do chưa cài đặt RFC 5961.