Logjam -Đe dọa người dùng Internet

Sau những lỗ hổng nghiêm trọng HeartBleed, POODLE và FREAK, mới đây, một lỗ hổng khác đã được người ta phát hiện. Lỗ hổng này cho phép những kẻ tấn công có thể đọc và chỉnh sửa thông tin cá nhân, trở thành mối đe dọa tiềm năng cho hàng ngàn trang web sử dụng https, các máy chủ email và nhiều ...

Sau những lỗ hổng nghiêm trọng HeartBleed, POODLE và FREAK, mới đây, một lỗ hổng khác đã được người ta phát hiện. Lỗ hổng này cho phép những kẻ tấn công có thể đọc và chỉnh sửa thông tin cá nhân, trở thành mối đe dọa tiềm năng cho hàng ngàn trang web sử dụng https, các máy chủ email và nhiều dịch vụ khác đang được sử dụng rộng rãi trên internet.

Nhà nghiên cứu Matthew Green cùng với những chuyên gia bảo mật của đại học Michigan và viện nghiên cứu Inria của Pháp đã phát hiện ra lỗ hổng này vài tháng trước và đã mô tả về nó trong một bản báo cáo chi tiết. Theo đó, lỗ hổng được đặt tên Logjam này có thể cho phép sử dụng thực hiện một cuộc tấn công man-in-the-middle (MitM) để xâm nhập vào các kết nối đã được mã hóa giữa người dùng với một dịch vụ web hay email, máy chủ sử dụng khóa 512-bit yếu.

Logjam – Họ hàng với FREAK

Lỗ hổng Logjam này có phần tương đối giống với lỗ hổng có tên FREAK vừa được vá trong đầu tháng 3 vừa rồi. Phương thức Freak tấn công bằng cách làm suy yếu hệ thống mã hóa SSL/TLS, cho phép kẻ tấn công dễ dàng giải mã và can thiệp vào kết nối HTTPS.

Logjam lợi dụng những thiếu sót về bảo mật ngay từ trong những thiết kế căn bản của giao thức HTTPS, đương nhiên các trình duyệt web và các dịch vụ mail sử dụng giao thức này sẽ xuất hiện điểm yếu chết người. Logjam cũng có thể sử dụng để khai thác một tập hợp các server có hỗ trợ một thuật toán mã hóa được sử dụng rộng rãi có tên gọi “Phương pháp trao đổi khóa Diffie-Hellman”, cho phép các giao thức như HTTPS, SSH, SMTPS, IPSec không cần phải sử dụng thêm một khóa bí mật và tạo ra một kết nối được bảo mật.

Những lí do khiến Logjam trở nên nguy hiểm:

- Lỗ hổng giúp những kẻ tấn công giải mã được các dữ liệu trao đổi mà mà server không thể phát hiện ra.

- Rất nhiều máy tính sử dụng cùng một bộ số lớn để mã hóa, khiến cho chúng càng dễ bị phá hơn.

- Lỗ hổng đã tồn tại suốt 20 năm nay, ảnh hưởng tới các phương thức HTTPS, SSH, IPSec, SMTPS và các giao thức khác dựa theo TLS.

Lỗ hổng này tác động tới tất cả các trình duyệt hiện đại nhất. Ước tính gần 8.4% trang web trong top 1 triệu và một số lượng đáng kể các dịch vụ mail bị ảnh hưởng do ử dụng các phương pháp trao đổi key DHE_EXPORT đã quá lỗi thời.

Phương pháp mã hóa trao đổi key từ những năm 90

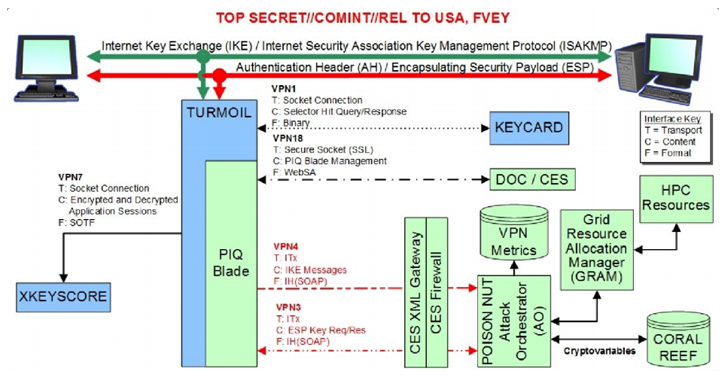

Giống như Freak, Logjam lợi dụng những điểm yếu trong quy trình mã hóa thông thường đã được chính phủ Mỹ ban hành từ thập niên 90. Việc ban hành tiêu chuẩn này của chính quyền nhằm giúp FBI và các cơ quan tình báo như là NSA có thể dễ dàng kiểm tra được các dữ liệu truyền đi.

Sau vụ những tài liệu bí mật bên trong NSA đã bị cựu nhân viên Edward Snowden tiết lộ, dẫn đến một vụ bê bối nghe lén trên toàn cầu , trong đó có nói một phương pháp giải mã dữ liệu được các điệp viên RSA thực hiện, tuy nhiên, trong các tài liệu đã không đề cập cụ thể đến phương pháp này. Việc phát hiện Logjam có thể hé lộ phần nào làm thế nào mà NSA có thể giải mã các máy tính, vì chúng có cùng một kiểu mã hóa. Trong lúc này, hầu hết các trình duyệt cơ bản hiện nay vẫn còn chưa thể chống lại Logjam. Tuy nhiên, đội ngũ an ninh của Google đang nỗ lực để nâng tiêu chuẩn SLL của Chrome lên 1024 bit.

Làm thế nào để tự bảo vệ bản thân

Các nhà nghiên cứu đang khuyến cáo tất cả các web server nên loại bỏ chế độ hỗ trợ đối với mã hóa DHE_EXPORT có thể khiến các kết nối Diffie-Hellman bị suy yếu. Và nên sử dụng một bộ Diffie-Hellman mới 2048 bit.

Những người đã phát hiện ra lỗi này cũng đang cung cấp một tài liệu hướng dẫn để từng bước triển khai Diffie-Hellman cho giao thức TLS, cũng như những thông tin chi tiết về lỗi này trên trang web của họ. Ngoài ra, nên cập nhật phiên bản mới của các trình duyệt và các dịch vụ email, cũng nên loại bỏ các bộ Diffie-Hellman cũ dưới 1024bit để đảm bảo an toàn.

THN