Microsoft phát hiện 2 lỗ hổng zero-day nhờ file PDF mã độc chưa hoàn chỉnh

Những nhà an ninh mạng tại Microsoft đã công bố những chi tiết liên quan đến hai lỗ hổng zero-day nghiêm trọng mới được phát hiện gần đây sau khi một người dùng đăng tải một file PDF nhiễm độc lên VirusTotal, nhưng đã được xử lý kịp thời trước khi hoạt động. Vào cuối tháng ba vừa qua, các nhà ...

Những nhà an ninh mạng tại Microsoft đã công bố những chi tiết liên quan đến hai lỗ hổng zero-day nghiêm trọng mới được phát hiện gần đây sau khi một người dùng đăng tải một file PDF nhiễm độc lên VirusTotal, nhưng đã được xử lý kịp thời trước khi hoạt động.

Vào cuối tháng ba vừa qua, các nhà nghiên cứu tại ESET đã tìm ra một file PDF trên VirusTotal. Họ ngay sau đó đã gửi file này cho Microsoft như “một trường hợp có khả năng đang lợi dụng các lỗ hổng bảo mật của Windows kernel chưa được phát hiện.”

Sau khi phân tích file PDF độc, Microsoft đã phát hiện rằng file đó lợi dụng hai lỗ hổng zero-day, một nhắm vào Adobe Acrobat and Reader, cái còn lại tấn công Microsoft Windows.

Bởi vì những bản vá cho cả hai lỗ hổng này đã được công bố vào tuần thứ hai của tháng Năm, Microsoft đã công bố chi tiết vào hôm nay, sau khi cho người dùng đủ thời gian để cập nhật hệ thống điều hành của mình và phần mềm Adobe.

Nhận định của chuyên gia

Theo các chuyên gia, file PDF nhiễm độc chứa cả hai lỗi bảo mật zero-day đang ở giai đoạn mới phát triển, “trên thực tế file PDF đó không mang payload độc mà dường như chỉ là mã PoC.”

Dường như người đã kết hợp cả hai lỗ hổng zero-day này để xây dựng một vũ khí công nghệ cực mạnh đã vô tình tự rơi vào thế thất bại khi đăng tải file PDF nhiễm độc chưa hoàn thiện của mình lên VirusTotal.

Hai lỗ hổng zero-day này là do lỗi thực thi code từ xa trên Adobe Acrobat and Reader (CVE-2018-4990) và lỗi leo thang đặc quyền của Microsoft Windows (CVE-2018-8120).

Matt Oh, kỹ sư an ninh mạng của Microsoft chia sẻ “Cách lợi dụng lỗ hổng đầu tiên tấn công vào Adobe JavaScript để chạy shellcode trong chương trình đó”

“Lỗi bảo mật thứ hai không ảnh hưởng tới các nền tảng hiện đại như Windows 10. Nó cho phép shellcode thoát khỏi sandbox của Adobe Reader và chạy với quyền quản trị ưu tiên trên bộ nhớ của Windows kernel.”

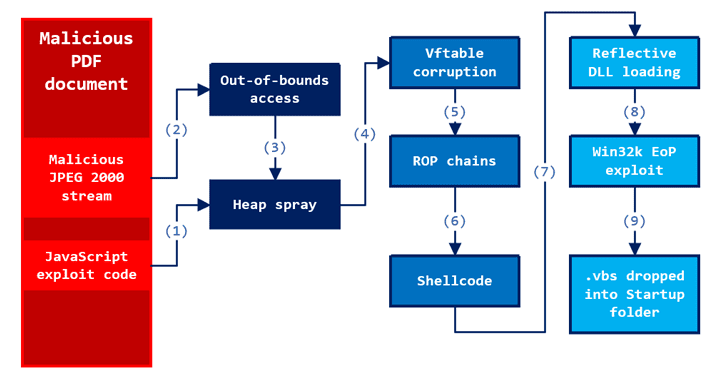

Hai cách lợi dụng lỗ hổng trên Adobe Acrobat and Reader đã được lồng vào một tệp PDF dưới dạng hình ảnh định dạng JPEG 2000 chứa mã JavaScript, từ đó gây ra một lỗ hổng trong hệ thống phần mềm để chạy shellcode.

Sau khi khởi chạy shellcode từ lỗ hổng đầu tiên, kẻ tấn công lợi dụng lỗ hổng Windows kernel thứ hai để phá sandbox của Adobe Reader và chạy các quyền quản trị ưu tiên

Do mẫu PDF độc này chưa được hoàn chỉnh vào thời điểm bị phát hiện, nó có vẻ chỉ bao gồm một PoC payload đơn giản đã đưa một file vbs trống vào thư mục Startup.

Các nhà nghiên cứu tại ESET kết luận: “Ban đầu, những nhà nghiên cứu tại ESET đã phát hiện ra mẫu PDF khi nó được đăng tải lên kho chứa mở của các mẫu độc hại. Mẫu PDF đó không chứa payload cuối cùng. Điều đó có thể là do nó bị phát hiện trong giai đoạn phát triển ban đầu. Mặc dù file này không chứa payload độc hại cuối cùng, tác giả của những mã độc này phải có trình độ cao trong việc phát hiện và lợi dụng các lỗ hổng bảo mật.”

Microsoft và Adobe đã đưa ra các cập nhật bảo mật cho cả hai lỗ hổng này vào tháng Năm. Để biết thêm chi tiết về cách thức các lỗ hổng bảo mật bị lợi dụng, bạn có thể truy cập vào blog của Microsoft và ESET.

THN