Outlook trên các thiết bị Android lưu trữ các email không được mã hóa

Nếu bạn đang có một tài khoản trên dịch vụ email miễn phí Outlook.com của Microsoft và đang sử dụng ứng dụng Outlook cho thiết bị Android thì có một tin xấu dành cho bạn. Ứng dụng Outlook trên Android của Microsoft cho phép người dùng truy cập vào các email Outlook bằng các thiết bị Android ...

Nếu bạn đang có một tài khoản trên dịch vụ email miễn phí Outlook.com của Microsoft và đang sử dụng ứng dụng Outlook cho thiết bị Android thì có một tin xấu dành cho bạn.

Ứng dụng Outlook trên Android của Microsoft cho phép người dùng truy cập vào các email Outlook bằng các thiết bị Android mà không có cơ chế bảo mật và mã hóa.

CÁC LỖ HỔNG BỊ PHÁT HIỆN

Các nhà nghiên cứu của công ty ‘Include Security’ cho biết họ đã tìm ra rất nhiều lỗ hổng trên các ứng dụng Outlook của Microsoft trên các thiết bị Android, chúng đánh cắp dữ liệu email của người dùng và cài đặt các ứng dụng độc hại của bên thứ ba.

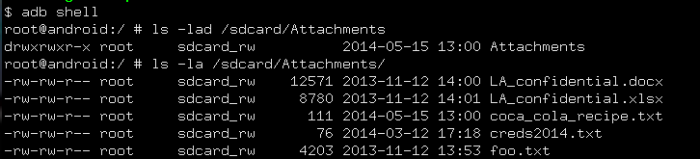

- Bằng cách cài đặt mặc định, các tệp đính kèm trên email được lưu trữ trong các thư mục dễ dàng truy cập được trên hệ thống tập tin Android

- Cơ sở dữ liệu Email ( Tiêu đề, nội dung) được lưu trữ cục bộ và không mã hóa

- Tính năng ‘Pin Code’ của ứng dụng không bảo vệ được các dữ liệu trong email

CÁC TỆP ĐÍNH KÈM TRÊN EMAIL DỄ DÀNG TRUY CẬP BỞI BẤT KỲ CÁC ỨNG DỤNG NÀO

Ngày nay hầu hết các ứng dụng có sẵn tại Google Play Store thường yêu cầu quyền READ_EXTERNAL_STORAGE cho phép các ứng dụng này đọc được dữ liệu từ bộ lưu trữ thiết bị, thậm chí nếu điện thoại không có nguồn gốc.

Erik Cabetas, giám đốc điều hành công ty Include Security cho biết: “READ_EXTERNAL_STORAGE và INTERNET là các quyền thông dụng nhất do người dùng cho các ứng dụng sau khi cài đặt.”

Công ty Include Security phát hiện ra ứng dụng Outlook trên Android tải các tập đính kèm trên email một cách tự động về thư mục ‘/sdcard/attachments’ trên hệ thống File System, có thể được truy cập bởi bất kỳ ứng dụng độc hại hay bất kì ai bằng truy cập trực tiếp đến thiết bị của người dùng. “Ngày nay điện thoại đi cùng với các ứng dụng được cài đặt sẵn trên đó có thể lấy được các email đó”, ông cho biết thêm.

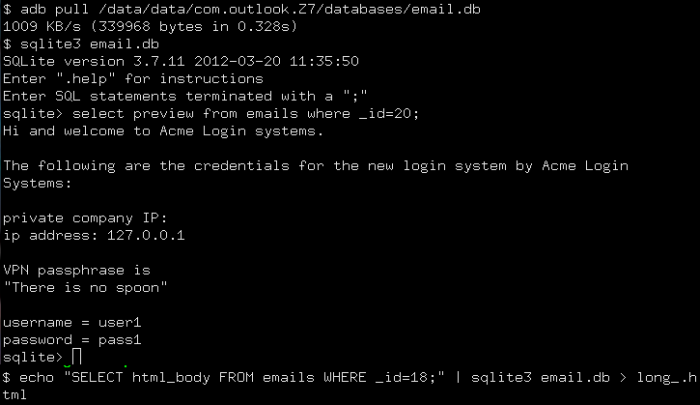

CƠ SỞ DỮ LIỆU EMAIL KHÔNG ĐƯỢC MÃ HÓA

Ứng dụng Outlook duy trì cơ sở dữ liệu sao lưu cục bộ trong email trên hệ thống tệp tin thiết bị trên vùng “/data/data/com.outlook.Z7/”, mà chỉ thiết bị có nguồn gốc mới có thể truy cập vào được và đối với các thiết bị Android không có nguồn gốc, Công cụ Android Debug Bridge (adb) có thể phân tích và lấy được.

Ông cho biết: “Chúng tôi đã tìm thấy rất nhiều ứng dụng tin nhắn (có trong email hoặc ứng dụng chat) lưu trữ tin nhắn của người dùng bằng cách làm cho chúng dễ dàng nhiễm các ứng dụng độc hại hoặc dễ để cho bên thứ ba với truy cập trực tiếp vào các thiết bị điện thoại để đạt được quyền truy cập vào các tin nhắn”

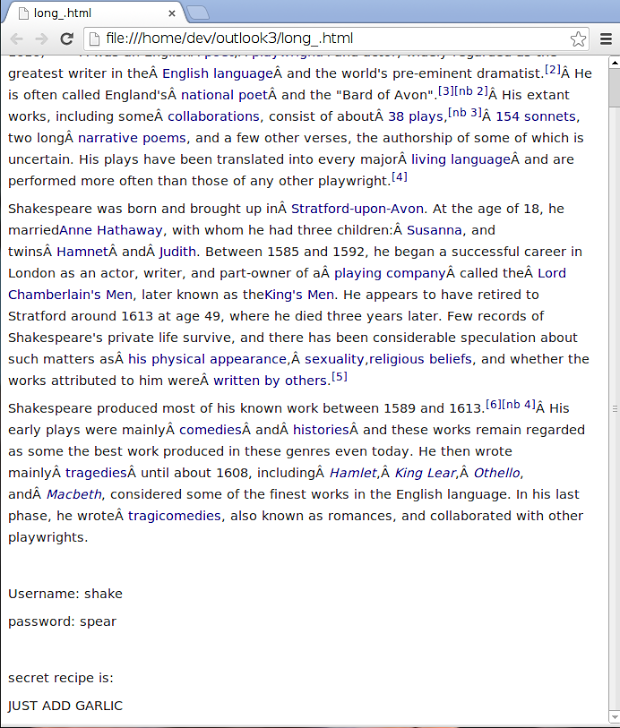

Trong thư mục dưới đây, ứng dụng này lưu trong một file dữ liệu có tên là ‘email.db’, nó sẽ giữ một bản sao lưu của các email của bạn, nhưng dưới dạng không được mã hóa, ví dụ khi một kẻ tấn công có thể lấy được file này, anh ta có thể truy cập vào tất cả email của bạn và ác dữ liệu nhạy cảm dưới dạng văn bản (plain text) sử dụng tiện ích sqlite 3.

Như đã chỉ ra bằng hình ảnh phía trên, kẻ tấn cong có thể truy cập vào file email.db và kết nối với file dữ liệu không được mã hóa để đọc nội dung email và file kết quả xảy ra được minh như dưới đây:

MÃ PIN KHÔNG THỂ BẢO VỆ BẠN

Microsoft đã tiến hành một cơ chế bảo vệ duy nhất trên ứng dụng Outlook mà không ứng dụng nào khác cung cấp được, đó là tính năng PINCODE (khóa ứng dụng), tính năng này sẽ bổ sung thêm một lớp bảo vệ trong trường hợp thiết bị của bạn bị rơi vào tay một kẻ xấu.

Nhưng thật là không may, tính năng này cũng không thể bảo vệ các dữ liệu của người dùng khỏi những lỗ hổng được kể ra bên trên, và không gì có thể đảm bảo được tính bảo mật của tin nhắn và các file đính kèm được lưu trữ trong hệ thống file dữ liệu trên các thiết bị di động.

Erik Cabetas, giám đốc điều hành của Include Security cho biết: “Nếu một thiết bị bị đánh cắp hoặc bị xâm nhập, bên thứ ba sẽ cố gắng truy cập vào tin nhắn được lưu trong bộ nhớ cục bộ (trong trường hợp email và các file đính kèm)”

MICROSOFT TỪ CHỐI KHẮC PHỤC LỖ HỔNG NÀY.

Chỉ có một chỗ Microsoft thiếu đó là Mã hóa. Các nhà nghiên cứu liên lạc với Trung tâm bảo mật của Microsoft vào tháng 12 năm 2013 về điểm yếu bảo mật trên ứng dụng Outlook, nhưng Microsoft từ chối khắc phục lỗ hổng này và họ trả lời lại là “… người dùng không nên cho rằng dữ liệu được mã hóa mặc định trong bất kì ứng dụng hay hệ điều hành nào nếu không có một lời hứa rõ ràng còn hiệu lực được đưa ra”.

Erik từ công ty Include Security gợi ý rằng ứng dụng Outlook trên Android có thể sử dụng SQLcipher để mã hóa cơ sở dữ liệu SQLite, bởi vì SQLcipher sẽ rất hữu dụng cho các thiết bị cũ hơn mà không được hỗ trợ mã hóa toàn bộ.

GIÁM SÁT TƯƠNG THÍCH

Đối phó với việc giám sát quá mức được tiến hành bởi Cơ quan An ninh quốc gia Mỹ (NSA) nơi mà tất cả các dịch vụ đều triển khai mã hóa trên Internet, nhưng Microsoft đã không làm được.

Ngày nay, chúng ta đều nhận thấy nhu cầu các thiết bị được mã hóa và an toàn mạng ngày càng cao để bảo vệ quyền cá nhân khỏi tội phạm mạng và cả Chính Phủ. Vì vậy, việc mã hóa trở nên quan trọng hơn bao bao giờ hết. Mã hóa tin nhắn trực tuyến, mã hóa email, cuộc gọi, mã hóa các thông tin cá nhân và các cuộc giao tiếp.

Người sử dụng các thiết bị Android được khuyến cáo sử dụng bộ mã hóa toàn bộ cho Android và thệ thống file thẻ SD và gỡ các thiết bị nghe lén USB khỏi Developer Options Settings.

Hôm qua, một tin tức riêng biệt được thông báo về lỗ hổng nghiêm trọng zero-day (CVE-2014-1770) trên ‘Internet Explorer 8’ mà Microsoft giấu mọi người từ tháng Mười năm 2013.

Theo The Hacker News