18/12/2018, 23:00

GandCrab Ransomware – Mã độc tống tiến mới tại Việt Nam

Xuất hiện từ đầu năm 2018 trên thế giới, tuy nhiên phải đến tận thời điểm này mã độc GandCrab mới bắt đầu tấn công trên diện rộng đối với người dùng Internet tại Việt Nam. Tính đến thời điểm hiện tại đã có hơn 4000 trường hợp máy tính bị dính ransomeware này mã hóa dữ liệu và tống ...

Xuất hiện từ đầu năm 2018 trên thế giới, tuy nhiên phải đến tận thời điểm này mã độc GandCrab mới bắt đầu tấn công trên diện rộng đối với người dùng Internet tại Việt Nam. Tính đến thời điểm hiện tại đã có hơn 4000 trường hợp máy tính bị dính ransomeware này mã hóa dữ liệu và tống tiến.

GandCrab khác gì so với WannaCry?

- Hiện tại theo đánh giá mã độc GandCrab đang lây lan tại Việt Nam thuộc thế hệ thứ 5. Mặc dù không có sự khác biệt lớn giữa các phiên bản của phần mềm độc hại này, nhưng dựa vào những thay đổi thường xuyên của nó từ đầu năm đến bây giờ cho thấy những kẻ tấn công đang đầu tư thời gian và công sức vào việc duy trì và phát triển nó. Liệu nó có phát tán và có sức tàn phá giống WannaCry?

- Khác với WannaCry, GandCrab là ransomeware đầu tiên yêu cầu thanh toán bằng bằng tiền điện tử DASH và sử dụng tên miền cấp cao (TLD). Điều đáng tiếc là tên miền TLD này lại không bị ICANN xử phạt và do đó vô tình nó đã cung cấp thêm một mức độ “bảo mật” cho những kẻ tấn công.

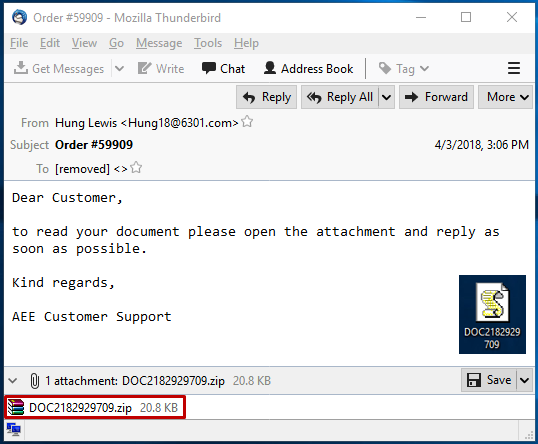

- GandCrab được phát tán dưới dạng email spam, các bộ công cụ khai thác lỗ hổng và các chiến dịch xây dựng phần mềm độc hại khác nhau. GrandSoft và RIG là hai bộ công cụ khai thác được sử dụng phổ biến nhất để phát tán diện rộng GrandCab với một số lượng lớn email spam độc hại. Những email này thường lừa người dùng Internet mở tệp chứa trong file ZIP đính kèm. Thông thường người dùng sẽ tải tệp tin này xuống, giải nén nó. Sau khi thực hiện, nó lập tức giải mã một URL có kết nối tới GandCrab. Tập lệnh này sau đó sẽ tải về một phần mềm độc hại và chạy nó trên máy tính người dùng.

Kẻ tấn công sử dụng email spam để phát tán GandCrab

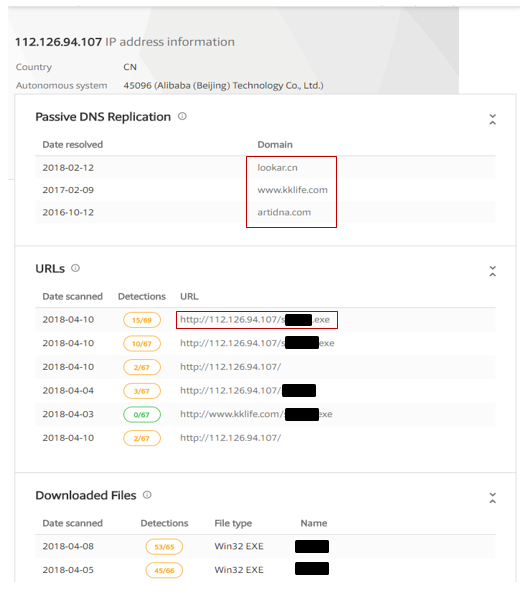

Kẻ tấn công sử dụng email spam để phát tán GandCrab- Theo thông tin thì URL trên dường như được kết nối tới một máy chủ đặt tại Trung Quốc và máy chủ này có dấu hiệu đã bị xâm phạm trái phép bởi những kẻ tấn công và nó vô tình được sử dụng trái phép vào việc phát tán mã độc tới người dùng.

Địa chỉ IP kết nối với GanCrab

Địa chỉ IP kết nối với GanCrabPhân tích kỹ thuật

- Xem xét phiên bản mới nhất của GandCrab v2.3.1 có MD5: 4302AAC62E41F4355206D49257C3AAAE được phát tán bằng bộ khai thác Flash RIG.

- Tệp thực thi được đóng gói tùy chỉnh, giải nén dưới dạng DLL với tên “encryption.dll”. Việc thực thi được bắt đầu tại DLLEntryPoint. Hệ thống sẽ tự động thực thi ngay sau khi tệp DLL được tải về.

- Lúc này GandCrab bắt đầu với hoạt động thu thập thông tin trên máy tính của nạn nhân bao gồm: Tên máy tính, tên người dùng, tên vi xử lý, tên hệ điều hành, địa chỉ IP public … Trong suốt quá trình thu thập thông tin này, nếu như GandCrab xác định được bố cục bàn phím (keyboard layout) là RUSSIAN ngay lập tức nó sẽ tạo ra một Ransom-ID duy nhất cho mỗi nạn nhân bằng cách tính hàm băm CRC32 của chuỗi được hình thành bằng cách ghép số serial khối, tên bộ xử lý và mã định danh của bộ xử lý đó.

- Tên miền máy tính (domain name) và Ransom-ID được sử dụng để tạo một mutex đảm bảo chỉ có một phiên bản duy nhất của ransomware đang chạy tại bất kỳ thời điểm nào.

- Sau khi thu thập thông tin, GandCrab tự sao chép vào vị trí “%APPDATA%/Microsoft” với một tên ngẫu nhiên. Ngoài ra, nó sẽ thêm một mục nhập của đường dẫn tệp được sao chép để GandCrab có thể thực thi được vào khóa RunOne của HKEY_CURRENT_USER dưới dạng cơ chế duy trì một lần.

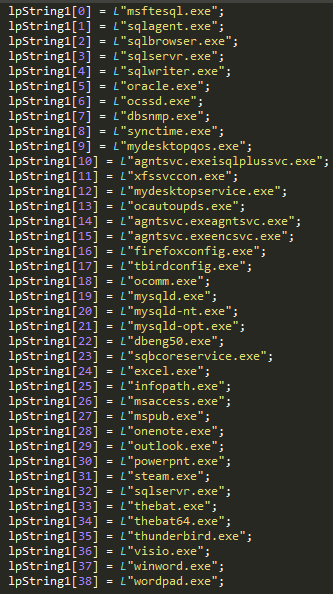

- Bước tiếp theo là chấm dứt tất cả các tiến trình có thể chặn việc xử lý đối với các tệp nhất định mà GandCrab muốn mã hóa. Hầu hết các quy trình này thuộc một trong các loại sau: Trình chỉnh sửa/xem tài liệu (tệp PDF, tệp ảnh …), trình duyệt web … Sau đó, GandCrab giải mã ghi chú tiền chuộc được lưu trữ trong tệp nhị phân bằng mã hóa XOR đơn giản. Khóa XOR được đặt thành 0x5, không thay đổi kể từ phiên bản trước của phần mềm ransomware này.

Danh sách tên các tiến trình bị GandCrab chấm dứt

Danh sách tên các tiến trình bị GandCrab chấm dứt- Lúc này, trên máy tính của nạn nhân sẽ xuất hiện thông báo đòi tiền chuộc để giải mã các tệp dữ liệu. Để trả được tiền chuộc người dùng sẽ phải dùng trình duyệt Tor, thanh toán bằng tiền điện tử theo yêu cầu. Mã độc GandCrab còn tạo tệp tin CRAB-DECRYPT.txt, hướng dẫn người dùng trả tiền chuộc bằng tiền điện tử DASH để đổi lấy giải mã dữ liệu.

Khuyến nghị Tổ chức/Doanh nghiệp

- Để đề phòng trường hợp xấu xảy ra, SecurityBox khuyến nghị các Tổ chức/Doanh nghiệp theo dõi, ngăn chặn kết nối đến các máy chủ điều khiển mã độc GandCrab và cập nhật vào các hệ thống bảo vệ hiện có. Đồng thời kiểm tra, rà soát lại toàn bộ hệ thống mạng của mình bằng các thiết bị an ninh mạng chuyên dụng. Nếu phát hiện mã độc lập tức cô lập, lên phương án gỡ bỏ và bóc tách mã độc ra khỏi hệ thống.

- Về phía người dùng không mở và nhấp vào các liên kết chứa các tập tin dạng .doc, .pdf, .zip … được gửi từ những người lạ. Người dùng cần thông báo ngay cho cán bộ chuyên trách để có phương án xử lý kịp thời.

Nguồn: Tổng hợp