Hàng trăm ứng dụng Android chứa file thực thi độc hại của Windows

Các nhà nghiên cứu đã phát hiện ra hơn 100 ứng dụng Android bị nhiễm file thực thi độc hại. Những ứng dụng này đã bị gỡ khỏi Google Play. Số ứng dụng bị nhiễm file thực thi độc hại (executable file) lên tới 145. File thực thi này có khả năng thêm trình theo dõi thao tác bàn phím ...

Các nhà nghiên cứu đã phát hiện ra hơn 100 ứng dụng Android bị nhiễm file thực thi độc hại. Những ứng dụng này đã bị gỡ khỏi Google Play.

Số ứng dụng bị nhiễm file thực thi độc hại (executable file) lên tới 145. File thực thi này có khả năng thêm trình theo dõi thao tác bàn phím (key-logger) vào hệ thống Windows.

Thứ 2 vừa qua, các nhà nghiên cứu tại Unit 42 thuộc Palo Alto Networks cho biết thông tin này và nghi ngờ những người phát triển ứng dụng lại chính là “đồng lõa” trong vụ việc này: Họ vô tình viết ứng dụng trên hệ thống Windows bị nhiễm độc.

Bài viết của các nhà nghiên cứu có viết: “Các file apk không gây hại cho thiết bị Android vì những file thực thi độc hại này chỉ chạy trên hệ thống Windows nên khi tải về trên Android thì file thực thi không có tác dụng. Việc các file apk bị nhiễm độc chứng tỏ nhà phát triển ứng dụng đã sử dụng hệ thống Windows chứa phần mềm độc hại.”

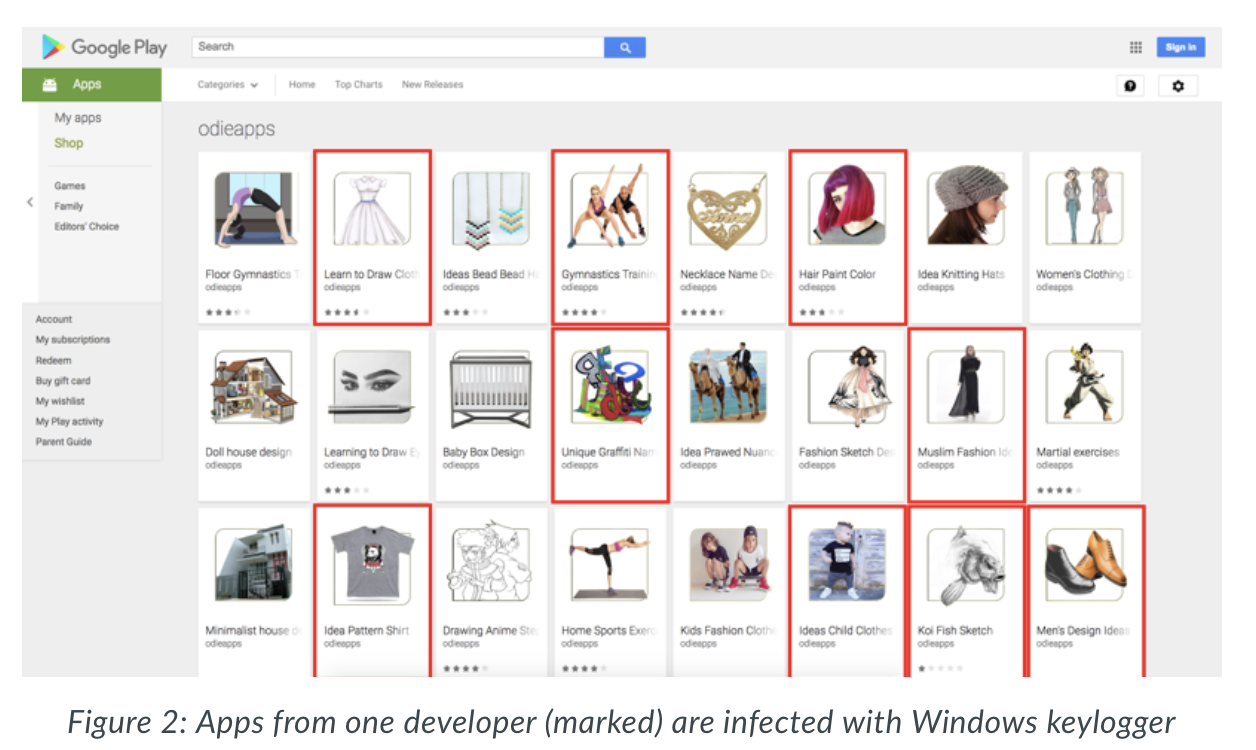

Những ứng dụng bị ảnh hưởng bao gồm ứng dụng dạy người dùng vẽ và thiết kế quần áo (Learn to Draw Clothing), ứng dụng ảnh về ý tưởng độ xe đạp địa hình (Modification Trail) và ứng dụng gợi ý các bài tập thể dục và ý tưởng chăm sóc sức khỏe (Gymnastics Training Tutorial).

“Một điều thú vị nữa là cùng một tác giả nhưng có ứng dụng bị nhiễm độc nhưng có ứng dụng lại không. Chúng tôi cho rằng người phát triển ứng dụng đã sử dụng nhiều môi trường và hệ thống khác nhau.”

Palo Alto chỉ ra rằng hầu hết ứng dụng bị nhiễm độc được tung ra thị trường từ tháng 10/2017 đến tháng 11/2017. Điều này có nghĩa rằng các ứng dụng đã tồn tại hơn nửa năm. Một vài ứng dụng có hơn 1000 lượt tải và đánh giá 4 sao. Google không bình luận gì về vụ việc này.

Trình theo dõi thao tác bàn phím bị nhúng vào các ứng dụng trên có thể ghi lại thao tác bàn phím trên hệ thống Windows bao gồm những thông tin nhạy cảm như số thẻ tín dụng, số thẻ căn cước công dân và các loại mật khẩu. Những file thực thi độc hại đó có tên giả như Android.exe, my music.exe và gallery.exe khiến người dùng không nghi ngờ.

Một khi được tải về, file thực thi độc hại tự khởi chạy có thể tiến hành các thao tác trên hệ thống Windows như tạo file thực thi và file ẩn trên trong các tệp của Windows, đổi chế độ của thiết bị thành tự khởi chạy sau khi khởi động lại và thực hiện kết nối mạng đáng nghi tới địa chỉ IP 87.98.185.184 thông qua cổng 8829.

Mặc dù các file thực thi độc hại này không thể chạy trực tiếp trên máy chủ Android, chúng vẫn là mối nguy hiểm cho chuỗi cung ứng phần mềm và các nhà phát triển phần mềm trên hệ Windows. Các nhà phát triển ứng dụng đã trở thành mục tiêu của nhiều cuộc tấn công diện rộng, trong đó có cuộc tấn công KeRanger, XcodeGhost và chiến dịch NotPetya.

Craig Young, nhà nghiên cứu bảo mật máy tính tại Tripwire cho biết việc các cuộc tấn công hầu hết đều trên hệ Windows có nghĩa rằng những kẻ tấn công mới chỉ thử nghiệm phương án này và chưa xây dựng cơ sở đầy đủ cho những chiến dịch tấn công của chúng.

“Điều này vẫn còn bị xem nhẹ trong bảo mật chuỗi cung ứng phần mềm. Tác giả các phần mềm độc hại từ lâu đã biết cách trà trộn chúng với những phần mềm người dùng muốn sử dụng. Trong những năm gần đây, chúng ta đã thấy nhiều phần mềm độc hại ngụy trang thành phần mềm an toàn, nhưng những phần mềm độc hại đó chỉ được tung ra trên kho ứng dụng của bên thứ ba, còn khi tung ra trên các kho ứng dụng phổ biến thì không có nhiều người tải. Những kẻ viết phần mềm độc hại cho Android và iOS nay đã sử dụng bộ phát triển nhiễm độc, thư viện quảng cáo và những công cụ khác liên quan đến khâu phát triển ứng dụng. Tương tự với chiến dịch phần mềm độc hại XCodeGhost trên iOS, cuộc tấn công dùng file thực thi độc hại này nhắm vào các nhà phát triển ứng dụng không ý thức được mình đang sử dụng hệ thống bị nhiễm độc.”

Threatpost