Nhìn lại sự kiện an ninh mạng nửa đầu năm 2017

Nhìn lại sự kiện an ninh mạng nửa đầu năm 2017, các tổ chức, doanh nghiệp phải chịu tổn thất nặng nề từ một loạt các cuộc tấn công mạng vào nửa đầu năm 2017. Một số dự đoán của chúng tôi về các mối đe dọa như ransomware, lỗ hổng, lừa đảo và cyberpropaganda đã được đề cập đến. Những mối đe dọa ...

Nhìn lại sự kiện an ninh mạng nửa đầu năm 2017, các tổ chức, doanh nghiệp phải chịu tổn thất nặng nề từ một loạt các cuộc tấn công mạng vào nửa đầu năm 2017. Một số dự đoán của chúng tôi về các mối đe dọa như ransomware, lỗ hổng, lừa đảo và cyberpropaganda đã được đề cập đến. Những mối đe dọa này có thể không cùng thời điểm như năm 2016, nhưng ảnh hưởng đến các tổ chức, doanh nghiệp thì đã nhận thấy rõ ràng.

Ransomware đạt đỉnh với WannaCry và Petya

Trong khi sự gia tăng của các nhóm ransomware mới như đã dự đoán , ransomware đã đạt đến đỉnh cao với các cuộc tấn công WannaCry và Petya. Chỉ riêng WannaCry đã bị nhiễm 300.000 máy trên khắp thế giới và đã gây thiệt hại tài chính và kinh tế lên tới 4 tỷ đô la Mỹ.

Số nhóm Ransomeware mới phát hiện từ tháng 7 đến tháng 12 năm 2016 và từ tháng 1 đến tháng 6 năm 2017

Những cuộc tấn công chưa từng có như thế này cho thấy tội phạm mạng đang đa dạng hóa các phương pháp, khai thác, và các cách thức tấn công. Điều này được chứng minh thêm bởi ransomware nhắm đến các hệ thống không phải Windows cũng như các biến thể có khả năng vượt qua việc học máy và phát hiện sandbox. Với ransomware phát triển, các doanh nghiệp nên xem xét một giải pháp bảo mật đa lớp để giảm nguy cơ bị tổn hại.

XEM THỀM: Các vụ tấn công mạng tại Việt Nam quý I năm 2017

Các doanh nghiệp vẫn còn những lỗ hổng public

Trong dịp sự kiện an ninh mạng nửa đầu năm 2017, 382 lỗ hổng mới được các nhà nghiên cứu và chuyên gia tiết lộ công khai. Mặc dù Adobe và Foxit đã chứng kiến sự gia tăng số lượng lỗ hổng, các nhà cung cấp lớn như Microsoft, Apple và Google đều đã giảm đáng kể so với nửa sau của năm 2016.

So sánh các lỗ hổng được tìm thấy trong nửa sau năm 2016 và nửa đầu năm 2017

Ngoài các lỗ hổng mới chưa được vá lỗi, những lỗ hổng public vẫn có thể bị khai thác nếu bản cập nhật bảo mật không được triển khai. Các cuộc tấn công của WannaCry và Petya đã khai thác một lỗ hổng đã được giải quyết bằng một bản vá trước đó. Tuy nhiên, không phải lúc nào cũng dễ dàng hoặc có thể thường xuyên cài đặt và quản lý các bản vá lỗi. Một số doanh nghiệp sử dụng các hệ thống kế thừa hoặc đang ở giữa thay thế các hệ thống kế thừa mà không còn nhận được cập nhật vá lỗi nữa. Một số tổ chức thậm chí còn có thiết bị cũ quá trọng yếu để có nguy cơ bị hư hỏng cơ học khi cài đặt các bản vá lỗi. Những hạn chế và thách thức này không nên ngăn các doanh nghiệp áp dụng các biện pháp an ninh.

Các thiết bị được kết nối đưa các nhà máy thông minh vào rủi ro

Các thiết bị được kết nối dễ bị tấn công bởi các cuộc tấn công mạng, và những thiết bị công nghiệp không phải là ngoại lệ. Trong sự kiện bảo mật mạng, nghiên cứu “Robot: Kiểm tra Giới hạn An ninh Robot của Công nghiệp” đã mô tả các kịch bản tấn công cho thấy các robot công nghiệp có thể bị tổn hại thông qua các bộ định tuyến công nghiệp bị lộ và các lỗ hổng khác.

Đến năm 2018, hơn một triệu robot công nghiệp sẽ được sử dụng trong các nhà máy trên toàn thế giới. Để ngăn chặn các cuộc tấn công và giảm thiểu rủi ro cho robot, nhà khai thác, và dây chuyền sản xuất, an ninh cần được ưu tiên cho các doanh nghiệp, nhà cung cấp robot, các nhà phát triển phần mềm, các nhà bảo vệ mạng và các nhà sản xuất chuẩn về an ninh mạng.

BẠN CÓ BIẾT: 3/4 số vụ tấn công mạng bắt nguồn từ hình thức tấn công DDoS

Thiệt hại do Email của Doanh nghiệp Giảm 5 tỷ đô la

Thông qua ngày an toàn thông tin, sự kiện an ninh mạng quốc gia, cho thấy các doanh nghiệp vẫn rơi vào cảnh lừa đảo qua email. Theo Cục Điều tra Liên bang Mỹ, tổn thất toàn cầu do thỏa thuận email kinh doanh (BEC) đã đạt 5,3 tỷ USD.

Dựa trên một mẫu các email BEC ngẫu nhiên, dữ liệu cho thấy tội phạm mạng đã giả mạo vị trí Giám đốc điều hành nhiều nhất trong khi CFO và giám đốc tài chính là mục tiêu hàng đầu của các cuộc tấn công.

Vị trí giả mạo

Vị trí được nhắm mục tiêu

Tội phạm mạng tiếp tục sử dụng các chương trình như hóa đơn giả hoặc gian lận của nhà cung cấp và sử dụng phần mềm độc hại keylogger hoặc các trang HTML trong các email lừa đảo để lừa gạt nhân viên. Đào tạo nhân viên về các phương pháp BEC thông thường đi kèm với một giải pháp bảo mật mạng toàn diện trong các doanh nghiệp bảo vệ từ nhiều cuộc tấn công BEC.

Phong cảnh đe dọa

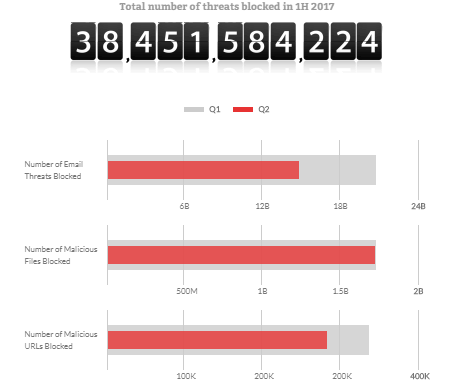

Trend Micro Smart Protection Network đã chặn được 38 tỷ mối đe dọa trong nửa đầu năm 2017. Hầu hết các mối đe dọa này là các email chứa nội dung độc hại. Kết quả này phù hợp với sự phổ biến của ransomware và BEC, sử dụng email như một vector tấn công chính.

Các câu chuyện đáng kể khác bao gồm các vi phạm dữ liệu gần đây, mối đe dọa từ cyberpropaganda đối với doanh nghiệp và tình trạng của các gói khai thác là công cụ hình sự trên mạng. Đọc báo cáo bảo mật giữa năm của chúng tôi và tìm ra những điểm mới trong cảnh mối đe dọa và những chiến lược bảo mật nào có thể bảo vệ chống lại các mối đe doạ cũ và mới.

Securitybox giải pháp an ninh mạng toàn diện. Đánh giá bảo mật mạng từ các chuyên gia hàng đầu trong lĩnh vực an ninh mạng.

Thông tin liên hệ:

Công ty cổ phần An toàn thông tin MVS – SecurityBox

Địa chỉ: Tầng 9, Tòa nhà Bạch Dương, Số 459 Đội Cấn, Ba Đình, Hà Nội

Hotline: (+84) 909.808.866 (Mr. Kiên)

Email: info@securitybox.vn

Nguồn: www.trendmicro/com