[Cảnh báo] Lỗ hổng GKPlugin ảnh hưởng nhiều trang web xem phim trực tuyến tại Việt Nam

GKPlugin là một plugin hỗ trợ phát video, tệp tin media từ các trang lưu trữ video khác trên trang của bạn. GKPlugins được phát triển trên JWPlayer , cho phép chạy audio, video từ những máy chủ khác với đầu vào là một liên kết trực tiếp trên thanh địa chỉ của trình duyệt. Với khả năng phát tệp ...

GKPlugin là một plugin hỗ trợ phát video, tệp tin media từ các trang lưu trữ video khác trên trang của bạn. GKPlugins được phát triển trên JWPlayer, cho phép chạy audio, video từ những máy chủ khác với đầu vào là một liên kết trực tiếp trên thanh địa chỉ của trình duyệt. Với khả năng phát tệp tin đa phương tiện từ nhiều nguồn khác nhau và dễ dàng tùy biến như thêm Logo vào trình phát hay thay đổi giao diện cho phù hợp với trang, do đó GKPlugin được yêu thích và sử dụng tại nhiều trang xem phim trực tuyến hiện nay. Và việc nó được phát triển trên nền JWPlayer – là một player được ưa chuộng đã giúp GKPlugin trở nên phổ biến hơn. Mới đây, thành viên K-20 trong nhóm bảo mật J2TeaM đã gửi thông báo qua email đến SecurityDaily về phát hiện lỗ hổng bảo mật nằm trong GKPlugin. Lỗ hổng nghiêm trọng này cho phép tin tặc có thể dễ dàng đọc nội dung của các tệp tin nhạy cảm trên trang web bất kì sử dụng GKPlugin.

Video PoC khai thác lỗ hổng trong GKPlugin

[embedyt]https://www.youtube.com/watch?v=SlagD31Cymw[/embedyt]

Phân tích chi tiết

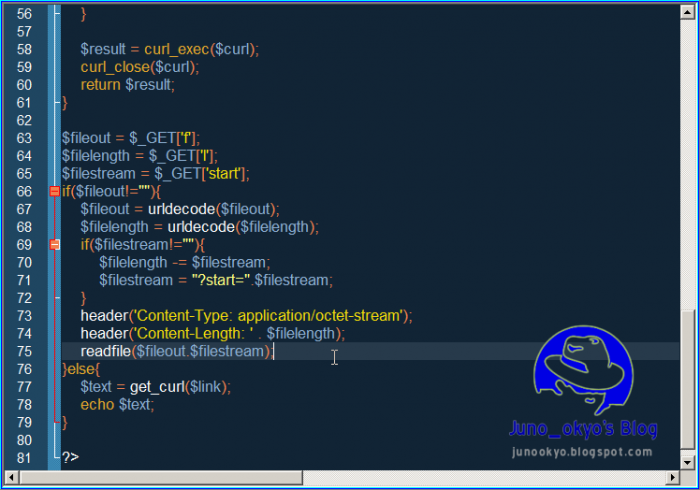

Như video trên, chúng ta nhận thấy lỗ hổng này khá giống Local File Include (LFI), tuy nhiên kẻ tấn công có thể dễ dàng tải tệp tin mã nguồn bất kì từ trang web thay vì đọc trực tiếp trên trang thông qua hàm include như LFI. Lỗ hổng được phát hiện tại tệp plugins_player.php trong quá trình phân tích mã nguồn GKPlugin:

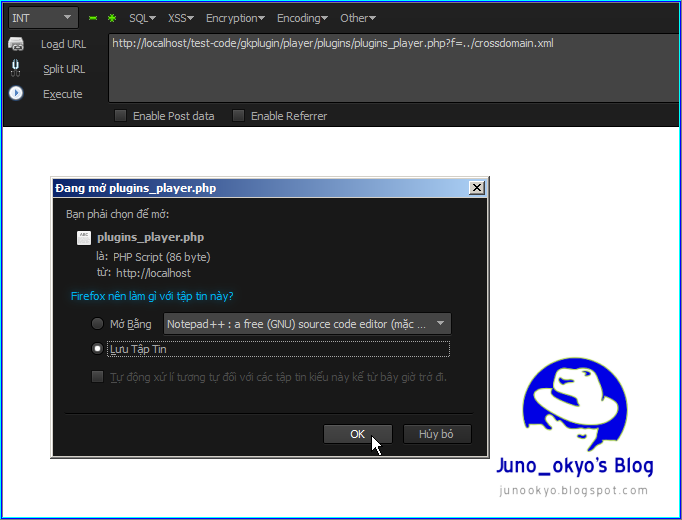

Ta thấy tham số truyền vào “?f=” là đường dẫn tệp tin, với việc sử dụng hàm header đi kèm “Content-Type: application/octet-stream” và dùng hàm readfile để đọc nội dung tệp thì trình duyệt sẽ hiển thị hộp thoại cho phép người dùng tải về bất kỳ tệp tin nào nằm trên máy chủ. Việc người dùng có thể tải xuống tệp tin mã nguồn là rất nguy hiểm khi có thể để lộ những thông tin nhạy cảm như tài khoản đăng nhập Cơ sở dữ liệu hay tài khoản đăng nhập vào trang quản trị viên và đây thực sự là một sơ suất của lập trình viên.

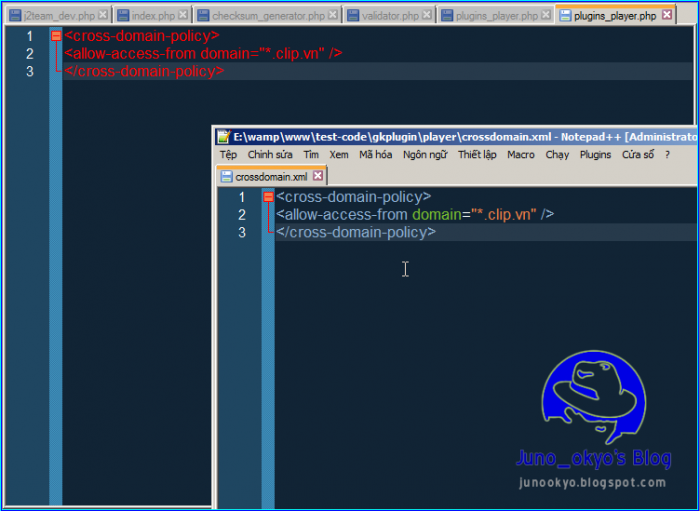

Chúng ta thấy tuy tệp được tải xuống là plugins_player.php nhưng nội dung chính là từ crossdomain.xml – chính là tham số tập tin mà chúng ta đã gửi đi:

Bằng cách này ta có thể thực hiện đọc hầu hết các tập tin trên hệ thống máy chủ.

Khắc phục lỗ hổng

Hiện tại có rất nhiều trang web xem film trực tuyến đang sử dụng GKPlugin, tuy nhiên GKPlugin hiện chưa có bản cập nhật vá lỗi nào, vì vậy Security Daily khuyến cáo tới các quản trị viên các trang web xem phim trực tuyến nên cập nhật trình phát video mới để đảm bảo an toàn cho website của mình.

Bài viết cùng chủ đề << Đến lúc cần có sự xuất hiện của một giải pháp an toàn thông tin thế hệ mớiLàm gì khi website bị tấn công chèn mã độc >>