Đánh cắp tài khoản ngân hàng thông qua các website khiêu dâm

Các nhà nghiên cứu tại ESET vừa đưa ra một nghiên cứu chi tiết về một chiến dịch phát tán mã độc có tổ chức đã đánh cắp các chứng chỉ bảo mật đăng nhập của khách hàng các ngân hàng trực tuyến sau khi lây nhiễm mã độc vào các máy tính khi truy cập vào các trang web khiêu dâm của Nhật Bản. Mã độc ...

Các nhà nghiên cứu tại ESET vừa đưa ra một nghiên cứu chi tiết về một chiến dịch phát tán mã độc có tổ chức đã đánh cắp các chứng chỉ bảo mật đăng nhập của khách hàng các ngân hàng trực tuyến sau khi lây nhiễm mã độc vào các máy tính khi truy cập vào các trang web khiêu dâm của Nhật Bản. Mã độc Win32/Aibatook nhắm vào những người dùng Internet Explorer là khách hàng của các ngân hàng Nhật Bản và đặc biệt là những người dùng này thường truy cập vào các trang web khiêu dâm phổ biến của Nhật Bản.

Khi truy cập vào bất kì một website khiêu dâm đã bị xâm nhập ở trên, người dùng sẽ bị chuyển hướng sang một trang web khác, ở đây những kẻ tấn công sẽ cố gắng tận dụng và khai thác lỗ hổng Java CVE-2013-2465 để thực hiện một cuộc tấn công dạng “watering hole attack”.

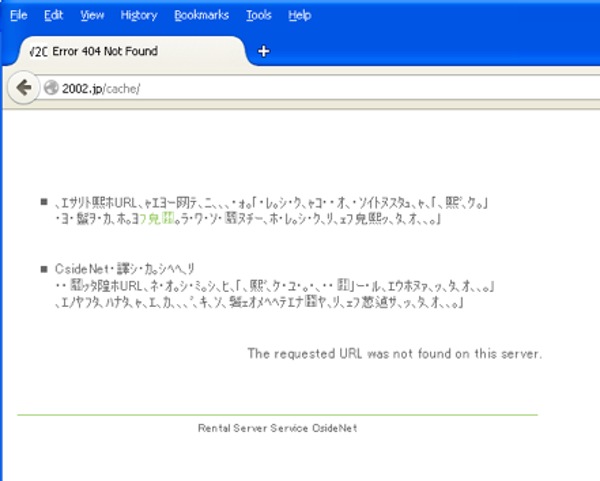

Tội phạm mạng tiếp cận bằng một thông báo lỗi 404 mà thường không gây chú ý cho người dùng khi hiển thị và trình duyêt của người dùng bị chuyển hướng đến website của một bên thứ ba.

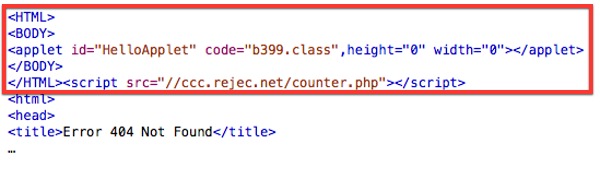

Những người bình thường thì thường không để ý đến thông báo lỗi 404 “Page not found” nhưng nếu chú ý một nhìn nhanh vào mã nguồn của trang web sẽ thấy rằng có nhiều hơn một trang bị lỗi – và bí mật che giấu một đoạn mã độc để thực thi một chương trình Java độc hại.

Để tránh bị phát hiện, mã độc này chứa một bộ đếm được thiết kế chỉ để chèn các đoạn mã HTML cho một số lượng hạn chế các nạn nhân mỗi ngày. Khi mã độc đã được đặt vào đúng vị trí của nó, nó có thể bắt đầu thưc hiện phần còn lại của công việc khai thác, đợi cho các nạn nhân đăng nhập vào các ngân hàng trực tuyến bằng trình duyệt Internet Explorer (trình duyệt được sử dụng rộng rãi nhất ở Nhật Bản) và đưa các hình thức lừa đảo giả mạo vào trong quá trình thực hiện giao dịch ngân hàng.

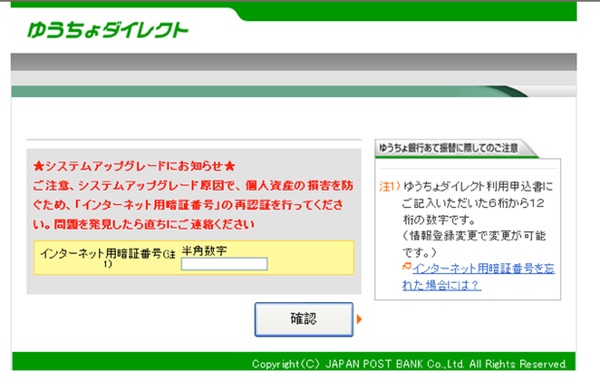

Trong ví dụ trên, mã độc Aibatook đã lặng lẽ tiêm mã độc vào một trang web giả mạo giống như trang web của Ngân hàng Bưu điện Nhật Bản và trang web này yêu cầu họ điền đầy đủ thông tin cá nhân để nâng cấp hệ thống. Sau đó các dữ liệu được đánh cắp sẽ được gửi đến cho tội phạm mạng thông qua các máy chủ điều khiển C&C.

Lỗ hổng nằm trong phiên bản của Java

Lỗ hổng Java này đã được Oracle khắc phục vào tháng 6 năm 2013. Rõ ràng rằng người rất nhiều người dùng không thực hiện cập nhật các bản vá bảo mật để bảo vệ cho máy tính của mình. Đây chính là cơ hội lớn cho những tên tội phạm mạng lây nhiễm mã độc vào các máy tính và đánh cắp tiền của người dùng từ các tài khoản trực tuyến.

Java là nền tảng phát triển được những kẻ khai thác tấn công nhắm đến nhiều nhất và một vài báo cáo đã cho biết rằng khoảng 50% các cuộc khai thác đều nhắm vào Java. Java được cài đặt rất phổ biến trên các trình duyệt của người dùng. Mọi người chỉ nên kích hoạt Java trên trình duyệt web nếu thực sự cần thiết.

Một vài ứng dụng cụ thể cần đến Java, nhưng hầu hết người dùng máy tính đều có thể không gặp vấn đề gì nếu không cài đặt Java trên trình duyệt của mình. Thậm chí nếu họ cần nó cho một hoặc hai website hoặc cho các ứng dụng cụ thể, thì theo quan điểm của người viết, bạn nên vô hiệu hóa Java trên trình duyệt mà mình thường xuyên sử dụng. Với các website thực sự yêu cầu Java, hãy sử dụng một trình duyệt khác để truy cập vào các trang web đó.