Đây là cách tin tặc nhắm mục tiêu vào Cisco Network Switches ở Nga và Iran

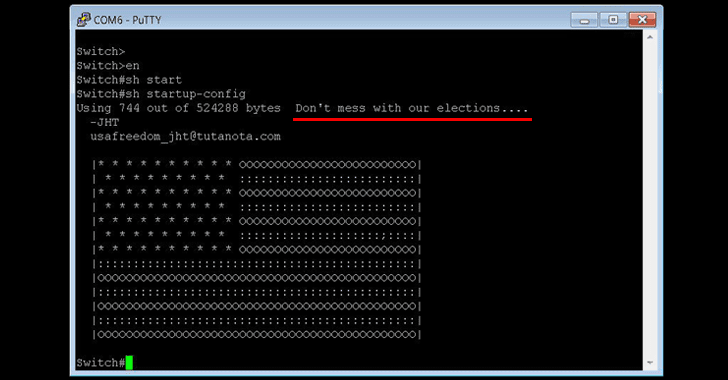

Kể từ tuần trước, một nhóm hacker mới tự xưng là “JHT” đã chiếm đoạt một số lượng lớn các thiết bị Cisco thuộc các tổ chức ở Nga và Iran nhằm để lại một thông điệp: “Đừng lộn xộn với cuộc bầu cử của chúng tôi” bằng một lá cờ Mỹ ( trong nghệ thuật ASCII). ...

Kể từ tuần trước, một nhóm hacker mới tự xưng là “JHT” đã chiếm đoạt một số lượng lớn các thiết bị Cisco thuộc các tổ chức ở Nga và Iran nhằm để lại một thông điệp: “Đừng lộn xộn với cuộc bầu cử của chúng tôi” bằng một lá cờ Mỹ ( trong nghệ thuật ASCII).

Nhóm hacker đã nhắm mục tiêu vào tính dễ tổn thương vào sự cài đặt của Cisco Smart Install Client, Cisco Smart Install Client, một tiện ích plug-and-play cũ được thiết kế để giúp các quản trị viên định cấu hình và triển khai các thiết bị của Cisco từ xa, được kích hoạt mặc định trên các thiết bị chuyển mạch Cisco IOS và IOS XE và chạy qua cổng TCP 4786.

Một số nhà nghiên cứu tin rằng cuộc tấn công này liên quan đến lỗ hổng thi hành mã từ xa (CVE-2018-0171) gần đây trong Cisco Smart Install Client, có thể cho phép kẻ tấn công kiểm soát toàn bộ thiết bị mạng.

Tuy nhiên, kể từ khi hack tấn công các thiết bị đích, và reset mục tiêu của các thiết bị, làm chúng không sẵn sàng, Cisco tin rằng tin tặc chỉ lạm dụng chính bản thân Smart Install để ghi đè lên cấu hình thiết bị thay vì khai thác một lỗ hổng.

“Giao thức Smart Install của Cisco có thể bị lạm dụng để sửa đổi thiết lập máy chủ TFTP, giải phóng tệp tin cấu hình thông qua TFTP, chỉnh sửa tệp cấu hình, thay thế ảnh IOS và thiết lập tài khoản, cho phép thực hiện các lệnh IOS”, đại diện của Cisco cho hay.

Công ty bảo mật Trung Quốc của Qihoo 360 Netlab cũng xác nhận rằng chiến dịch hacking do nhóm JHT đưa ra không liên quan đến lỗ hổng triển khai mã được công bố gần đây. Thay vào đó, cuộc tấn công xảy ra do thiếu bất kỳ sự xác thực nào trong giao thức cài đặt thông minh của Cisco, được báo cáo hồi tháng 3 năm ngoái.

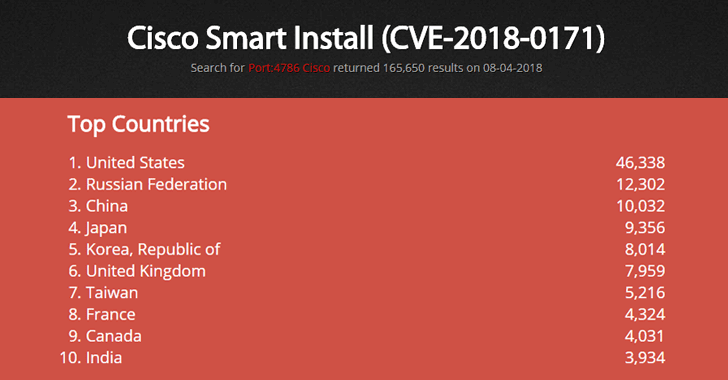

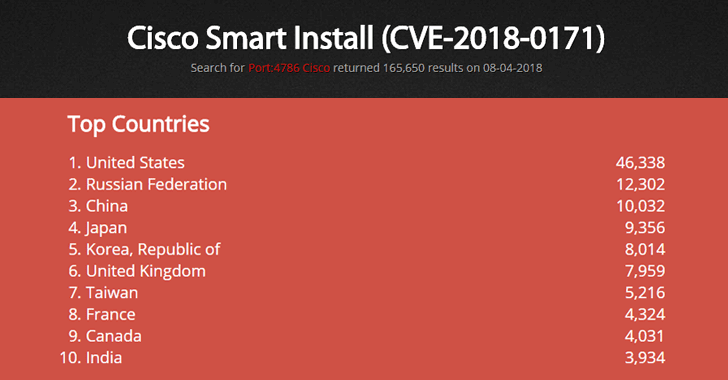

Theo công cụ quét Internet Shodan, hơn 165.000 hệ thống vẫn tiếp cận trên Internet đang chạy Cisco Smart Install Client qua cổng TCP 4786.

Vì Smart Install Client đã được thiết kế để cho phép quản lý từ xa trên các thiết bị chuyển mạch của Cisco nên các quản trị viên hệ thống cần phải kích hoạt nó nhưng nên hạn chế quyền truy cập của nó bằng cách sử dụng các danh sách kiểm soát truy cập (ACL).

Các quản trị viên không sử dụng tính năng Smart Install ở tất cả các nên vô hiệu hóa nó hoàn toàn bằng lệnh cấu hình “no vstack.”.

Mặc dù các cuộc tấn công gần đây không liên quan gì đến CVE-2018-0171 nhưng các quản trị viên vẫn rất khuyến khích cài đặt các bản vá để giải quyết các lỗ hổng, cũng như các kỹ thuật chi tiết kỹ thuật và chứng minh khái niệm (PoC) đã có sẵn trên Internet, tin tặc có thể dễ dàng khởi chạy cuộc tấn công tiếp theo vào lỗ hổng này.