Dyre Banking Trojan phát tán sâu máy tính thông qua Microsoft Outlook

Các nhà nghiên cứu tại Trend Micro đã xác định một biến thể mới của malware tài chính Dyre (Dyreza). Malware này tấn công vào số lượng lớn các ngân hàng và sử dụng cách thứ lây lan và lẩn tránh đáng chú ý. Trong vài tháng qua, tội phạm công nghệ cao đã sử dụng Cutwail spambot để phát tán Dyre. ...

Các nhà nghiên cứu tại Trend Micro đã xác định một biến thể mới của malware tài chính Dyre (Dyreza). Malware này tấn công vào số lượng lớn các ngân hàng và sử dụng cách thứ lây lan và lẩn tránh đáng chú ý.

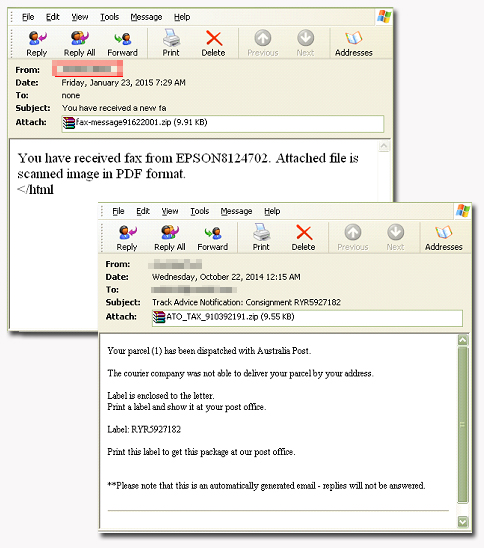

Trong vài tháng qua, tội phạm công nghệ cao đã sử dụng Cutwail spambot để phát tán Dyre. Tuy nhiên, biến thể mới mà Trend Micro phát hiện sử dụng những kĩ thuật phát tán đáng chú ý hơn. Cuộc tấn công bắt đầu với một tin nhắn rác chứa Upatre downloader giả dạng thành một fax hay chi tiết về một gói hàng. Khi được chạy, Upatre sẽ tải biến thể Dyre có tên WORM_MAILSPAM.XDP.

Worm này sử dụng Microsoft Outlook email client để cài đặt trên các thiết bị bị lây nhiễm nhằm gửi tin nhắn rác đính kèm Upatre downloader đến những người khác. Malware tồn tại trong thư viện msmapi32.dll của Outlook. “Malware UPATRE tải về DYRE và tiếp tục lặp đi lặp lại quá trình. Kĩ thuật mà DYRE tự động tạo ra các thư rác nhanh hơn với sự giúp đỡ của máy tính bị nhiễm”. Điều đáng chú ý là Worm không gửi trực tiếp tin nhắn rác đến người dùng trong danh bạ nạn nhân. Nó gửi địa chỉ danh bạ hòm thư đến một máy chủ C&C và khi email đã được gửi, Worm sẽ tự động hủy.

Ban đầu, Dyre được thiết kế đánh cắp tổng cộng 206 trang web, nhưng trong phiên bản mới này, mục tiêu của nó là 355 trang web. Hầu hết các trang web được bổ sung thuộc về các ngân hàng và ví tiền Bitcoin. Vào tháng 1, 68% lây nhiễm Dyre đã được phát hiện tại Mỹ, tiếp sau đó là Canada (10%) và Chile (4%). Các nhà nghiên cứu cũng nhận thấy một vài kĩ thuật lẩn trốn đáng chú ý như sử dụng SSL bảo vệ kết nối C&C.

Securityweek