Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab03-01

Trong bài viết phân tích mã độc Lab03-03 và Lab03-04 Chuyên gia an ninh mạng của SecurityBox đã hướng dẫn chi tiết các bạn cách phát hiện, phân tích và gỡ bỏ 2 mã độc trên. Bài viết lần này sẽ đi sâu phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab03-01. Đón ...

Trong bài viết phân tích mã độc Lab03-03 và Lab03-04 Chuyên gia an ninh mạng của SecurityBox đã hướng dẫn chi tiết các bạn cách phát hiện, phân tích và gỡ bỏ 2 mã độc trên. Bài viết lần này sẽ đi sâu phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab03-01.

Đón đọc chuyên đề phân tích mã độc từ chuyên gia tại: https://securitybox.vn/blog/

Phân tích mã độc Lab03-01 trong cuốn Practical Malware Analysis của Andrew Honig và Michael Sikorski (https://nostarch.com/malware)

Mẫu mã độc của Lab03-01 có thể tải về từ: https://github.com/mikesiko/PracticalMalwareAnalysis-Labs

Phân tích

- Lab03-01.exe packed bằng PEncrypt 3.1. Ta thử phân tích động trước khi quyết định có cần thực hiện phân tích tĩnh trên mẫu này hay không. Các công cụ được sử dụng: Sysinternals ProcMon, Regshot, Wireshark/NetMon.

Khi được thực thi, mã độc lần lượt thực hiện các thao tác sau:

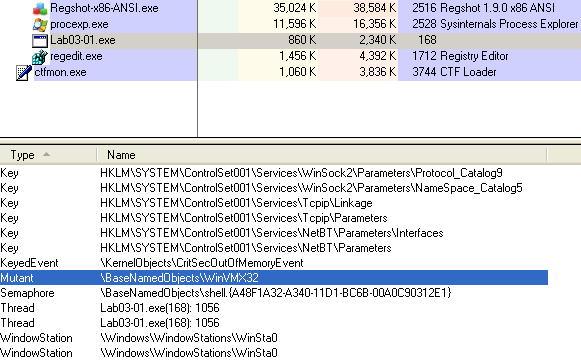

- Tạo một Mutex với tên WinVMX32 để đảm bảo tại một thời điểm chỉ có một instance của mã độc được thực thi trong hệ thống.

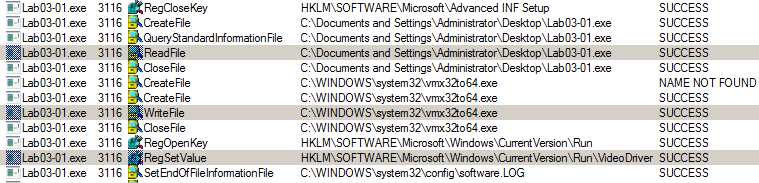

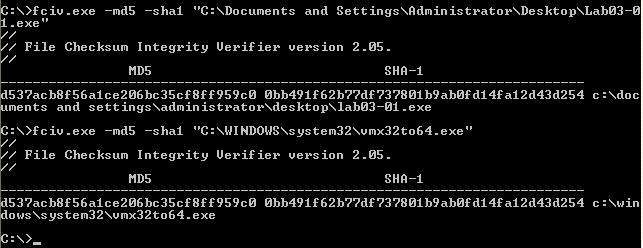

- Copy file thực thi của chính nó vào thư mục C:WINDOWSsystem32 với tên vmx32to64.exe

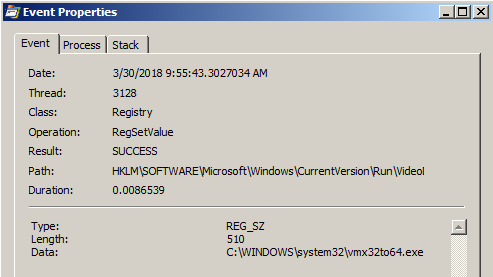

- Tạo một registry value tại HKLMSOFTWAREMicrosoftWindowsCurrentVersionRun với tên VideoDriver, giá trị trỏ tới C:WINDOWSsystem32vmx32to64.exe

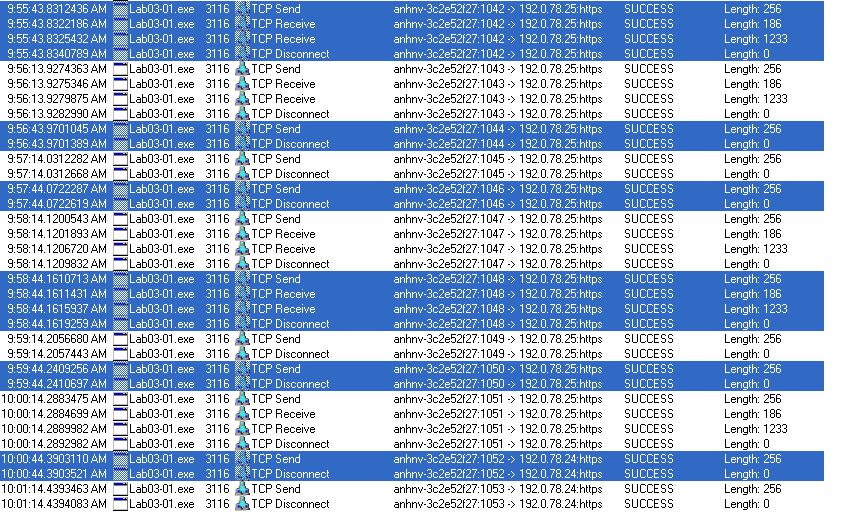

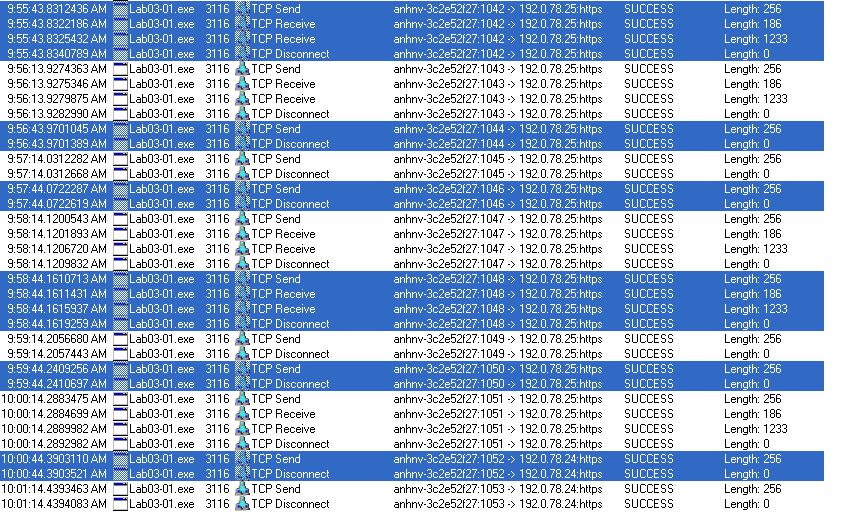

- Thực hiện truy vấn DNS cho địa chỉ www.practicalmalwareanalysis.com (192.0.78.25, 192.0.78.24)

- Gửi tới 192.0.78.25:443 hoặc 192.0.78.24:443 256 byte dữ liệu ngẫu nhiên, nhận về 2 gói 186 và 1233 byte. Lặp lại chu trình gửi-nhận trên sau mỗi 30s.

Với các hành vi trên, Lab03-01 có thể được sử dụng như một bot, liên tục gửi tín hiệu về C&C server để thông báo rằng nó vẫn hoạt động và sẵn sàng chờ lệnh từ C&C server (thực tế Lab03-01.exe chỉ gửi và nhận tín hiệu ngẫu nhiên mà không có hành vi độc hại nào dựa trên dữ liệu nhận được từ C&C server).

Phát hiện

Phát hiện Lab03-01 bằng signature:

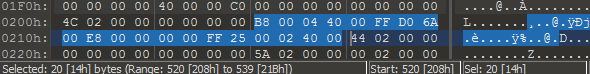

- 20 byte từ file offset 520 (208h), là hàm start trong .text section.

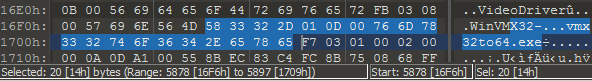

- 20 byte từ 5878 (16F6h), là vị trí hard-coded string “vmx32to64.exe”.

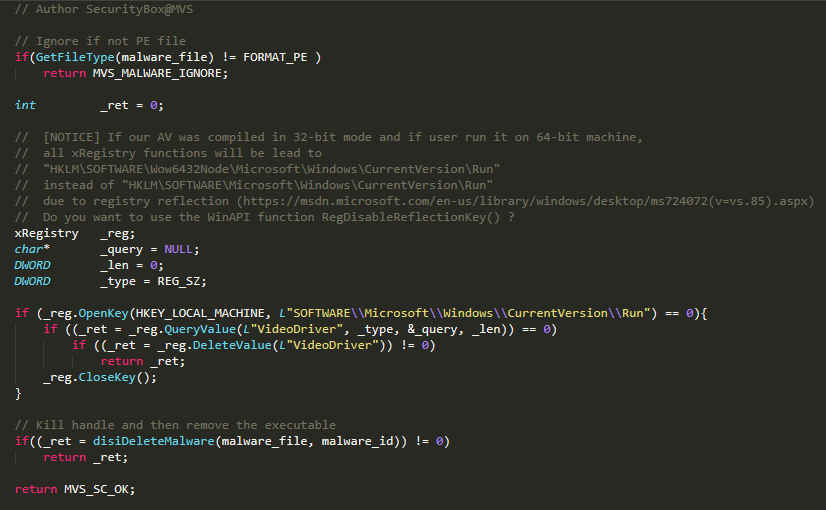

Gỡ bỏ

- Kill handle, sau đó xóa file thực thi Lab03-01.exe và C:WINDOWSsystem32vmx32to64.exe. Đường dẫn thư mục system32 không được hard-coded mà phải dùng hàm WinAPI GetSystemDirectory().

- Xóa registry value HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunVideoDriver.

XEM THÊM: PHÂN TÍCH MÃ ĐỘC PRACTICAL MALWARE ANALYSIS LAB01-01

Bạn là sinh viên các ngành quản trị thông tin và an ninh mạng, bạn muốn tìm tòi cơ hội để thực hành, thực tế và nhận sự hướng dẫn của chuyên gia an ninh mạng SecurityBox =>> XEM TẠI ĐÂY