2000 website bị nhiễm mã độc đánh cắp tài khoản người dùng

Các nhà nghiên cứu đã phát hiện hơn 2000 website bị nhiễm mã độc đào tiền ảo. Điều đặc biệt mã độc này không chỉ lợi dụng tài nguyên máy tính của người dùng để đào tiền số mà còn lưu lại toàn bộ thao tác ấn phím(key logger) của người sử dụng website, bao gồm cả quản trị viên khi đăng nhập vào ...

Các nhà nghiên cứu đã phát hiện hơn 2000 website bị nhiễm mã độc đào tiền ảo. Điều đặc biệt mã độc này không chỉ lợi dụng tài nguyên máy tính của người dùng để đào tiền số mà còn lưu lại toàn bộ thao tác ấn phím(key logger) của người sử dụng website, bao gồm cả quản trị viên khi đăng nhập vào trang quản trị.

2000 website bị lây nhiễm mã độc

Các nhà nghiên cứu vừa mới phát hiện ra một chiến dịch lây nhiễm mã độc vào các website sử dụng nền tảng WordPress với một loại mã độc có khả năng đào tiền ảo Coinhive và có thêm tính năng Key Logger, số lượng các website bị lây nhiễm đang lên đến 2000 website. Coinhive là một dịch vụ đang trở nên phổ biến, cho phép chủ website nhúng một mã JavaScript, lợi dụng sức mạnh CPU máy tính của khách truy cập website với mục đích đào tiền ảo Monero.

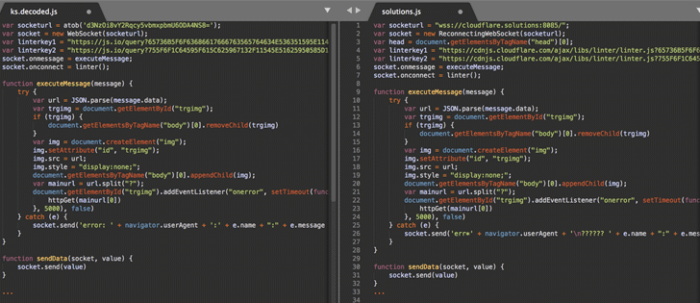

Các nhà nghiên cứu cho biết tác nhân đứng đằng sau chiến dịch mới này cũng là đối tượng đã lây nhiễm mã độc Cloudflare[.]solutions vào hơn 5400 website WordPress vào tháng trước do Sucuri cảnh báo.

Cloudflare[.]solutions là một loại mã độc đào tiền ảo không hề liên quan đến Cloudflare, mà do tin tặc sử dụng tên miền cloudflare[.]solutions để phát tán mã độc. Mã độc có tính năng key logger với khả năng đánh cắp dữ liệu, tài khoản quản trị của người dùng trên các trang đăng nhập và các giao diện web.

2000 website bị nhiễm mã độc có khả năng đánh cắp tài khoản người dùng

2000 website bị nhiễm mã độc có khả năng đánh cắp tài khoản người dùng

Mã độc có khả năng đánh cắp tài khoản quản trị

Nếu các trang WordPress bị lây nhiễm là trang thương mại điện tử thì chắc chắn tin tặc sẽ có được rất nhiều thông tin bao gồm cả thẻ thanh toán của người dùng. Nếu tin tặc đánh cắp được tài khoản của quản trị viên, chúng có thể toàn quyền kiểm soát website mà không cần thông qua bất kì lỗ hổng nào.

Tên miền cloudflare[.]solutions đã bị gỡ bỏ vào cuối tháng trước nhưng tin tặc đã đăng kí thêm nhiều tên miền mới để ẩn chứa mã độc bao gồm:

- hxxps://cdjs[.]online/lib.js

- hxxps://cdjs[.]online/lib.js?ver=…

- hxxps://cdns[.]ws/lib/googleanalytics.js?ver=…

- hxxps://msdns[.]online/lib/mnngldr.js?ver=…

- hxxps://msdns[.]online/lib/klldr.js

Nếu bạn là nạn nhân, website bị nhiễm mã độc, hãy loại bỏ những đoạn code độc hại trong tệp tin functions.php trong thư mục theme và kiểm tra bảng wp_post trong cơ sở dữ liệu để phát hiện và loại bỏ các bất thường. Người dùng được khuyến cáo nên thay đổi toàn bộ mật khẩu của trang web và cập nhật phần mềm bao gồm các ứng dụng và theme do các bên thứ ba cung cấp.

THN

Bài viết cùng chủ đề << Hướng dẫn khắc phục lỗ hổng zeroday trong MySQL5 lỗ hổng bảo mật phổ biến có thể phá hỏng dự án của bạn >>