Ác mộng WannaCry trở lại và lợi hại hơn xưa

Nếu bạn đang theo dõi tin tức về WannaCry, thì bạn có thể biết rằng một nhà nghiên cứu an ninh đã kích hoạt “Kill Switch” mà gần như đã ngăn chặn việc WannaCry lan rộng hơn nữa. Nhưng điều đó không hoàn toàn đúng và mối đe dọa từ WannaCry vẫn chưa kết thúc. Tuy ...

Nếu bạn đang theo dõi tin tức về WannaCry, thì bạn có thể biết rằng một nhà nghiên cứu an ninh đã kích hoạt “Kill Switch” mà gần như đã ngăn chặn việc WannaCry lan rộng hơn nữa.

Nhưng điều đó không hoàn toàn đúng và mối đe dọa từ WannaCry vẫn chưa kết thúc.

Tuy nhiên,”Kill Switch” đã làm chậm lại tỷ lệ lây lan virus.

Cập nhật: Nhiều nhà nghiên cứu bảo mật đã tuyên bố rằng đã xuất hiện nhiều mẫu WannaCry hơn, với các tên miền ‘kill switch’ khác nhau và không có chức năng kill switch, tiếp tục lây nhiễm tới các máy tính chưa có bản vá trên toàn thế giới.

Cho đến nay, hơn 237.000 máy tính trên 99 quốc gia trên toàn thế giới đã bị nhiễm bệnh và tình trạng lây nhiễm vẫn tăng lên thậm chí hàng giờ sau khi công cụ diệt virus được kích hoạt bởi anh chàng nghiên cứu bảo mật 22 tuổi đến Anh, chủ của twitter ‘MalwareTech‘.

Dành cho những người không biết, WannaCry là một phần mềm độc hại lây lan nhanh chóng và khai thác lỗ hỏng trong Windows SMB để xâm nhập một máy tính chạy trên các phiên bản Windows chưa được cập nhật bản vá hoặc không được hỗ trợ.

Cho đến nay WannaCry đã mang lại 15 bitcoin tương đương gần 600 triệu VND cho kẻ xấu

Cho đến nay WannaCry đã mang lại 15 bitcoin tương đương gần 600 triệu VND cho kẻ xấu

Một khi máy bị nhiễm, WannaCry cũng tấn công vào các máy tính khác trong cùng một mạng, cũng như các máy tính ngẫu nhiên trên Internet rộng lớn, để nhanh chóng lây lan.

Phương thức WannaCry khai thác lỗ hổng SMB, đã được xác định là EternalBlue, một bộ tổng hợp các tool hack được NSA tạo ra nhưng sau đó bị đánh cắp bởi một nhóm hacker tự xưng là “The Shadow Brokers” cách đây hơn một tháng.

“Nếu NSA đã tiết lộ cho nội bộ về những lỗ hổng được sử dụng để tấn công các bệnh viện ngay khi họ tìm ra nó, chứ không phải đợi đến khi họ bị đánh cắp, thì có lẽ điều này có thể không xảy ra”, đối tác của NSA Edward Snowden chia sẻ.

Kill-Switch cho WannaCry liệu đã đủ? Không, mọi chuyện vẫn chưa kết thúc!

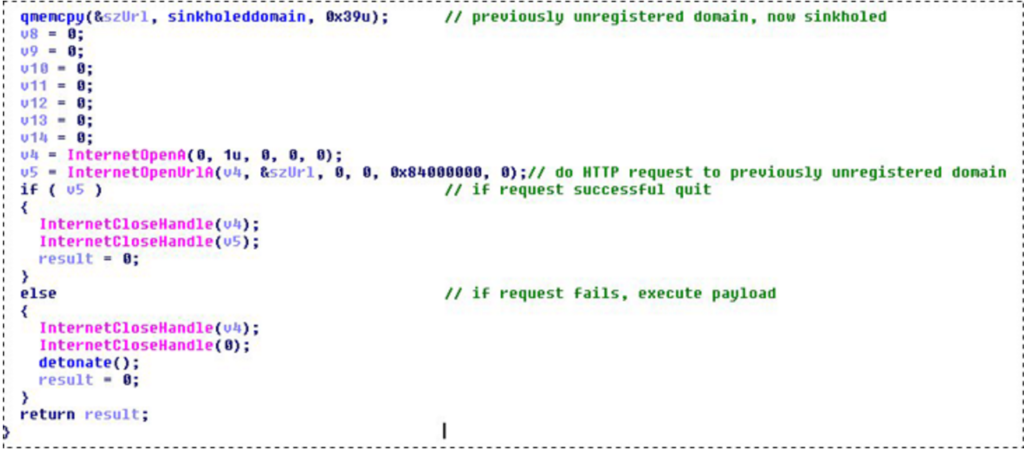

Trong những cuộc nghiên cứu trước, chúng tôi đã thu thập thêm nhiều thông tin về cuộc tấn WannaCry mang tính toàn cấu này, giải thích về cách MalwareTech đã vô tình làm chậm sự lây lan toàn cầu của WannaCry bằng cách đăng ký một tên miền ẩn trong phần mềm độc hại

|

1 2 3 |

hxxp://www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com |

Miền được đề cập ở trên có trách nhiệm ngăn không cho WannaCry lây lan giống như một worm và như tôi đã giải thích trước đây rằng nếu kết nối với tên miền này không thành công, con worm SMB sẽ xâm nhập vào hệ thống.

May mắn thay, MalwareTech đã đăng ký tên miền này và tạo sinkhole để chuyển hướng lưu lượng truy cập từ các máy tính bị lây nhiễm sang một hệ thống tự kiểm soát. (Đọc bài đăng trên blog mới nhất để biết thêm chi tiết)

Cập nhật: Matthieu Suiche, một nhà nghiên cứu về an ninh, xác nhận rằng ông đã tìm thấy một biến thể WannaCry mới với một tên miền khác cho chức năng kill-switch và ông đăng ký để chuyển hướng nó tới sinkhole trong nỗ lực làm chậm lại sự lây lan của virus này.

|

1 2 3 |

hxxp://ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com/ |

Phiên bản WannaCry mới được phát hiện có cách thức hoạt động tương tự phiên bản trước đó đã tàn phá toàn thế giới vào đêm thứ sáu (12/5) vừa qua.

Tuy nhiên, nếu bạn nghĩ rằng kích hoạt các kill switch đã hoàn toàn ngăn chặn được sự lây lan, thì bạn đã nhầm.

MalwareTech cho biết, “WannaCrypt ransomware đã được lan truyền từ rất lâu trước khi điều này xảy ra và sẽ còn về sau nữa, những gì chúng tôi có thể làm chỉ là dừng lại biến thể của sâu SMB”, MalwareTech nói với The Hacker News .

Bạn nên biết rằng kill-switch không thể giúp các máy tính chưa được cập nhật bản vá khỏi WannaCry, trong các tình huống sau:

- Nếu bạn nhận WannaCry qua email, torrent độc hại hoặc các vector khác (thay vì giao thức SMB).

- Nếu do ngẫu nhiên ISP hoặc phần mềm chống virus hoặc tường lửa chặn truy cập vào các domain sinkhole.

- Nếu hệ thống yêu cầu qua một proxy để truy cập Internet, mà là một đây thực tế phổ biến trong phần lớn các mạng công ty.

- Nếu ai đó khiến cho domain sinkhole không thể truy cập được , chẳng hạn như bằng cách sử dụng một cuộc tấn công DDoS quy mô lớn.

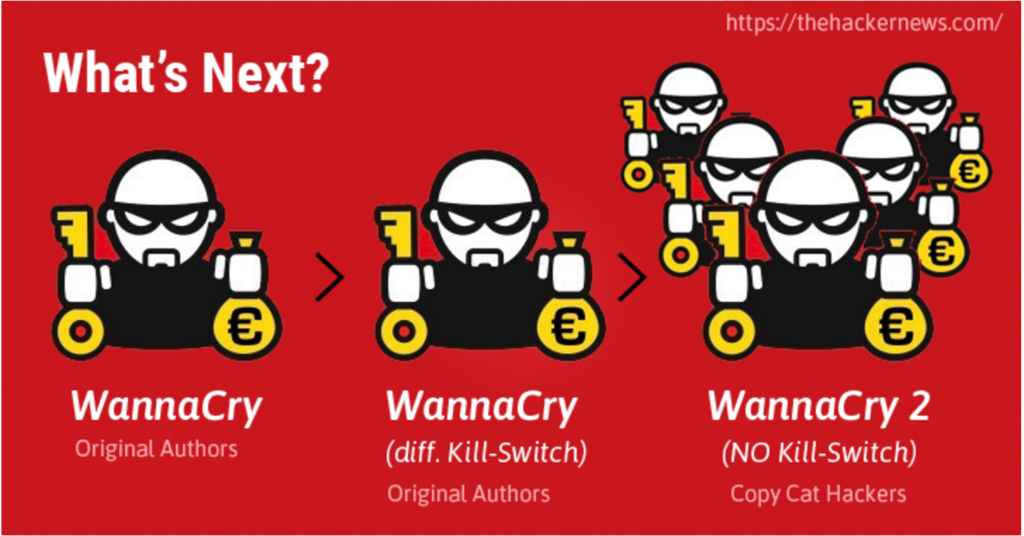

WannaCry 2.0, Ransomware *NO* Kill-Switch đã sẵn sàng đi săn!

Ban đầu, câu chuyện được dựa trên nghiên cứu của một nhà nghiên cứu an ninh, người trước đó đã tuyên bố có các mẫu của WannaCry ransomware mới mà không có chức năng kill-switch. Nhưng vì một lý do nào đó, anh ta đã rút lui. Vì vậy, chúng tôi đã xóa các tài liệu tham khảo cho đến bây giờ.

Tuy nhiên, ngay sau đó, chúng tôi đã được xác nhận bởi Costin Raiu, giám đốc của nhóm nghiên cứu và phân tích toàn cầu tại Kaspersky Labs, rằng nhóm của ông đã phát hiện nhiều mẫu WannaCry hơn vào thứ Sáu và không có kill switch.

|

1 2 3 |

"Tôi có thể khẳng định rằng đã có phiên bản mà không có kill switch kể từ ngày hôm qua", The Hacker News cho biết. |

Cập nhật: WannaCry 2.0 là tác phẩm của một người khác.

Raiu từ Kaspersky chia sẻ một số mẫu mà đội của ông đã phát hiện ra, với Suiche, người đã phân tích chúng và xác nhận rằng có một biến thể WannaCrypt mà không có kill switch và có khả năng khai thác SMB, điều đó sẽ giúp nó lan truyền nhanh chóng mà không thể bị gián đoạn.

Thậm chí tệ hơn nữa là biến thể WannaCry mới mà không có kill-switch được cho là do người khác tạo ra và không phải là các hacker đứng đằng sau vụ WannaCry ransomware ban đầu.

Raiu nói với tôi: “Phiên bản này được mô tả đang cố gắng cải thiện khả năng lây lan. Đó là một sản phẩm được sửa đổi bởi một người nào đó với một hex editor để vô hiệu hoá kill switch.”

Cập nhật: Tuy nhiên, Suiche cũng xác nhận rằng các biến thể cải tiến mà không có kill switch đều thất bại, nhưng điều này không có nghĩa là các hacker khác và bọn tội phạm sẽ ngừng cố gắng để hoàn thiện WannaCry hơn.

“Với thành công của cuộc tấn công ban đầu, không có gì ngạc nhiên khi sẽ còn nhiều cuộc tấn công khác và có lẽ chúng sẽ càng nỗ lực hơn để lây nhiễm càng nhiều máy tính hơn so với WannaCry ban đầu. Hãy bảo vệ hệ thống của bạn, chạy chương trình chống virus xin và để đảm bảo an toàn hãy rằng bạn đã sao lưu dữ liệu an toàn. ” Chuyên gia bảo mật Cyber Graham Cluley chia sẻ với The Hacker News.

Có thể đoán trước được một làn sóng mới của cuộc tấn công ransomware, bởi những kẻ tấn công ban đầu cùng những kẻ mới và lần này sẽ rất khó để ngăn chặn, cho đến khi tất cả các hệ thống đều được cập nhật bản vá.

Matthew Hickey, chuyên gia bảo mật và là đồng sáng lập của Hacker House nói với tôi: “Các cuộc tấn công tiếp theo là không thể tránh khỏi và nếu bạn chỉ cập nhập bản vá dựa trên hex editor hiện tại thì nó vẫn sẽ tiếp tục lây lan”

“Chúng ta sẽ thấy một số biến thể của cuộc tấn công này trong vài tuần hoặc vài tháng tới, vì vậy điều quan trọng là phải cập nhật bản vá cho các máy chủ. Worm có thể tự biến đổi để lây lan đến các máy khác chứ không chỉ mình WannaCry và chúng ta sẽ có thể thấy các cuộc tấn công bằng phần mềm độc hại khác đạt được thành công tương tự vụ WannaCry.”

Ngay cả sau khi các cuộc tấn công của WannaCry đã trở thành các tâm điểm của Internet và Media, vẫn có hàng trăm nghìn hệ thống chưa được cập nhật bản vá đang kết nối Internet và dễ dàng bị hack.

“Các chức năng của worm này sẽ cố gắng lây nhiễm vào mạng nội bộ của các máy Windows chưa được cập nhật bản vá, đồng thời thực hiện quét các địa chỉ IP trên diện rộng để tìm và lây nhiễm các máy tính dễ bị tấn công khác.” Microsoft nói

Tin tôi đi, dòng WannaCry 2.0 mới sẽ không mất nhiều thời gian để tiếp cận hơn 100.000 hệ thống đâu.

Video demo sự lây lan của WannaCry Ransomware

Hickey cũng cung cấp cho chúng tôi hai video demo, cho thấy việc sử dụng lỗ hổng Windows SMB (MS17-010)

Và cái thứ hai …

Bởi vì WannaCry chỉ là một tập tin thực thi duy nhất, nó cũng có thể lây lan qua các cách thông thường khác, chẳng hạn như tấn công lừa đảo, tấn công bằng ổ đĩa tải xuống và download torrent chứa các tập tin độc hại, đây là cảnh báo của Hickey.

Chuẩn bị: Nâng cấp, Cập nhật bản ván của hệ điều hành và Disable giao thức SMBv1

MalwareTech cũng cảnh báo về mối đe dọa trong tương lai, nói rằng “Mọi người hiểu rõ rằng tất cả những gì họ cần phải làm là thay đổi một số mã và bắt đầu lại. Cập nhật bản ván cho hệ thống ngay.”

“Thông báo với NCSC, FBI, vv Tôi đã làm hết khả năng tôi có thể làm được, để mọi người cải thiện hệ thống” ông nói thêm.

Như chúng tôi đã thông báo hôm nay, Microsoft đã thực hiện một bước bất thường để bảo vệ khách hàng của mình bao gồm Windows XP, Vista, Windows 8, Server 2003 và 2008 – bằng cách phát hành bản vá sửa lỗi lỗ hổng SMB hiện đang bị khai thác bởi WannaCry ransomware .

Ngay cả sau cố gắng đấy, tôi tin rằng, nhiều người vẫn chưa biết đến các bản vá mới và nhiều tổ chức, cũng như các thiết bị nhúng như màn hình ATM và màn hình kỹ thuật số, chạy trên các phiên bản Windows cũ hoặc chưa được nâng cấp và những người đang cân nhắc để nâng cấp hệ điều hành của họ.

Do đó, người dùng và các tổ chức nên được nhắc cài đặt các bản vá Windows sẵn có càng sớm càng tốt và cũng nên xem xét tắt SMBv1 (theo các bước sau) để ngăn chặn các cuộc tấn công qua không gian mạng trong tương lai.

Hầu như tất cả các nhà cung cấp phần mềm chống vi rút đã được cải thiện để bảo vệ máy khỏi mối đe dọa mới nhất này. Hãy chắc chắn rằng bạn đang sử dụng một antivirus tốt, và đảm bảo nó luôn luôn được cập nhật.

Hơn nữa, bạn nên thực hiện theo một số bước bảo mật cơ bản mà tôi đã liệt kê để tự bảo vệ mình khỏi các mối đe dọa từ phần mềm độc hại.

Techtalk via Thehackernews