Báo cáo của Cisco: Câu chuyện hay về Angler và Domain Shadows

TỔNG QUAN Một vài tháng trước các nhà nghiên cứu Talos đã theo dõi một chiến dịch khai thác lớn được sử dụng để chiếm các tài khoản người dùng nhằm tạo ra một lượng lớn các subdomain cho hai mục đích chuyển hướng và khai thác. Chiến dịch này được cho là liên quan đến Angler Exploit Kit với rất ...

TỔNG QUAN

Một vài tháng trước các nhà nghiên cứu Talos đã theo dõi một chiến dịch khai thác lớn được sử dụng để chiếm các tài khoản người dùng nhằm tạo ra một lượng lớn các subdomain cho hai mục đích chuyển hướng và khai thác. Chiến dịch này được cho là liên quan đến Angler Exploit Kit với rất nhiều kiểu khai thác chứa payload độc hại.

Các cuộc tấn công đã được tìm thấy từ năm 2011 và diễn ra lẻ tẻ đến tháng 12 năm 2014. Kể từ tháng 12 năm 2014, hơn 75% hoạt động các subdomain đã có những biến chuyển. Động thái này đã được làm sáng tỏ trước đó với những chiến dịch cũ cũng như hosting indicators (ASN) của nhóm sử dụng subdomain này.

TÓM TẮT CHÍNH

Ngành công nghiệp bảo mật vẫn đang chờ đợi xem liệu có bộ công cụ nào thay thế được “Blackhole”. Dù không thay thế được Blackhole nhưng Angler là bộ công cụ tốt nhất hiện nay trên thị trường với độ phức tạp cao và sử dụng rộng rãi với khả năng tích hợp các khai thác mới bao gồm 0-days, nhanh và hiệu quả. Với một kĩ thuật gọi là Domain Shadowing, Angler đã cho thấy khả năng ẩn mình khó bị phát hiện.

Domain Shadowing là một quá trình sử dụng domain của người dùng đăng kí tạo một subdomain. Angler Exploit Kit đã bắt đầu có những công cụ chiếm đoạt tài khoản người dùng domain để thực hiện các nội dung độc hại. Điều này làm gia tăng đáng kể các mũi tấn công thông qua lừa đảo. Các nhân tố độc hại đăng nhập vào domain chính và tạo ra một lượng lớn subdomain. Do rất nhiều người dùng có nhiều domain trở thành nguồn cung cấp vô hạn cho tin tặc. Talos tìm ra vài trăm tài khoản đã bị xâm hại nhưng những tài khoản này quản lí hàng ngàn domain. Hiện tại chúng ta đã phát hiện gần 10,000 subdomain đã được sử dụng vào mục đích độc hại. Đây là cách thức hiệu quả nhằm chống lại các kĩ thuật phát hiện thông thường như đặt danh sách đen các trang web hay địa chỉ IP liên quan đến chiến dịch tấn công. Thêm vào đó, những subdomain luân phiên nhau một cách nhanh chóng sẽ giảm thiểu thời gian khai thác, gây ra nhiều khó khăn cho việc tạo danh sách và phân tích. Tất cả điều này chỉ có thể thực hiện với người dùng đã đăng kí domain. Không có domain mới đăng kí nào được ghi nhận bị ảnh hưởng.

Chiến dịch mới đây bắt đầu từ cuối tháng 12 với lỗ hổng 0-days trong Flash đã cho thấy quá trình phát triển mới của các bộ công cụ khai thác. Sử dụng 0-day và các kĩ thuật tránh cao trước đó ít được sử dụng cho các cuộc tấn công có mục tiêu nhưng hiện tại nó được coi như bước tiến mới của ngành công nghiệp “hacking”. Trước đây, ngành công nghiệp bảo mật thông tin đã tập trung vào phát hiện các mối đe dọa thông thường, các vụ tấn công nhắm tới người dùng mà ít tiếp cận những mối đe dọa cao cấp.

Domain Shadowing

Tin tặc đã lừa các tài khoản domain để tạo ra một lượng lớn subdomain độc hại. Kĩ thuật này chưa được làm sáng tỏ một cách chi tiết trước đó nên cần một thuật ngữ mới cho vấn đề này, Domain Shadowing. Domain Shadoing là môt quá trình thu thập thông tin tài khoản của chủ domain nhằm mục đích bí mật tạo ra các subdomain phục vụ mục đích độc hại mà người dùng không hề hay biết. Talos đã phát hiện ra hàng trăm tài khoản bị xâm hại trong hơn một năm qua. Phần lớn các domain này được nắm bởi GoDaddy, tổ chức điều hành một phần ba các domain đang hoạt động trên thế giới.

Các tài khoản bị xâm hại có hàng trăm nghìn domain đi kèm với chúng, tuy nhiên Talos đã quan sát thấy chỉ xấp xỉ một phần ba trong số chúng bị sử dụng cho mục đích độc hại. Điều này cho thấy nhân tố độc hại vẫn đang dự trữ domain và phụ thuộc vào dữ liệu để tiếu tục tiền hành việc tạo tài khoản mới.

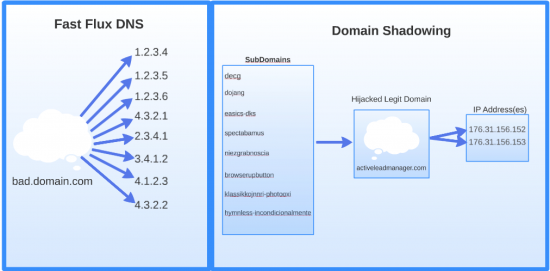

Fast Flux vs Domain Shadowing

Giống như Domain Shadowing, Fast Flux là một kĩ thuật nhanh chóng thay đổi địa chỉ IP gắn với domain nhằm tránh kĩ thuật phát hiện và ngăn chặn. Fast Flux xoay vòng một domain hoặc DNS thành một danh sách địa chỉ IP một cách nhanh chóng. Domain Shadowing có thể xoay vòng subdomain gắn với một domain. Những subdomain này có thể trỏ tới địa chỉ IP hoặc một nhóm nhỏ các địa chỉ IP tùy thuộc vào hoàn cảnh. Dưới đây là một biểu đồ minh họa cả hai quán trình.

Lịch sử của Domain Shadowing

Những bằng chứng đầu tiên mà Talos tìm thấy bắt đầu từ tháng 9 năm 2011. Tại thời điều này, một nhóm các domain liên quan đã tạo ra một lượng lớn subdomain. Hầu hết các subdomain này đều hoạt độc hơn một ngày. Subdomain được cấu trúc sử dụng để tạo ra chuỗi kí tự ngẫu nhiên như acajbehhcef.mysupercouponzz.info. Có những domain đặc biệt được bảo vệ không hiển thị thuộc tính kĩ thuật của chúng.

Đến giữa năm 2014, có một vài subdomain được sử dụng trong chiến dịch nhỏ. Tuy nhiên không có chiến dịch nào đáng kể được Talos phát hiện. Vào tháng 5 năm 2014, một chiến dịch mới bắt đầu là một phần của chiến dịch khóa trình duyệt web. Những subdomain này được tạo ra nhằm mục đích thông báo đến các hệ thống bị xâm hại và thông báo chi tiết giá tiền chuộc. Rất nhiều domain đi kèm với các tài khoản, nhiều domain khác nhau được sử dụng trong thời gian này.

Quay trở lại nhanh với chiến dịch xung quanh Angler Exploit Kit. Hoạt động của chúng tiếp tục ra tăng, hơn 75% các subdomain được tìm thấy trước đó được sử dụng trong chiến dịch của Angler. Nó khai thác trên cả Adobe Flash và Microsoft Silverlight. Biều đồ dưới đây cho thấy sự phát triển hoạt động khai thác đến giữa tháng 2 năm 2015.

Phân tích Subdomain

Talos đã xác định một chuỗi các kĩ tự thông dụng trong những subdomain mới được tạo ra gần đây, bao gồm hàng loạt subdomain độc hại. Tầng đầu tiên chịu trách nhiệm cho việc chuyển hướng đến trang chứa bộ công cụ khai thác. Không có sự trùng lặp giữa tầng đầu tiên và tầng khai thác.

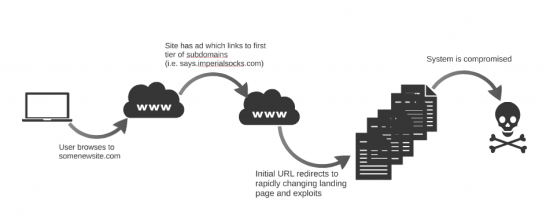

Số lượng subdomain được sử dụng cho các trang chứa công cụ độc hại lớn hơn nhiều so với subdomain sử dụng cho mục đích truyển hướng. Điều này có thể liên quan đến chuỗi các hoạt động độc hại xâm nhập tài khoản của người dùng. Người dùng duyệt một trang web chứa quảng cáo độc hại. Trang web sẽ chuyển hướng đến nơi chứa mã khai thác. Một vài subdomain chỉ hoạt động trong vài phút và được truy cập vài lần.

Có một vài sự khác biệt giữa domain chuyển hướng và domain khai thác. Domain chuyển hướng được tạo bởi domain cấp 3 và dựa trên ngôn ngữ tiếng anh. Trang chứa công cụ khai thác thường được tạo bởi chuỗi kĩ tự ngẫu nhiên và sử dụng cả domain cấp 3 lẫn cấp 4.

Từ một địa chỉ IP trông có vẻ giống IP được sử dụng qua các subdomain cho một domain và nhiều domain từ một tài khoản quản lý domain. Có rất nhiều tài khoản với subdomain cùng trỏ đến địa chỉ IP giống nhau. Địa chỉ này được biến đổi một cách định kì với địa chỉ mới. Hơn 75 địa chỉ IP duy nhất được sử dụng trong subdomain độc hại.

Các tài khoản có nhiều domain thường bị lợi dụng nhiều hơn. Tuy nhiên không phải các tài khoản này đề đạt 100% công suất, vẫn còn những tài khoản chưa được sử dụng với mục đích dự trữ cho sau này. Số lượng tài khoản vẫn tiếp tục tăng lên. Một điều chung là tất cả các tài khoản đều đăng kí qua GoDaddy. Dựa vào dữ liệu gần đây, GoDaddy nắm giữ một phần ba domain trên Internet.

Lịch sử Exploit Kit URL

Việc sử dụng Domain Shadowing gần đây là một bước tiến của các công cụ khai thác vượt qua các biện pháp phát hiện. Trong những ngày đầu tiên, công cụ khai thác và những mối đe dọa độc hại sử dụng những địa chỉ IP cứng để chứa nội dung độc hại. Điều này đã không hiệu quả từ khi áp dụng danh sách đen loại bỏ các địa chỉ IP độc hại.

Tiếp theo là việc bắt đầu đăng kí domain cho việc sử dụng để khai thác. Điều này cho phép máy chủ thay đổi dễ dàng để tránh các biện pháp phát hiện. Vấn đề ở chỗ nhân tố độc hại cần đăng kí domain, điều này cho phép các nhà nghiên cứu điều tra. Tiếp đó là việc sử dụng DNS động (DDNS) cho phép nhân tố tấn công thiết đặt domain mới một cách nặc danh và nhanh chóng. Điều này khá hiệu quả và thường đi kèm với một vài hoạt động khai thác.

Domain Shadowing được sử dụng xâm hại tài khoản của chủ domain là hiệu quả nhất, khó để ngăn chặn, kĩ thuật này đã được nhân tố độc hại sử dụng suốt thời gian qua. Các tài khoản rất ngẫu nhiên vì vậy không có cách nào theo dõi domain nào bị xâm hại tiếp theo. Thêm vào đó những subdomain được tạo ra với số lượng lớn, thời gian tồn tại ngắn và ngẫu nhiên, không có khuôn mẫu rõ ràng nào. Điều này khiến việc ngăn chặn càng khó khăn hơn. Nó cũng ngăn cản việc nghiên cứu. Rất khó để lấy được mẫu thực về một trang chứa công cụ khai thác đang hoạt động trong thời gian ít hơn một giờ. Điều này gia tăng các vụ tấn công vì các nhà nghiên phải tốn thời gian thu thập và phân tích các mẫu độc hại.

Phát hiện

Phát hiện những chiến dịch khai thác rất khó bởi vì chúng càng ngày càng phức tạp có thể lẩn trốn trước các phương pháp phát hiện thông thường. Điều này một lần nữa nhấn mạnh tầm quan trọng của các biện pháp bảo vệ bảo mật như các kĩ thuật phát hiện thông thường đều không thành công với kiểu tấn công này. Subdomain và IP được sử dụng để thay đổi thường xuyên nên việc lập danh sách đen gần như không hiệu quả. Chìa khóa của việc phát hiện phụ thuộc lớn vào NGIPS và kĩ thuật phỏng đoán phát hiện để malware.

Có hai kĩ thuật phát hiện khác có thể hiệu quả đối với mối đe dọa này. Tìm kiếm những subdomain phân giải một domain đơn cấp hai. Thêm vào đó là việc tìm kiếm nhiều domain phân giải một địa chỉ IP. Cuối cùng là việc tìm kiếm những subdomain với chuỗi kí tự ngẫu nhiên cũng có thể hiệu quả. Tuy nhiên, điều này tạo ra thách thức bởi rất nhiều các dịch vụ hợp pháp đặc biệt là lữu trữ đám mây sử dụng subdomain ngẫu nhiên.

Kết luận

Người dùng đang phải đối mặt với một vài loại tấn công bởi vì chúng được thiết kế để tránh bị phát hiện và ngăn chặn. Một quảng cáo mã độc có thể được lưu trữ trên bất kì trang web bị xâm hại nào. Những domain ngẫu nhiên chứa mã khai thác rất khó để phát hiện và cảnh báo trước.

Quá trình Domain Shadowing rất hiệu quả không chỉ bởi vì nó khiến việc tạo danh sách đen khó khăn mà còn lợi dụng hầu hết người dùng chỉ đăng nhập vào domain của mình để gia hạn đăng kí. Mối đe dọa này là một minh chứng rõ ràng cho việc phát triển của các nhân tố độc hại. Chúng luôn luôn cố gắng dẫn đầu công nghệ phát hiện.

Chiến dịch mới nhất đã thành công biến Angler trở thành một bộ công cụ cao cấp. Angler sử dụng các lỗ hổng 0-day và các kĩ thuật né tránh kết hợp với những mối đe dọa tiên tiến. Tại thời điểm này có một câu hỏi rằng “khi nào” Angler sẽ ảnh hướng đến bạn chứ không phải “nếu”. Nếu bạn hoàn toàn phụ thuộc vào công nghệ blacklist, thì mối đe dọa này được thiết kế để đánh bại nó. Kết hợp nhiều sản phẩm với công nghệ lây nhiễm khác nhau đảm bảo một cách toàn diện trước, trong và sau cuộc tấn công.

Cisco