Báo cáo của Symantec về siêu mã độc Regin

Symantec vừa công bố chi tiết về công cụ gián điệp vô cùng tinh vi mang tên siêu mã độc Regin được sử dụng trong “chiến dịch gián điệp có hệ thống” trên hàng loạt các mục tiêu quốc tế từ năm 2008. Regin là một loại Trojan back-door được cấu trúc với một trình độ kĩ thuật hiếm có, ...

Symantec vừa công bố chi tiết về công cụ gián điệp vô cùng tinh vi mang tên siêu mã độc Regin được sử dụng trong “chiến dịch gián điệp có hệ thống” trên hàng loạt các mục tiêu quốc tế từ năm 2008.

Regin là một loại Trojan back-door được cấu trúc với một trình độ kĩ thuật hiếm có, điều này chỉ ra rằng phải có một quốc gia nào đó đứng đằng sau nó. Trong một báo cáo chủ nhật vừa qua của Symantec, Regin đã được mô tả là một “phần mềm độc hại cực kì phức tạp với nhiều khả năng khác nhau tùy thuộc vào mục tiêu tấn công”.

Symantec lần đầu tiên có trong tay mẫu malware này vào tháng 9 năm 2013 khi một khách hàng gửi tệp tin cho Symantec phân tích, Liam O’Murchu, một nhà nghiên cứu bảo mật và phân tích malware cho biết. Mối đe dọa này khá hiếm và chỉ có thể so sánh với loại malware Stuxnet/Duqu nhưng Regin lại không hề có bất kì code chung nào với các loại malware trước đó. Regin là một công cụ gián điệp tiên tiến được sử dụng trong hoạt động gián điệp chống lại chính phủ, các doanh nhiệp, các nhà nghiên cứu và cá nhân.

Thiết kế và hoạt động của Regin thích hợp với việc giám sát mục tiêu lâu dài và đòi hỏi đầu tư đáng kể thời gian xây dựng và triển khai. Một vài payload tùy chỉnh của Regin chỉ ra rằng các nhà phát triển nó có trình độ kiến thức rất cao trong các lĩnh vụ cụ thể như phần mềm cơ sở hạ tầng viễn thông. Symantec đã quan sát sự lây nhiễm Regin trên các tổ chức khác nhau từ 2008 đến 2011 sau đó nó “đột ngột biến mất”. Một phiên bản mới của malware này xuất hiện lại năm 2013 tấn công các công ty tư nhân, tổ chức chính phủ và các viện nghiên cứu.

Sự lây nhiễm của Regin

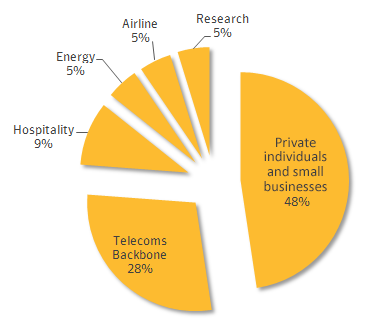

Gần một nửa Regin tấn công vào các các nhân và doanh nghiệp nhỏ chiếm 48%, tấn công các công ty viễn thông chiếm 28%, ngoài ra còn có các ngành y tế, năng lượng, hàng không và nghiên cứu.

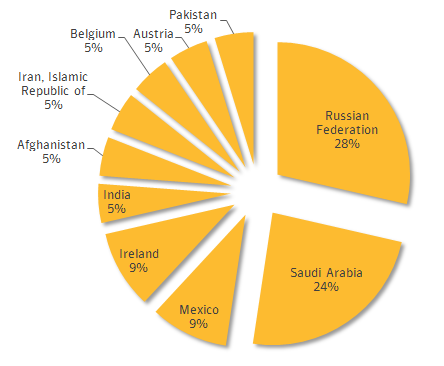

Hầu hết các lây nhiễm được phát hiện tại Nga (28%), sau đó là Ảrập Saudi với 24%. Regin cũng được tìm thấy tại Mexico, Ireland, Ấn độ, Afghanistan, Iran, Belgium, Úc và Pakistan. Theo báo cáo của Symantec thì không có Mỹ và Anh.

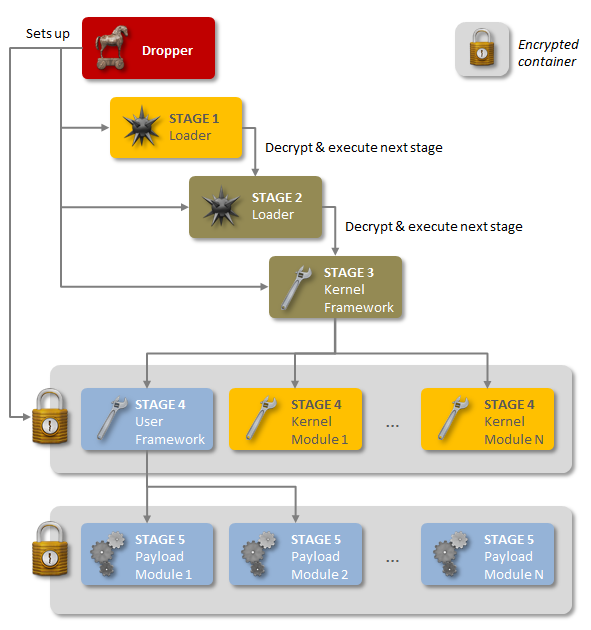

Regin là một malware đa cấp, module và có rất nhiềm thành phần, mỗi thành phần lại phụ thuộc lẫn nhau để tổ chức hoạt động tấn công. Nền tảng tấn công không gian mạng được xây dựng sử dụng kiến trúc 6 cấp, mỗi cấp đều được che dấu và mã hóa ngoại trừ cấp đầu tiên. “Thực thi cấp đầu tiên sẽ bắt đầu chuỗi domino giải mã và nạp những cấp tiếp theo. Cấp đầu tiên liên quan đến việc cài đặt và cấu hình các dịch vụ nội bộ trong malware. Các cấp tiếp theo đưa payload chính của Regin vào cuộc chơi.”

Regin sử dụng phương pháp module, cho phép nó tải những tính năng tùy chỉnh phù hợp với mục tiêu tấn công.

Mũi lây nhiễm và payload

Symantec nói rằng họ vẫn chưa thể xác định mũi tấn công được sử dụng để lây nhiễm trên các hệ thống vào thời điểm đăng tải bản báo cáo, nhưng họ tin rằng tin tặc đã sử dụng nhiều chiến thuật khác nhau với các mục tiêu, một số đã bị lừa truy cập vào trang web giả mạo trang web nổi tiếng và malware được cài đặt thông qua trình duyệt web hoặc khai thác một ứng dụng.

Một hệ thống được phân tích bởi Symantec đã cho thấy Regin lây nhiễm từ Yahoo thông qua một khai thác chưa được xác nhận. Regin sử dụng phương pháp module khiến nó linh hoạt trong việc tấn công và tải những tính năng phù hợp với mục tiêu.

Theo Symantec, có hàng chục Regin payload. Khả năng chuẩn của malware này là Remote Access Trojan (RAT) như là chụp ảnh màn hình, điều khiển chuột, ăn cắp mật khẩu, theo dõi lưu lượng mạng và khôi phục tệp tin đã xóa. “Chúng tôi mất nhiều thời gian để giải mã malware này và ghép chúng lại với nhau. Chúng tôi có rất nhiều mô-đun payload, nhưng tin rằng có người khác còn có nhiều mô-đun hơn chúng tôi. Chúng tôi muốn có thêm thông tin về những mô-đun payload này và cách chúng tương tác.” – O’Murchu cho biết.

Tàng hình

Các nhà phát triển Regin đã có nỗ lực đáng kể khiến malware này rất khó bị phát hiện và phân tích, bao gồm một vài tính năng “tàng hình” như khả năng anti-forensics, tích hợp mã hóa tệp tin hệ thống ảo (EVFS) và một mã hóa thay thể trong biến thể RC5.

Command and Control (C&C)

Regin sử dụng rất nhiều phương tiện liên lạc bí mật tinh vi kết nối với tin tặc thông qua ICMP/ping, các lệnh trong HTTP cookie và giao thức tùy chỉnh TCP và UDP. “Thay vì các máy tính bị nhiễm phải kết nối đến máy chủ C&C và cần thông tin nơi máy chủ được đặt , tin tặc có thể gửi một ping đến máy tính bị lây nhiễm và nói rằng “hey, đây là máy chủ C&C được cài đặt hôm nay, chúng tôi muốn bạn cài đặt một kết nối SSL đến máy chủ này” và sáng hôm sau họ sẽ mất máy chủ này.” – O’Murchu cho biết. Kiểu cài đặt này khiến máy chủ C&C rất linh động, cho phép tin tặc di chuyển giữa các máy chủ trong vòng vài phút và lẩn trốn.

Symantec cảnh báo nhiều thành phần của Regin vẫn chưa được phát hiện và có thể có những thành phần mới được bổ sung ở phiên bản Regin khác.

Securityweek