Bí mật về siêu mã độc Regin

Siêu mã độc Regin đã xuất hiện cách đây khá lâu, được coi là một công cụ thu thập thông tin của các cơ quan trình báo . Tuy nhiên sự nguy hiểm và phức tạp của nó vẫn còn là ẩn số với các nhà nghiên cứu. Bạn có biết mã độc Regin là gì? Những bí mật đằng sau nó như thế nào?? Cùng tìm ...

Siêu mã độc Regin đã xuất hiện cách đây khá lâu, được coi là một công cụ thu thập thông tin của các cơ quan trình báo . Tuy nhiên sự nguy hiểm và phức tạp của nó vẫn còn là ẩn số với các nhà nghiên cứu. Bạn có biết mã độc Regin là gì? Những bí mật đằng sau nó như thế nào?? Cùng tìm hiểu với chúng tôi trong bài viết dưới đây nhé.

Siêu mã độc Regin là gì?

Siêu mã độc Regin là công cụ gián điệp có khả năng tàng hình và tồn tại trong máy tính nhiều tháng hoặc thậm chí nhiều năm mà không bị phát hiện. Nó có khả năng lây nhiễm và xâm nhập vào toàn bộ mạng chứ không chỉ riêng các máy tính cá nhân. Mục đích tấn công của nó là để thu thập mật khẩu, lấy các file đã xóa, và thậm chí chiếm toàn bộ mạng và cơ sở hạ tầng.

Theo các nhà nghiên cứu, Regin là một mối đe dọa nhiều giai đoạn và mỗi giai đoạn được ẩn và mã hóa, ngoại trừ giai đoạn đầu tiên. Các thanh phần này phụ thuộc lẫn nhau để có thể tổ chức hoạt động tấn công. Thực thi giai đoạn đầu tiên là việc bắt đầu chuỗi domino giải mã . Tiếp theo là tải từng giai đoạn tiếp theo cho tổng cộng năm giai đoạn. Mỗi giai đoạn riêng lẻ cung cấp một chút thông tin về gói hoàn chỉnh. Chỉ bằng cách có được tất cả năm giai đoạn thì mới có thể phân tích và hiểu được loại malware này.

Nạn nhân của vụ tấn công mã độc Regin

Theo các nhà nghiên cứu, đã có hàng trăm nạn nhân, trong suốt nhiều năm . Những nạn nhân của loại mã độc này bao gồm nhiều đối tượng: cá nhân, các cơ sở giáo dục, các các cơ quan chính phủ và các nhà cung cấp dịch vụ viễn thông và Internet.

Nạn nhân nổi bật nhất là Liên minh châu Âu bị tấn công vào năm 2011 và nhà cung cấp dịch vụ Internet và điện thoại của Bỉ- Belgacom. Máy tính của nhân viên đã bị tấn công qua một trang LinkedIn giả mạo. Trang này được sử dụng để cài đặt phần mềm độc hại trên máy tính của khách truy cập. Thông tin này được tiết lộ vào năm 2013 bởi các tài liệu do Edward Snowden (người đã làm rò rỉ những bí mật hàng đầu của chính phủ Mỹ và Anh cho giới báo chí về những chương trình theo dõi người dân) tiết lộ. Theo các báo cáo, các cuộc tấn công này chỉ là một phần của chiến dịch Regin lớn.

Các nạn nhân khác bao gồm một nhà khai thác di động GSM nhỏ ở một nước Trung Đông vào năm 2008.

Xem thêm : Bài viết về mã độc Trojan

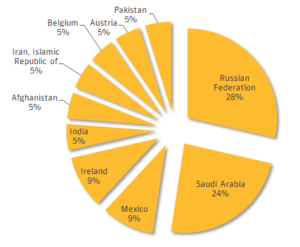

Dưới đây là biểu đồ thống kê mức độ nhiễm mã độc Regin của các quốc gia. Hầu hết các lây nhiễm được phát hiện tại Nga (28%), sau đó là Ảrập Saudi với 24%. Regin cũng được tìm thấy tại Mexico, Ireland, Ấn độ, Afghanistan, Iran, Belgium, Úc và Pakistan. Theo báo cáo của Symantec thì không có Mỹ và Anh.

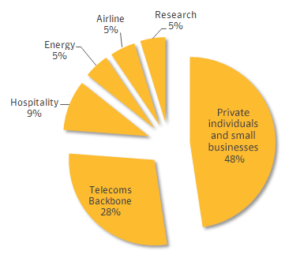

Gần một nửa Regin tấn công vào các các nhân và doanh nghiệp nhỏ chiếm 48%, tấn công các công ty viễn thông chiếm 28%, ngoài ra còn có các ngành y tế, năng lượng, hàng không và nghiên cứu.

Ai đứng sau loại mã độc này?

Regin là một bộ công cụ được làm bằng nhiều “mẩu” khác nhau, và nó được tiết lộ ra trong năm giai đoạn khác nhau, làm cho các chuyên gia không để ý, vì thế mà nó cực kỳ khó phát hiện. Trong một giai đoạn của nó, Regin cải trang thành phần mềm Microsoft hợp pháp để đánh lừa các mục tiêu và tránh phát hiện. (Microsoft từ chối bình luận khi được hỏi liệu công ty có bất kỳ kiến thức nào về Regin hay không).

Bài viết xem nhiều: Xử lý khi website bị nhiễm mã độc

Các nhà nghiên cứu cho rằng để có thể đạt đến độ phức tạp và tinh vi nói trên, việc lập trình cho Regin phải mất nhiều tháng, thậm chí nhiều năm với nguồn nhân lực và tài chính hùng hậu. Như vậy, phần mềm mã độc này là một “công trình” tầm cỡ quốc gia, được tạo nên với mục đích trở thành công cụ tình báo mạng siêu hiện đại.

Và các bằng chứng đã được tiết lộ năm 2013 cho thấy các mục tiêu tấn công của Regin có thể là để phục vụ kế hoạch do thám hoàng loạt của NSA, trong đó Bỉ lọt vào “tầm ngắm” vì thủ đô của nước này à tổng hành dinh của NATO và nhiều trụ sở quan trọng của EU. Thêm vào đó, GCHQ (cơ quan thu thập thông tin tình báo của Anh) đã dùng malware Regin để tấn công hệ thống máy tính Tập đoàn viễn thông Belgacom (Bỉ) từ năm 2010.

Kết luận:

Sự khám phá ra Regin tiết lộ cho chúng ta thấy sự phát triển của các công cụ được sử dụng để thu thập thông tin của các cơ quan tình báo. Chúng thực sự nguy hiểm và phức tạp, không dễ dàng để điều tra và nghiên cứu về nó. Bởi đứng sau loại siêu mã độc Regin này là cả một tổ chức, quốc gia. Đến hiện giờ mã độc Regin vẫn còn là ẩn số với các nhà nghiên cứu.