Cảnh báo lây nhiễm mã độc StalinLocker xóa file hàng loạt

StalinLocker, hay còn được gọi với cái tên khác là StalinScreamer, là một mã độc dạng screenlocker/wiper. Khi thực thi, nếu sau 10 phút mà nạn nhân không nhập đúng mã yêu cầu, nó sẽ xóa sạch toàn bộ ổ nhớ trên máy tính nạn nhân. Với thời gian chờ, StalinLocker hiển thị hình ảnh cựu ...

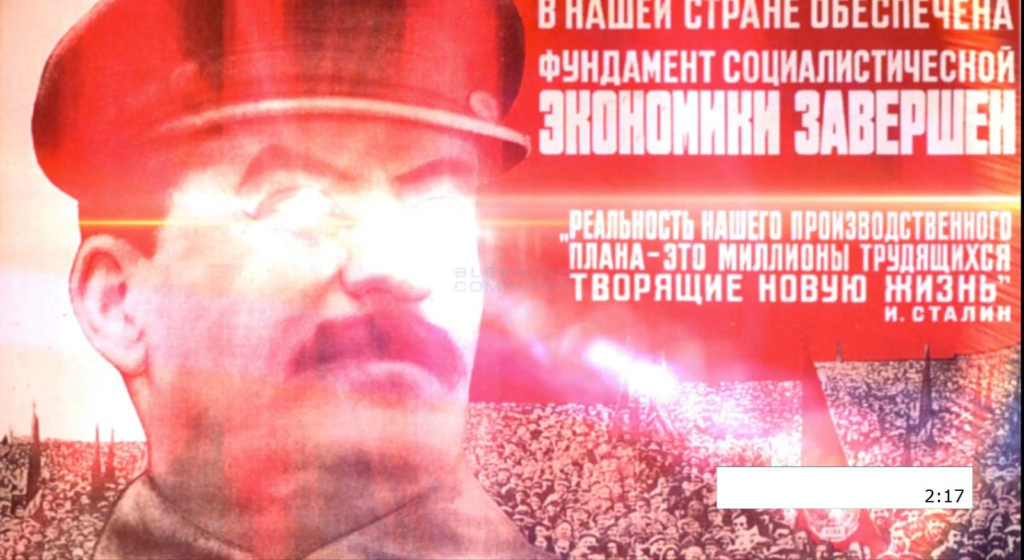

StalinLocker, hay còn được gọi với cái tên khác là StalinScreamer, là một mã độc dạng screenlocker/wiper. Khi thực thi, nếu sau 10 phút mà nạn nhân không nhập đúng mã yêu cầu, nó sẽ xóa sạch toàn bộ ổ nhớ trên máy tính nạn nhân. Với thời gian chờ, StalinLocker hiển thị hình ảnh cựu lãnh đạo liên bang Xô Viết Stalin cùng một đồng hồ đếm ngược và chạy bản nhạc Quốc ca Liên bang Xô Viết.

Các hành vi của StalinLocker khi thực thi:

- Giải nén file “USSR_Anthem.mp3” vào thư mục %UserProfile%AppDataLocal sau đó chạy trình phát file mp3 này.

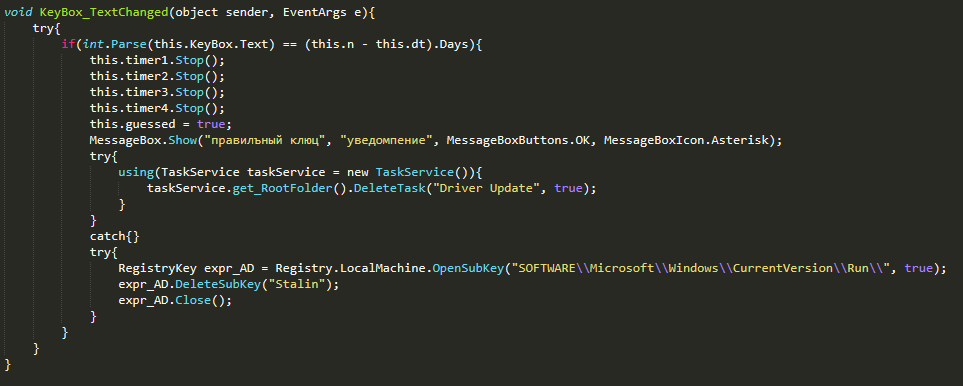

- Tự copy file thực thi của chính nó với đường dẫn %UserProfile%AppDataLocalstalin.exe và tạo một autorun với tên là Stalin bằng cách ghi mới một registry key tại HKLMSOFTWAREMICROSOFTWINDOWSCURRENTVERSIONRUN với key name là Stalin và giá trị key là “%LOCALAPPDATA%stalin.exe”. Autorun này giúp mã độc tự thực thi mỗi khi người dùng log on máy tính của họ.

- Ghi giá trị số giây đếm ngược còn lại chia cho 3 (ví dụ đồng hồ đếm ngược còn 180s thì giá trị được ghi là 60) vào file %UserProfile%AppDataLocalfl.dat. Như vậy, nếu nạn nhận khởi động lại máy tính trong khoảng thời gian 10p đếm ngược thì sau khi nạn nhân log on, StalinLocker tiếp tục đếm ngược từ thời điểm gián đoạn thực thi.

- Cố gắng kết thúc mọi tiến trình ngoại trừ Skype và Discord nếu hai tiến trình này đang chạy trên hệ thống. StalinLocker kết thúc cả các tiến trình explorer.exe và taskmgr.exe

- Cố gắng tạo một tiến trình được lập lịch (Scheduled Task) với tên “Driver Update” để thực thi file stalin.exe

Sau khi lần lượt thực hiện các thao tác trên, StalinLocker hiển thị màn hình khóa kèm đồng hồ đếm ngược 10p. Trong khoảng thời gian đếm ngược, StalinLocker yêu cầu nạn nhân nhập vào một đoạn mã. Theo các chuyên gia nghiên cứu tại MalwareHunterTeam, giá trị đoạn mã này được tính bằng cách trừ giá trị ngày tại thời điểm mã độc khởi chạy với giá trị ngày 30/12/1922 (là ngày thành lập Liên bang Xô Viết). Nếu nạn nhân nhập đoạn mã với giá trị được tính đúng, mã độc sẽ xóa autorun và kết thúc thực thi.

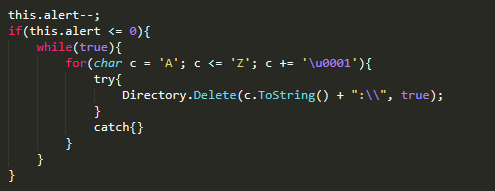

Trong trường hợp nạn nhân không nhập được giá trị mã đúng, StalinLocker sẽ xóa tất cả các file trong từng ổ nhớ của máy tính. Mã độc thực hiện duyệt tên đại diện ổ nhớ (drive letter) từ ổ A đến ổ Z và xóa bất kỳ file nào mà nó truy cập được.

StalinLocker vẫn đang trong giai đoạn hoàn thiện các chức năng, bằng chứng là đoạn hàm thực hiện tạo tiến trình lập lịch của nó vẫn chưa chạy đúng. Hiện tại, đa số các phần mềm diệt virus đều có thể phát hiện và diệt mã độc này thông qua mã nhận diện hoặc khuôn dạng hành vi. Người dùng máy tính cần cài đặt và cập nhật cơ sở dữ liệu cho phần mềm diệt virus của mình càng sớm càng tốt để giảm thiểu nguy cơ lây nhiễm StalinLocker.

XEM NHIỀU NHẤT: PHÂN TÍCH MÃ ĐỘC PRACTICAL MALWARE ANALYSIS LAB03-04