Khai thác Poc để tấn công các website đang chạy các phiên bản chưa được vá của Drupal

Sau khi nhóm Drupal phát hành các bản cập nhật mới nhất để xử lý một lỗ hổng thực thi mã từ xa mới trong phần mềm hệ thống quản lý nội dung của nó, tin tặc đã bắt đầu khai thác lỗ hổng trong tự nhiên. Được công bố ngày 25/04/2018, lỗ hổng mới được phát hiện (CVE-2018-7602) ảnh hưởng ...

Sau khi nhóm Drupal phát hành các bản cập nhật mới nhất để xử lý một lỗ hổng thực thi mã từ xa mới trong phần mềm hệ thống quản lý nội dung của nó, tin tặc đã bắt đầu khai thác lỗ hổng trong tự nhiên. Được công bố ngày 25/04/2018, lỗ hổng mới được phát hiện (CVE-2018-7602) ảnh hưởng đến lõi Drupal 7 và 8 và cho phép kẻ tấn công từ xa đạt được chính xác mục tiêu tấn công hơn là lỗi (CVE-2018-7600) đã phát hiện trước đó được phát hiện trước đó.

Nhóm Drupal đã không phát hành bất kỳ chi tiết kỹ thuật nào về lỗ hổng để có thể ngăn chặn việc khai thác ngay lập tức, tuy nhiên hai tin tặc cá nhân đã tiết lộ một số chi tiết, cùng với một chứng minh rằng có thể khai thác lỗ hổng chỉ vài giờ sau khi phát hành bản vá.

Chắc hẳn bạn đọc công nghệ đều biết đến sự kiện phát hành khai thác Drupalgeddon2 POC đã cho phép kẻ tấn công chủ động chiếm đoạt các trang web và lây lan qua các hòm thư điện tử, backdoors, phần mềm độc hại khác.

Mới đây, nhóm Drupal đã cảnh báo rằng lỗ hổng thực thi mã từ xa mới có tên Drupalgeddon3, hiện đang tích cực bị khai thác trong tự nhiên hàng triệu trang web lại một lần nữa đứng trước nguy cơ bị tấn công bởi tin tặc.

Bài viết giới thiệu tóm tắt về lỗ hổng mới này và cách những kẻ tấn công khai thác nó để hack các trang web đang chạy các phiên bản chưa được vá của Drupal.

Quá trình khai thác lỗ hổng Drupalgeddon3 tương tự như Drupalgeddon2, ngoại trừ việc nó đòi hỏi một tải trọng hơi khác để lừa các trang web dễ bị tấn công trong việc thực thi tải trọng độc hại trên máy chủ của nạn nhân.

Drupalgeddon3 cư trú do xác nhận hợp lệ đầu vào không đúng trong API biểu mẫu, còn được gọi là “mảng có thể hiển thị”, hiển thị siêu dữ liệu để xuất cấu trúc của hầu hết các phần tử giao diện người dùng trong Drupal. Các mảng có thể hiển thị này là cấu trúc khóa-giá trị trong đó các khóa thuộc tính bắt đầu bằng dấu thăng (#).

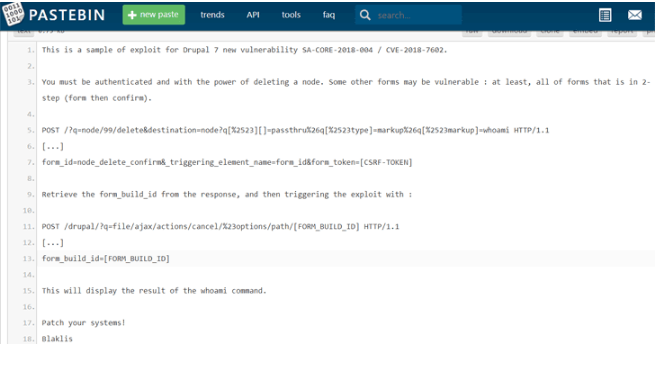

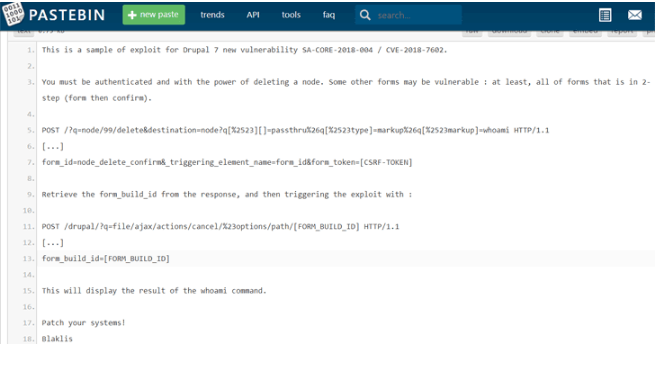

Người dùng Twitter có xử lý @_dreadlocked giải thích rằng lỗ hổng trong API biểu mẫu có thể được kích hoạt thông qua tham số GET “đích” của URL tải khi người dùng đã đăng ký bắt đầu yêu cầu xóa nút; trong đó, “nút” là bất kỳ phần nội dung riêng lẻ nào, chẳng hạn như trang, bài viết, chủ đề diễn đàn hoặc bài đăng.

Do tham số truy vấn GET “đích” cũng chấp nhận một URL khác (như một giá trị) với các tham số GET của riêng nó, có giá trị không được an toàn tuyệt đối nó cho phép kẻ tấn công xác thực lừa các trang web thực thi mã.

Twitter khác sử dụng handle @_Blaklis đã nói rằng: Những gì tôi đã hiểu từ việc khai thác PoC là các giá trị không an toàn vượt qua các dải giá trị nguy hiểm mặc dù chức năng mà bộ lọc “#” ký tự và có thể bị lạm dụng bằng cách mã hóa các ký tự “#” trong các hình thức khác “% 2523”.

Hàm giải mã “% 2523” thành “% 23”, là phiên bản Unicode cho “#” và sẽ được xử lý để chạy mã tùy ý trên hệ thống, chẳng hạn như tiện ích whoami.

Ban đầu, các nhà phát triển Drupal hoài nghi về khả năng tấn công thực sự bằng cách sử dụng lỗ hổng Drupalgeddon3, nhưng sau khi các báo cáo về các cuộc tấn công tự nhiên xuất hiện, Drupal đã nâng mức độ nguy hiểm của vấn đề lên tầm quan trọng.

Do đó, tất cả các quản trị viên trang web Drupal đều được khuyến khích cập nhật trang web của họ lên phiên bản phần mềm mới nhất sớm nhất có thể.

XEM THÊM: CẢNH BÁO: LỖ HỔNG AN TOÀN THÔNG TIN TRÊN HỆ QUẢN TRỊ NỘI DUNG DRUPAL