Không thể loại bỏ mã độc lây nhiễm trong MacBook của Apple

Một nhà nghiên cứu bảo mật đã phát hiện ra một cách rất dễ dàng để lây nhiễm mã độc cho các máy tính Macintosh của Apple thông qua cổng Thunderbolt. Cuộc tấn công được chuyên gia lập trình Trammell Hudson trình bày tại hội nghị Chaos Computer Congress (30C3) thường niên tại Hamburg, Đức. Ông đã ...

Một nhà nghiên cứu bảo mật đã phát hiện ra một cách rất dễ dàng để lây nhiễm mã độc cho các máy tính Macintosh của Apple thông qua cổng Thunderbolt. Cuộc tấn công được chuyên gia lập trình Trammell Hudson trình bày tại hội nghị Chaos Computer Congress (30C3) thường niên tại Hamburg, Đức. Ông đã chứng minh rằng có thể phải viết lại phần vững của Intel Thunderbolt Mac.

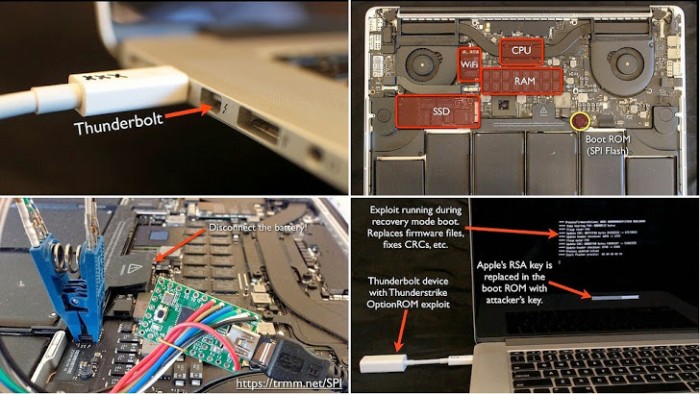

Cuộc tấn công được gọi là Thunderstrike, sử dụng một lỗ hổng lâu năm trong Thunderbolt Option ROM mà đến nay chưa có bản vá. Thunderstrike có thể lây nhiễm sang Apple Extensible Firmware Interface (EFI) bằng cách phân bổ một mã độc hại vào ROM khởi động của máy tính Apple thông qua các thiết bị nhiễm Thunderbolt.

Theo các nhà nghiên cứu, rất khó cho người dùng có thể phát hiện Thunderstrike, hoặc loại bỏ nó ngay cả bằng cách cài đặt lại toàn bộ hệ điều hành, vì các mã độc nằm trong hệ thống ROM. Một thiết bị phần cứng trong hệ thống lập trình là cách duy nhất để khôi phục lại kho dữ liệu phần mềm.

Hudson cũng cho biết rằng ông có thể thay thế khóa mật mã riêng của Apple bằng một cái mới, ngăn không cho cập nhật phần mềm hợp pháp của Apple.

Tóm lại, một kẻ tấn công có thể sử dụng lỗ hổng tại cổng Thunderbolt để cài đặt một bootkits tùy chỉnh, thậm chí có thể tự tái tạo với bất kỳ thiết bị Thunderbolt khác gắn liền, từ đó lây lan ra khắp các mạng.

Theo như Hudson biết, vẫn chưa có bootkits của Mac và tại thời điểm này, nó vẫn chỉ tồn tại trên lý thuyết. Vì vậy, lỗ hổng này chỉ có thể khai thác được nếu tin tặc truy cập vật lý thành công vào Thunderbolt Mac. Do đó, người dùng không cần phải lo lắng nhiều về cuộc tấn công này.

Theo THN