Lỗ hổng RSA – Cho phép phục hồi khóa riêng tư trên thiết bị

Nếu bạn nghĩ rằng tấn công KRACK trên các thiết bị WiFi là lỗ hổng nguy hiểm nhất năm nay thì bạn đã nhầm… Một lỗ hổng RSA nghiêm trọng mới được các công ty Microsoft, Google, Lenovo, HP và Fujitsu cảnh báo, ảnh hưởng tới hàng tỷ thiết bị. Lỗ hổng CVE-2017-15361 là lỗ hổng liên quan tới ...

Nếu bạn nghĩ rằng tấn công KRACK trên các thiết bị WiFi là lỗ hổng nguy hiểm nhất năm nay thì bạn đã nhầm… Một lỗ hổng RSA nghiêm trọng mới được các công ty Microsoft, Google, Lenovo, HP và Fujitsu cảnh báo, ảnh hưởng tới hàng tỷ thiết bị.

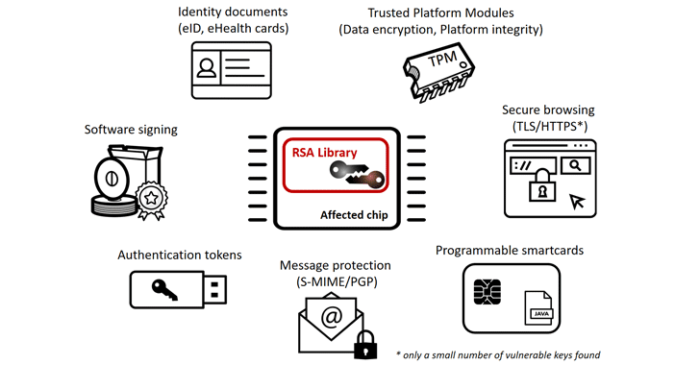

Lỗ hổng CVE-2017-15361 là lỗ hổng liên quan tới mã hóa nằm trong phương thức tạo cặp khóa RSA bởi Trusted Platform Module (TPM) thuộc công ty Infineon. TPM Infineon được sử dụng rỗng rãi, thiết kế vi xử lý chuyên biệt nhằm bảo vệ phần cứng bằng cách tích hợp khóa mã hóa vào thiết bị và được sử dụng cho quá trình mã hóa an toàn.

Lỗ hổng RSA đã tồn tại được 5 năm

Lỗ hổng “5 tuổi” được phát hiện bởi các nhà nghiên cứu tại đại học Masaryk, cộng hòa Séc. Các nhà nghiên cứu cũng đã phát hành bài đăng chi tiết về lỗ hổng cũng như một công cụ trực tuyến nhằm kiểm tra khóa RSSA có bị ảnh hưởng bởi lỗ hổng hay không.

ROCA: Tấn công khôi phục khóa riêng tư RSA

Tấn công khôi phục khóa được các nhà nghiên cứu đặt tên ROCA (Return of Coppersmith’s Attack), cho phép tin tặc tính toán ngược khóa mã hóa riêng tư thông qua khóa công khai. Tin tặc từ đó có thể giả mạo, giải mã dữ liệu của nạn nhân, đưa mã độc vào chứng chỉ kí số và vượt các cơ chế bảo vệ.

Tấn công ROCA ảnh hưởng hàng tỷ thiết bị

Tấn công ROCA ảnh hưởng trên các chip xử lý sản xuất bởi Infineon kể từ năm 2012, được sử dụng rộng rãi trong thẻ căn cước, bo mạnh chủ để lưu trữ mật khẩu, mã ủy quyền, khi duyệt web an toàn, khi các phần mềm và ứng dụng kí số và cơ chế bảo vệ tin nhắn như PGP.

Lỗ hổng làm suy yến an ninh chính phủ và các tổ chức sử dụng thư viện và chip mã hóa của Infineon. Hầu hết các phiên bản Windows, thiết bị Google Chromebook phát triển bởi HP, Lenovo và Fujitsu có nguy cơ bị tấn công. Số lượng khóa mã hóa được xác định bị ảnh hưởng khoảng 760,000 nhưng có khả năng cao hơn nhiều lần.

Công cụ phát hiện, giảm thiểu và cách khắc phục

Các công cụ kiểm tra lỗ hổng RSA:

-

Offline testers: Ứng dụng Python/Java/C++ và hướng dẫn (https://github.com/crocs-muni/roca).

-

Online testers: Upload public key lên địa chỉ https://keychest.net/roca hoặc https://keytester.cryptosense.com để kiểm tra.

-

Email S-MIME/PGP tester: Gửi email chứa khóa công khai vào địa chỉ roca@keychest.net và nhận phản hồi phân tích tự động.

Nếu khóa công khai của bạn có nguy cơ bị tấn công, hãy liên hệ ngay với nhà sản xuất thiết bị để có tư vấn nâng cao, các phương án khắc phục hiện nay:

- Cập nhật phần mềm.

- Thay thế thiết bị.

- Tạo ra một cặp khóa RSA bên ngoài thiết bị (ví dụ thông qua thư viện OpenSSL) và đưa vào thiết bị.

- Sử dụng thuật toán mã hóa khác (ví dụ ECC) thay thế RSA trên thiết bị.

- Sử dụng khóa có độ dài không bị ảnh hưởng (ví dụ 3936 bit).

THN