Oracle tung ra bản vá lỗ hổng VENOM

Oracle công ty sở hữu phần mềm máy ảo VirtualBox vào thứ 7 tuần trước đã cùng các công ty máy ảo khác tung ra bản vá lỗ hổng VENOM. VENOM viết tắt của Virtualized Environment Neglected Operations Manipulation được các nhà nghiên cứu công bố vào cuối tháng 4. Lỗ hổng có thể bị khai thác ...

Oracle công ty sở hữu phần mềm máy ảo VirtualBox vào thứ 7 tuần trước đã cùng các công ty máy ảo khác tung ra bản vá lỗ hổng VENOM.

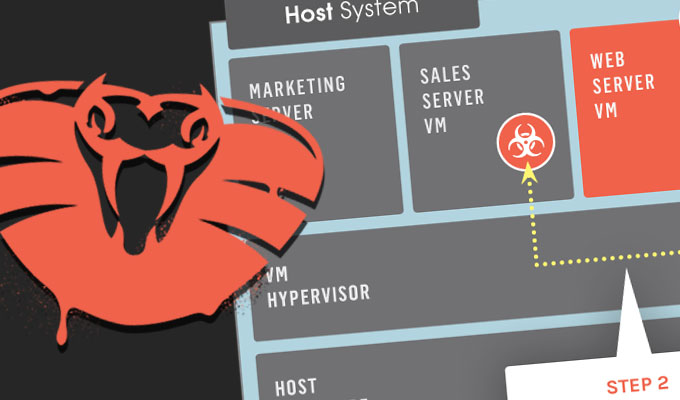

VENOM viết tắt của Virtualized Environment Neglected Operations Manipulation được các nhà nghiên cứu công bố vào cuối tháng 4. Lỗ hổng có thể bị khai thác trong các cuộc tấn công với máy ảo, sử dụng tài khoản khách để thoát ra và tấn công host. Các chuyên gia cho biết do lỗ hổng yêu cầu kẻ tấn công đăng nhập xác thực vào một máy ảo để thực hiện khai thác, nên độ nghiêm trọng đã được giảm bớt. VENOM hiện tại không còn nguy hiểm và chỉ có một báo cáo khai thác của các nhà nghiên cứu Marcus Meissner trên SUSE Linux.

VMware, máy ảo của Microsoft và Bochs không bị ảnh hưởng bởi VENOM; KVM và XEN đã được vá với mức ưu tiên cao nhất. VENOM tồn tại trong trình điều khiển ổ đĩa mềm ảo của QEMU, một gói phần mềm máy ảo mã nguồn mở. XEN, KVM và các nền tảng máy ảo khác sử dụng QEMU và các nhà cung cấp hosting đều được khuyến cáo vá càng sớm càng tốt. QEMU chứa một lỗ hổng tràn bộ đệm có thể khai thác để làm treo phần mềm và chiếm quyền thực thi mã từ xa.

Oracle cho biết VirtualBox 3.2, 4.0, 4.1, 4.2, và 4.3 đến 4.3.28 đều bị ảnh hưởng bởi VENOM cũng như Oracle VM 2.2, 3.2, 3.3, và Oracle Linux 5, 6, 7. Với Oracle Cloud, công ty đang tiếp tục tìm kiếm và phát triển bản vá các dịch vụ. Oracle cung cấp một vài liên hệ dành cho khách hàng tương ứng với từng dịch vụ.

Ngoài ra Database Appliance, Oracle Exadata Database Machine, Oracle Exalogic Elastic Cloud và Oracle Exalytics In-Memory Machine sử dụng QEMU và cũng có khả năng chứa VENOM. Tuy nhiên hiện vẫn chưa có bản vá dành cho các sản phẩm đó.

threatpost