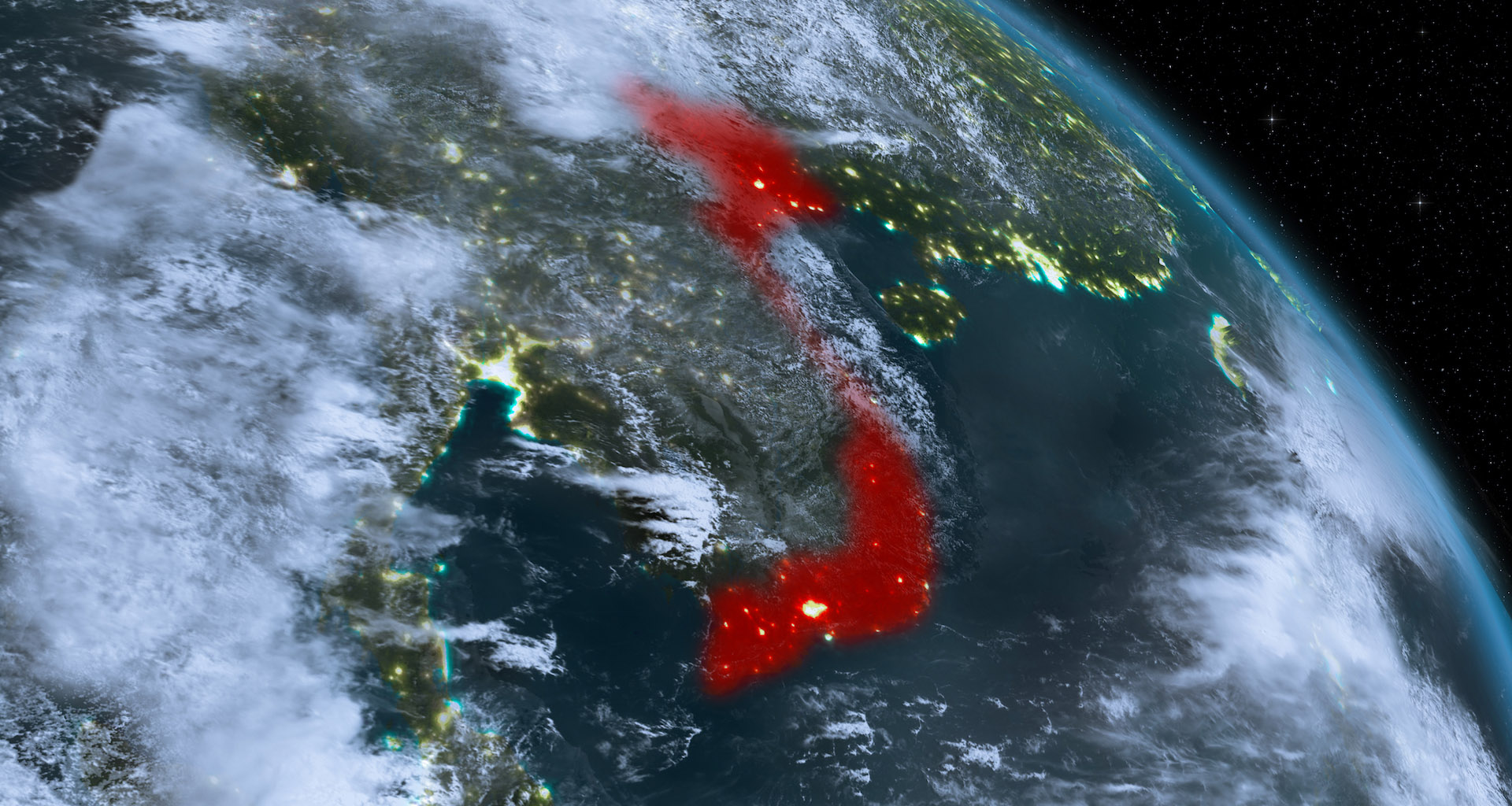

Phát hiện công cụ hack của nhóm tin tặc người Việt

Các nhà nghiên cứu bảo mật đã phát hiện ra công cụ hack của nhóm tin tặc người Việt có khả năng truy cập từ xa/truy cập backdoor. Nhóm này từng nhắm vào các tổ chức chính phủ và các công ty có nhiều sản phẩm trí tuệ. Các nhà phân tích của công ty an ninh mạng Cylance cho biết trong khi ...

Các nhà nghiên cứu bảo mật đã phát hiện ra công cụ hack của nhóm tin tặc người Việt có khả năng truy cập từ xa/truy cập backdoor.

Nhóm này từng nhắm vào các tổ chức chính phủ và các công ty có nhiều sản phẩm trí tuệ.

Các nhà phân tích của công ty an ninh mạng Cylance cho biết trong khi điều tra một vụ việc vào năm ngoái, họ đã tìm thấy nhiều backdoor tùy chỉnh được sử dụng bởi trang phục gián điệp mạng có tên APT32 hoặc OceanLotus Group. Công cụ hack của nhóm tin tặc người Việt này sử dụng lệnh và giao thức kiểm soát phù hợp với mục tiêu và hỗ trợ nhiều phương pháp giao tiếp mạng.

“Tổng thể thiết kế và hướng phát triển của công cụ hack của nhóm tin tặc người Việt cho biết nhóm này có hỗ trợ tài chính vững” – nghiên cứu từ Cylance được công bố hôm thứ 4 có viết. “Nhóm OceanLotus sử dụng một số lượng mã thư viện tùy chỉnh rất lớn, có thể dễ dàng được thêm thắt để đạt hiệu quả tối đa phù hợp với mục tiêu tiếp theo của họ.”

Tom Bonner, giám đốc của Cylance về nghiên cứu mối đe dọa cho biết: “Mã tiềm ẩn cho backdoor APT32 có khả năng cao có tính mô-đun,” có nghĩa là công cụ đó có thể được thêm thắt bằng cách chỉnh lệnh và kiểm soát giao thức.

Hoạt động của APT32 – công cụ hack của nhóm tin tặc người Việt OceanLotus, được cho là có liên quan tới nhà nước Việt Nam bị phát hiện sau khi gây rò rỉ một loạt công ty kinh doanh tại Việt Nam hồi năm ngoái. Nhóm này đã có 18 tháng hoạt động nghiên cứu một công cụ hack của Cơ quan An ninh Quốc gia Mỹ (NSA) để ăn cắp bản viết một cuộc trò chuyện giữa Tổng thống Donald Trump và Tổng thống Rodrigo Duterte.

Nick Carr – quản lý cấp cao tại FireEye, người đã theo dõi chặt chẽ APT32 nói rằng sau một “thời gian gián đoạn ngắn”, APT32 “tích cực nhắm mục tiêu” vào nhiều khu vực tư nhân và khách hàng chính phủ của FireEye.

“Sau khi có sự thay đổi vào cuối năm 2017 nhắm vào mảng điện tử và ngành công nghiệp ô tô để hỗ trợ mục tiêu của (chính phủ) Việt Nam, trong suốt năm 2018, (nhóm này) đã tập trung nhắm mục tiêu vào các tổ chức tài chính thay vì các công ty toàn cầu nhằm có được dữ liệu đầu tư và hoạt động của các công ty nước ngoài”.

Công cụ hack của nhóm tin tặc người Việt APT32 sẽ tiếp tục “phát triển thuật kỹ thuật độc nhất” bao gồm cách sử dụng thỏa hiệp trên trang web để “hình thành và gửi dữ liệu tấn công đến nạn nhân cụ thể.” Nhóm đổi mới nhanh chóng, “nỗ lực đạt được các kỹ thuật mới trong mỗi chiến dịch” – Ông Carr nói thêm.

Cylance cho biết những backdoor công ty này phát hiện chia sẻ một số mã tương đồng với mã của các backdoor do FireEye và Kaspersky Lab phát hiện.

Cylance cho biết nhóm này đã sử dụng công cụ che giấu cho phép “nhiều phần mềm độc hại hoạt động trong bộ nhớ, không có dấu hiệu trên ổ đĩa,” cùng với một dịch vụ ẩn được gọi là PrivacyGuardian để đăng ký tên miền. Một trong các trojan truy cập từ xa tùy chỉnh của công cụ hack của nhóm tin tặc người Việt này được thiết kế đặc biệt để bắt chước các thư viện phần mềm của các tổ chức bị tấn công – một bước đi phù hợp với chiến thuật “tàng hình” của nhóm.

Cyberscoop

> Giải pháp bảo mật toàn diện dành cho website, đăng ký miễn phí 14-ngày tại đây <