Phát hiện kiểu tấn công Man-in-the-Disk ảnh hưởng hàng triệu thiết bị Android

Các nhà nghiên cứu tại Checkpoint đã phát hiện ra loại tấn công mới tên Man-in-the-Disk trên các thiết bị Android. Được đặt tên là Man-in-the-Disk, loại tấn công này lợi dụng “Lưu trữ ngoài” (External Storage) của các ứng dụng Android để lưu các dữ liệu liên quan đến ...

Các nhà nghiên cứu tại Checkpoint đã phát hiện ra loại tấn công mới tên Man-in-the-Disk trên các thiết bị Android.

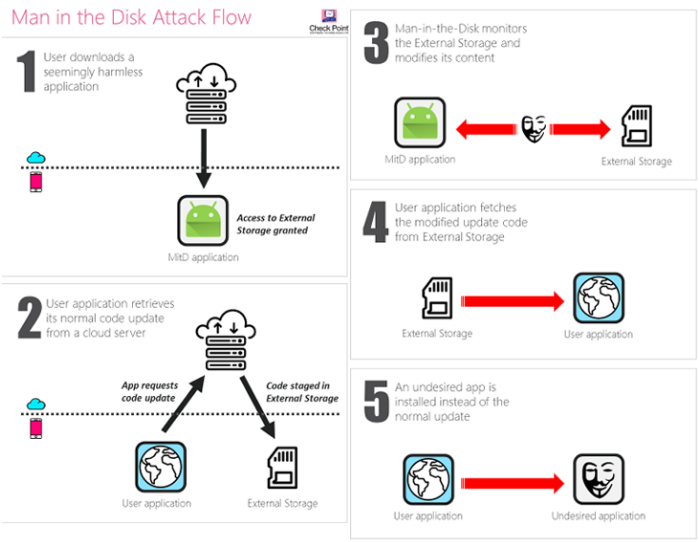

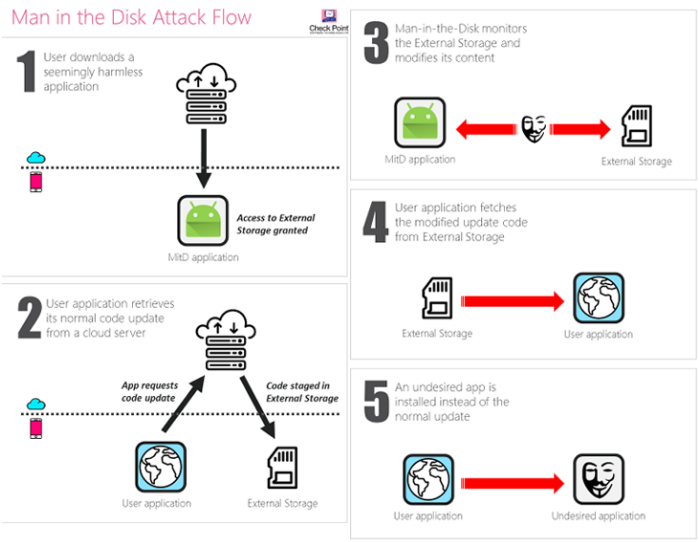

Được đặt tên là Man-in-the-Disk, loại tấn công này lợi dụng “Lưu trữ ngoài” (External Storage) của các ứng dụng Android để lưu các dữ liệu liên quan đến ứng dụng, những dữ liệu này nếu bị thay đổi sẽ có thể chèn mã độc vào các ứng dụng bị nhắm đến.

Cần lưu ý rằng các ứng dụng trên hệ điều hành Android có thể lưu trữ các nguồn tài nguyên trên thiết bị trong hai địa điểm — lưu trữ nội bộ và lưu trữ bên ngoài.

Google cung cấp các hướng dẫn cho các nhà phát triển ứng dụng Android sử dụng lưu trữ nội bộ. Đây là một không gian biệt lập, phân bổ cho mỗi ứng dụng, được bảo vệ bằng cách sử dụng sandbox xây dựng trong Android để lưu trữ các tập tin hoặc dữ liệu nhạy cảm.

Tuy nhiên, các nhà nghiên cứu phát hiện ra nhiều ứng dụng phổ biến – bao gồm cả Google Translate, cùng với Yandex Translate, Google Voice Typing, Google Text-to-Speech, trình duyệt Xiaomi – đã sử dụng lưu trữ bên ngoài không được bảo vệ có thể bị truy cập bởi bất kỳ ứng dụng nào cài đặt trên cùng một thiết bị.

An ninh mạng nửa đầu năm 2018 ở mức đáng báo động

Tấn công Man-in-the-Disk trên Android hoạt động thế nào?

Bằng cách này, kẻ tấn công có thể vào vị thế tấn công man-in-the-disk, họ có thể theo dõi dữ liệu chuyển giao giữa bất kỳ ứng dụng nào trên điện thoại thông minh của người dùng và lưu trữ bên ngoài; sau đó ghi đè dữ liệu độc hại để thao túng hoặc làm hỏng dữ liệu đó.

Kiểu tấn công man-in-the-disk cũng có thể bị lợi dụng để cài đặt một ứng dụng độc hại chạy nền mà người dùng không biết, cuối cùng có thể dẫn tới leo thang đặc quyền và kẻ tấn công có được quyền truy cập vào các phần khác của điện thoại Android như camera, microphone, danh sách liên lạc, và nhiều hơn nữa.

Video minh họa tấn công Man-in-the-disk

Trong số những ứng dụng bị các nhà nghiên cứu kiểm tra tấn công man-in-the-disk bao gồm: Google Translate, Yandex Translate, Google Voice Typing, LG Application Manager, LG World, Google Text-to-Speech, và trình duyệt web Xiaomi.

Google đã ghi nhận và sửa một số ứng dụng bị ảnh hưởng và đang trong quá trình sửa các ứng dụng khác.

Bên cạnh đó, các nhà nghiên cứu tại CheckPoint cũng tiếp cận nhà phát triển các ứng dụng trong danh sách bị ảnh hưởng nhưng một số đơn vị, trong đó có Xiaomi, từ chối sửa lỗi này.

Các nhà nghiên cứu khẳng định rằng họ chỉ kiểm tra một số rất ít các ứng dụng, do đó cần tính toán tầm ảnh hưởng của cuộc tấn công man-in-the-disk sẽ lớn hơn những gì đo đạc được, có thể khiến hàng triệu người dùng Android bị tấn công.

Tin truyền sai lệch thông qua lỗ hổng của ứng dụng Whatsapp

Nguồn: The Hackernew