Tìm hiểu về Certificate Transparency giúp phát hiện chứng chỉ SSL giả mạo

Một backdoor khổng lồ tồn tại trên mạng Internet mà không phải ai cũng biết. Để đảm bảo bảo mật và toàn vẹn dữ liệu cá nhân, hàng tỉ người dùng Internet vẫn đang đặt niềm tin “mù quáng” vào các nhà cung cấp chứng thực số ( certificate authority, viết tắt là CA). Certificate ...

Một backdoor khổng lồ tồn tại trên mạng Internet mà không phải ai cũng biết. Để đảm bảo bảo mật và toàn vẹn dữ liệu cá nhân, hàng tỉ người dùng Internet vẫn đang đặt niềm tin “mù quáng” vào các nhà cung cấp chứng thực số (certificate authority, viết tắt là CA).

Certificate Authority là gì?

Một Certificate Authority (CA) là một tổ chức bên thứ ba hoạt động như một trung gian đáng tin cậy, cấp phát và thẩm định chứng chỉ số SSL/TLS.

Có hàng trăm tổ chức tin cậy như vậy có quyền cấp phát chứng chỉ SSL hợp lệ cho bất cứ domain (tên miền) nào đó của người dùng, dù domain đó đã được cấp chứng chỉ bởi CA khác. Và đó chính là điểm yếu lớn nhất trong hệ thống CA.

Vào năm 2015, Google đã phát hiện ra tổ chức CA Symantec cấp phát trùng lặp chứng chỉ google.com cho một người dùng khác. Đó không phải là vụ việc đầu tiên ảnh hưởng nghiêm trọng đến quyền riêng tư của người dùng. Vào tháng 3/2011, tổ chức CA Comodo đã bị hack và cấp phát chứng chỉ giả mạo của các tên miền phổ biến như mail.google.com, addons.mozilla.org, và login.yahoo.com.

Tài liệu rò rỉ của nhân viên Edward Snowden cho biết Cơ quan An ninh Quốc gia NSA đã can thiệp và bẻ khóa hàng loạt phiên làm việc HTTPS đã được mã hóa. Điều này dấy lên nghi ngờ các cơ quan CA được kiểm soát bởi chính phủ.

Các vụ việc liên quan tới chính phủ

- Năm 2011, chứng chỉ số giả mạo cấp phát bởi tổ chức CA DigiNotar đã được sử dụng để tấn công tài khoản Gmail của 300,000 người dùng Iran.

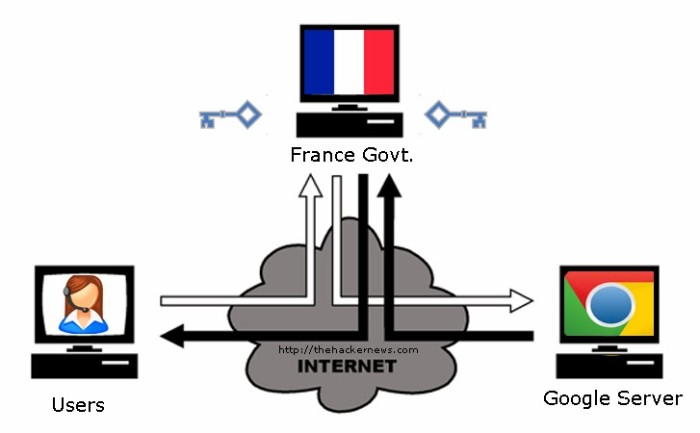

- Cuối năm 2013, Google phát hiện chứng chỉ số giả mạo tên miền của mình được sử dụng bởi cơ quan chính phủ Pháp nhằm thực hiện các cuộc tấn công Man-in-the-Middle.

- Giữa năm 2014, Google phát hiện một sự cố khác: National Informatics Centre (tổ chức đứng đầu về khoa học công nghệ Ấn Độ) đã sử dụng một vài chứng chỉ số không ủy quyền trên tên miền của mình.

Hệ thống Certificate Transparency là gì?

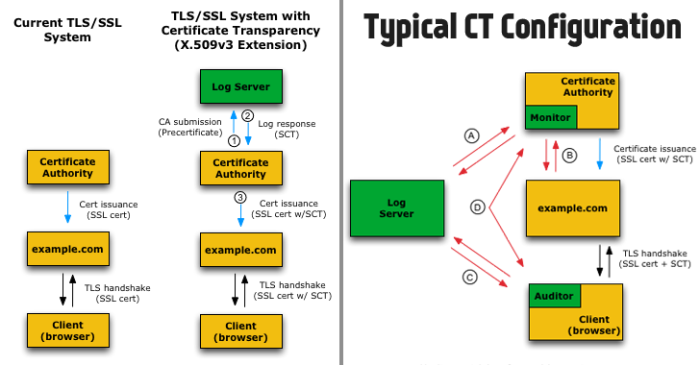

Certificate Transparency hay CT là một framework mã nguồn mở cho phép cá nhân và tổ chức theo dõi số lượng chứng chỉ bảo mật đã được cấp phát riêng cho domain của họ. CT framework bao gồm:

- Certificate Logs

- Certificate Monitors

- Certificate Auditors

CT yêu cầu các CA khai báo (vào Certificate Log) mọi chứng chỉ số mà cơ quan này tạo ra. Certificate Log sau đó sẽ cung cấp cho người dùng cách thức tìm kiếm tất cả các chứng chỉ số đã được cấp phát cho một domain cho trước. Mô hình CT không thay thế quá trình xác thực hay quy trình thẩm định chứng chỉ số thông thường, đây là một phương pháp bổ sung giúp xác định chứng chỉ của người dùng là duy nhất hay không.

Certificate log có ba đặc tính quan trọng sau:

- Chỉ thêm: Các bản ghi chứng chỉ khi đã được thêm vào log sẽ không thể xóa, sửa hay chèn vào những bản ghi cũ.

- Mã hóa an toàn: Certificates Log sử dụng một cơ chế mã hóa đặc biệt có tên Merkle Tree Hashes’ nhằm ngăn chặn bị can thiệp.

- Kiểm tra công khai: Bất cứ ai cũng có thể truy vấn đến log hoặc kiểm tra chứng chỉ SSL đã được thêm vào log hay chưa.

Trong CT, các chứng chỉ số sẽ chứa một mốc thời gian kí số minh chứng cho việc nó đã được gửi vào Certificates Log trước khi được cấp phát.

Google, DigiCert, Symantec, và một vài CA khác hiện tại đã đăng tải log công khai.

Dù CT không ngăn được CA cấp chứng chỉ giả mạo nhưng nó giúp quá trình phát hiện trở nên dễ dàng hơn.

Người dùng có thể sử dụng công cụ Certificate Transparency Search của Comodo hoặc Certificate Transparency Lookup Tool của Google để kiểm tra tất cả các chứng chỉ bảo mật các tên miền hiện diện công khai trong Certificate Transparency logs.

THN