Tin tặc công khai lỗ hổng zero-day trên Windows qua Twitter

Mới đây một nhà bảo mật có tên Twitter là SandboxEscaper đã công khai lỗ hổng zero-day trên Windows vào ngày 20/12. Nhìn lại 6 cuộc tấn công mạng làm chấn động thế giới trong 20 năm qua SandboxEscaper là nhà nghiên cứu trước đây đã công khai hai lỗ hổng zero-day trên ...

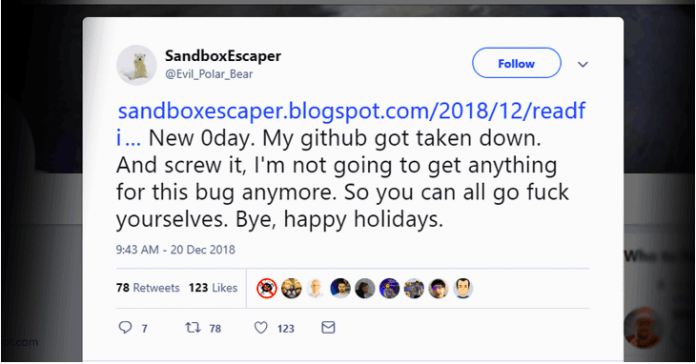

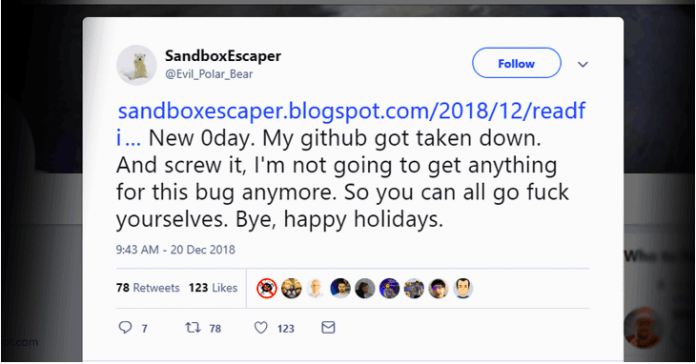

Mới đây một nhà bảo mật có tên Twitter là SandboxEscaper đã công khai lỗ hổng zero-day trên Windows vào ngày 20/12.

Nhìn lại 6 cuộc tấn công mạng làm chấn động thế giới trong 20 năm qua

SandboxEscaper là nhà nghiên cứu trước đây đã công khai hai lỗ hổng zero-day trên Windows khiến tất cả người dùng Windows bị ảnh hưởng.

Lỗ hổng zero-day chưa vá của Windows mới được tiết lộ là sự cố đọc tệp tùy ý có thể cho phép người dùng có đặc quyền thấp hoặc chương trình độc hại đọc nội dung của bất kỳ tệp nào trên máy tính Windows được nhắm mục tiêu mà đáng lẽ chỉ có thể truy cập thông qua các đặc quyền cấp quản trị viên.

Lỗ hổng zero-day trên Windows nằm trong chức năng “MsiAdvertiseProduct” của Windows, chịu trách nhiệm tạo “đoạn mã quảng cáo nhằm quảng cáo sản phẩm tới các máy tính và cho phép trình cài đặt ghi vào đoạn mã những thông tin được sử dụng để xuất bản sản phẩm”.

Theo nhà nghiên cứu, nếu xác nhận không đúng, chức năng này có thể bị lạm dụng để buộc dịch vụ cài đặt tạo một bản sao của bất kỳ tệp nào dưới dạng SYSTEM đặc quyền và đọc nội dung của nó, dẫn đến lỗ hổng đọc tệp tùy ý.

Bên cạnh việc chia sẻ video minh họa lỗ hổng zero-day trên Windows mới bị phát hiện này, SandboxEscaper cũng đăng liên kết đến trang lưu trữ Github chứa PoC cho lỗ hổng zero-day thứ ba của Windows. Tuy nhiên, tài khoản GitHub của nhà nghiên cứu đã bị gỡ xuống. Tài khoản Twitter của nhà nghiên cứu cũng đã tạm dừng hoạt động đến thời điểm hiện tại.

Đây là lần thứ ba trong vài tháng qua, SandboxEscaper đã công khai lỗ hổng zero-day trên Windows.

Vào tháng 10, SandboxEscaper đã phát hành PoC cho lỗ hổng leo thang đặc quyền trong Microsoft Data Sharing, cho phép người dùng đặc quyền thấp xóa các tệp hệ thống quan trọng khỏi hệ thống Windows bị tấn công.

Vào cuối tháng 8, nhà nghiên cứu cũng đã tiết lộ chi tiết và PoC cho lỗ hổng leo thang đặc quyền cục bộ trong Microsoft Windows Task Scheduler xảy ra do lỗi ALPC.

Ngay sau khi bản PoC được phát hành, lỗ hổng zero-day đã được khai thác ngoài tự nhiên, trước khi được Microsoft vá trong Bản cập nhật bảo mật tháng 9 năm 2018.