Tội phạm máy tính: Xưa và nay

Bài viết dịch từ blog: Computer Crime, Then and Now của tác giả Jeff Atwood. Tôi đã viết về sự chơi bời thời trẻ của mình với mặt bất hợp pháp của máy tính vào cuối những năm 1980. Nhưng đó có phải tội ác? Tôi có thật sự là một tội phạm? Tôi không nghĩ vậy. Hoàn toàn thẳng thắn, tôi chưa đủ tài ...

Bài viết dịch từ blog: Computer Crime, Then and Now của tác giả Jeff Atwood.

Tôi đã viết về sự chơi bời thời trẻ của mình với mặt bất hợp pháp của máy tính vào cuối những năm 1980. Nhưng đó có phải tội ác? Tôi có thật sự là một tội phạm? Tôi không nghĩ vậy. Hoàn toàn thẳng thắn, tôi chưa đủ tài năng để có thể trở thành một mối đe dọa. Tôi vẫn chưa đủ.

Có hai cuốn sách cổ điển miêu tả các hacker hoạt động vào những năm 1980 có tài năng lạ thường. Tài năng khiến cho họ đủ nguy hiểm để có thể bị coi là những nguy cơ tội phạm.

The Cuckoo's Egg: Tracking a Spy Through the Maze of Computer Espionage

Ghost in the Wires: My Adventures as the World's Most Wanted Hacker

Cuckoo được cho là trường hợp hack đầu tiên phạm tội nguy hiểm vào khoảng năm 1986 và là trường hợp hack máy tính được biết đến đầu tiên với mục đích gián điệp quốc tế. Tôi đã đọc khi nó được công bố năm 1989, và nó vẫn là một câu chuyện điều tra hấp dẫn. Cliff Stoll là một nhà văn có tầm nhìn xa đã thấy được sự tin tưởng vào máy tính và internet đang nổi lên có thể bị gây nguy hiểm bởi những tên tội phạm thực sự.

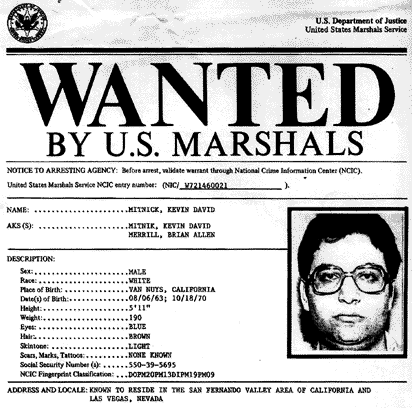

Tôi không chắc Kevin Mitnick có làm mọi điều đều phạm pháp hay không, nhưng không thể phủ nhận rằng anh ta là một tội phạm máy tính cấp cao đầu tiên trên thế giới.

Năm 1994 anh ta nằm trong danh sách 10 người bị truy nã cao nhất của FBI, và đã có một bài báo trên trang nhất tờ New York Times về việc truy bắt anh ta. Nếu có một thời điểm mà tội phạm máy tính và việc hack đã xâm nhập vào sự chú ý của cộng đồng thì chính là việc này.

Toàn bộ câu chuyện được kể lại chi tiết trong ít phút bởi chính Kevin trong cuốn Ghost in the Wires. Có một phiên bản giản lược về câu chuyện của Kevin được trình bày trong truyện tranh Wizzywig nhưng đây là bản nguyên gốc và nó đáng để đọc. Tôi rất khó có thể đặt nó xuống. Kevin đã thay đổi trong nhiều năm nay; anh ta đã viết vài cuốn sách mô tả lại các kỹ thuật của mình và hiện đang tư vấn cho các công ty để cải thiện an ninh cho máy tính của họ.

Hai cuốn sách bao trùm về sự khởi đầu của tất cả các trường hợp tội phạm máy tính mà chúng ta biết. Dĩ nhiên ở thời điểm hiện tại thì đó là một vấn đề lớn hơn rất nhiều so với năm 1985 bởi có rất nhiều máy tính và kết nối giữa chúng ngày nay so với những ngày khởi đầu đó. Nhưng điều đáng ngạc nhiên là sự thay đổi rất ít về công nghệ của tội phạm máy tính từ năm 1985 đến nay.

Cuốn sách vỡ lòng tốt nhất về tội phạm máy tính thời hiện đại - ý tôi nói là từ năm 2000 trở về đây - là Kingpin: How One Hacker Took Over the Billion-Dollar Cybercrime Underground. Tội phạm máy tính hiện đại giống với loại tội phạm cổ điển mà bạn thấy trong các bộ phim đen trắng: chủ yếu là đánh cắp những khoản tiền lớn. Nhưng thay vì cướp phá ngân hàng theo kiểu Bonnie và Clyde, giờ nó được thực hiện bằng điện tử, chủ yếu thông qua khai thác máy ATM và thẻ tín dụng.

Được viết bởi Kevin Poulson, một hacker hoàn lương nổi tiếng khác, Kingpin cũng là một cuốn sách hấp dẫn. Tôi đã đọc nó được hai lần. Đoạn tôi thấy biểu lộ nhất là đoạn này, sau khi nhân vật chính được ra tù vào năm 2002:

Một trong những khách hàng cũ của Max ở Thung lũng Silicon cố gắng giúp đỡ bằng cách đưa cho Max một hợp đồng 5000 đô la với việc thực hiện một thử nghiệm thâm nhập vào mạng của công ty. Công ty thích Max và không thực sự quan tâm anh ta có viết báo cáo hay không, nhưng hacker thực hiện hợp đồng rất nghiêm túc. Anh ta tấn công vào tường lửa của công ty trong nhiều tháng, chờ đợi một chiến thắng dễ dàng mà anh đã quen thuộc khi làm hacker mũ trắng. Nhưng anh đã bất ngờ. Anh không thể gây ra nổi một vết lõm vào mạng của khách hàng duy nhất của mình. Kỷ lục 100 phần trăm thành công của anh đã bị phá vỡ.

Max cố gắng hơn nữa, nhưng chỉ thêm thất vọng trước sự bất lực của mình. Cuối cùng, anh thử cách mới. Thay vì tìm kiếm lỗ hổng trong các server cứng cáp của công ty, anh nhắm vào một vài nhân viên.

Kiểu tấn công phía người dùng này là thứ mọi người trải nghiệm nhiều nhất về các hacker - một email spam được gửi đến hộp thư của bạn, với một đường dẫn có vẻ như là một tấm thiệp điện tử hay một bức ảnh vui nhộn. Thứ được tải về thực chất là một chương trình có thể thực thi được, và nếu bạn bỏ qua thông điệp cảnh báo

Tất cả đều đúng; không hacker nào ngày nay quan tâm tới việc tấn công trực diện. Cơ hội thành công là cực nhỏ. Thay vào đó, họ nhắm vào mục tiêu yếu đuối của mọi công ty: người dùng bên trong. Max, hacker được mô tả trong Kingpin, khoe "Tôi tự tin vào tỉ lệ 100 phần trăm [thành công] của mình kể từ đó." Đây là một góc cạnh mới của việc hack. Hay là không?

Một trong những thứ đáng chú ý nhất về Ghost In The Wires không phải là hacker Kevin Mitnick có kỹ năng tuyệt vời như thế nào (dù không thể phủ nhận rằng anh ta rất tuyệt vời) mà là sự hiệu quả ấn tượng của anh ta trong việc lừa mọi người tiết lộ thông tin quan trọng trong những cuộc nói chuyện bình thường. Lặp đi lặp lại, theo hàng trăm cách tinh tế và thông minh. Cho dù là năm 1985 hay 2005, số lượng cấp độ bảo mật bạn có trên hệ thống máy tính của mình chẳng có ý nghĩa gì khi ai đó dùng những máy tính này nhấn vào một chú thỏ đang nhảy múa cả. Social engineering là kỹ thuật hack đáng tin cậy và trường tồn nhất từng được nghĩ ra. Nó sẽ sống lâu hơn tất cả chúng ta.

Về ví dụ trong thời kỳ 2012, hãy xem xét câu chuyện của Mat Honan. Đây không phải trường hợp duy nhất.

Lúc 4h50 chiều, có ai đó đăng nhập vào tài khoản iCloud của tôi, thay đổi mật khẩu và xóa tin xác nhận thay đổi vào thùng rác. Mật khẩu của tôi là một dãy 7 chữ số mà tôi không dùng ở chỗ nào khác. Khi tôi đặt mật khẩu này, năm này qua năm khác, nó có vẻ khá an toàn. Nhưng không. Đặc biệt là vì tôi đã dùng nó, chà, năm này qua năm khác. Tôi đoán là chúng đã dùng brute force để lấy được mật khẩu và thay đổi nó để gây thiệt hại cho các thiết bị của tôi.

Tôi nghe được câu chuyện này trên Twitter khi nó được viết, và phản ứng ban đầu của tôi là hoài nghi rằng chẳng có ai thèm brute force gì cả, vì brute force chỉ dành cho mấy tay mơ. Đoán xem cách làm thực sự là gì. Hãy đoán thử đi!

Bạn có khi nào đoán là social engineering ... quá trình khôi phục tài khoản? Đúng rồi đó.

Sau khi xem qua tài khoản [Twitter] của tôi, hacker đã tìm hiểu về phần lý lịch. Tài khoản Twitter của tôi liên kết đến trang web cá nhân, nơi chúng tìm thấy địa chỉ Gmail của tôi. Đoán rằng đây cũng là địa chỉ email tôi dùng cho Twitter, Phobia đã đến trang khôi phục tài khoản của Google. Anh ta thậm chí còn chẳng cố gắng thực hiện khôi phục. Đây chỉ là một nhiệm vụ do thám.

Vì tôi không bật chức năng bảo mật hai lớp của Google, khi Phobia nhập địa chỉ Gmail của tôi, anh ta có thể thấy địa chỉ email thay thế tôi đã thiết lập cho việc khôi phục tài khoản. Google che một phần thông tin, lộ ra nhiều ký tự, nhưng chừng đó cũng đủ, m••••n@me.com. Độc đắc.

Vì anh ta đã có địa chỉ email, tất cả những gì anh ta cần là địa chỉ thanh toán và 4 số cuối của số thẻ tín dụng của tôi để bên hỗ trợ kỹ thuật của Apple cấp khóa của tài khoản của tôi.

Vậy làm thế nào anh ta có được thông tin sống còn này? Anh ta bắt đầu với cái dễ trước. Anh ta có địa chỉ thanhh toán bằng cách thực hiện tìm kiếm whois trên tên miền trang web cá nhân của tôi. Nếu ai đó không có tên miền, bạn có thể tìm kiếm thông tin của anh/cô ta trên Spokeo, WhitePages và PeopleSmart.

Để có được số tài khoản thẻ tín dụng thì khó khăn hơn, nhưng việc này cũng dựa trên việc lợi dụng các hệ thống back-end của một công ty. ... Đầu tiên bạn gọi cho Amazone và nói rằng bạn là chủ tài khoản và muốn thêm một số thẻ tín dụng vào tài khoản. Tất cả bạn cần là tên của tài khoản, một địa chỉ email đi kèm, và địa chỉ thanh toán. Amazone sẽ cho phép bạn nhập thẻ tín dụng mới. (Wired sử dụng một số thẻ tín dụng giả từ một trang web cho phép sinh số thẻ giả phù hợp với thuật toán tự kiếm tra đã được công bố.) Sau đó bạn cúp máy.

Sau đó bạn gọi lại, và bảo Amazon rằng bạn mất quyền truy cập vào tài khoản của bạn. Sau khi cung cấp tên, địa chỉ thanh toán và số thẻ tín dụng mới mà bạn đưa ở cuộc gọi trước, Amazon sẽ cho phép bạn thêm địa chỉ email mới vào tài khoản. Từ đây, bạn đến trang web của Amazon và gửi một yêu cầu thay đổi mật khẩu vào địa chỉ email mới. Điều này cho phép bạn xem tất cả các thẻ tín dụng trong hồ sơ về tài khoản - không phải toàn bộ các số, chỉ 4 chữ số cuối. Nhưng, như chúng ta biết, Apple chỉ cần 4 số cuối đó.

Phobia, hacker mà Mat Honan viết, là một trẻ vị thành niên làm điều này cho vui. Một trong những người bạn của cậu ta là một hacker 15 tuổi được biết đến dưới tên Cosmo; cậu ta là người khám phá ra kỹ thuật thẻ tín dụng Amazon được mô tả ở trên. Vậy hacker thành niên ngày nay như thế nào?

Các game thủ Xbox biết đến nhau thông qua gamertags của họ. Và trong số các game thủ trẻ tuổi thì sẽ tuyệt hơn nếu có một gamertag đơn giản như "Fred" hơn là "Fred1988Ohio". Trước khi Microsoft tăng cường bảo mật, lấy một mẫu thay đổi mật khẩu trên Windows Live (và từ đó chiếm đoạt một gamer tag) chỉ cần tên của tài khoản và 4 số cuối cùng với ngày hết hạn của thẻ tín dụng trong hồ sơ. Derek khám phá ra rằng người sở hữu gamer tag "Cosmo" cũng có một tài khoản Netflix. Và đó là lý do cậu ta trở thành Cosmo.

"Tôi gọi cho Netflix và khá là dễ dàng," cậu ta cười khúc khích. "Họ nói, 'Tên anh là gì?' và tôi trả lời 'Todd [Đã che đi]', đưa cho họ địa chỉ email của cậu ta, và họ nói, 'Được rồi, mật khẩu của anh là 12345,' và tôi đăng nhập vào. Tôi thấy 4 chữ số cuối của thẻ tín dụng của cậu ta. Khi tôi điền vào mẫu đổi mật khẩu của Windows Live, nó chỉ yêu cầu tên, họ của người chủ thẻ, 4 số cuối và ngày hết hạn."

Cách làm này vẫn còn hoạt động. Khi Wired gọi cho Netflix, tất cả những gì chúng ta cần cung cấp là tên và địa chỉ email của tài khoản, và chúng ta nhận được cùng mật khẩu được thay đổi.

Những kỹ thuật này giống nhau đến kỳ lạ. Điều khác biệt duy nhất giữa Cosmo và Kevin Mitnick là họ được sinh ra ở những thập kỷ khác nhau. Tội phạm máy tính giờ đây là một thế giới hoàn toàn mới, nhưng những kỹ thuật được sử dụng ngày nay hầu hết giống hệt những kỹ thuật được sử dụng những năm 1980. Nếu bạn muốn gia nhập tội phạm máy tính, đừng lãng phí thời gian phát triển những ký năng hack ở mức ninja, vì máy tính không phải là điểm yếu.

Mà điểm yếu chính là con người.