Lỗ hổng 18 tuổi ảnh hưởng tới mọi phiên bản Windows

Các nhà nghiên cứu vừa phát hiện ra một lỗ hổng an ninh nghiêm trọng trong tất cả các phiên bản hỗ trợ của Windows, có thể cho phép tin tặc đánh cắp dữ liệu mật từ máy tính, hệ thống máy chủ của người dùng mà chạy bất kỳ hệ điều hành nào, ngay cả Windows 10. Lỗ hổng này được phát hiện lần đầu ...

Các nhà nghiên cứu vừa phát hiện ra một lỗ hổng an ninh nghiêm trọng trong tất cả các phiên bản hỗ trợ của Windows, có thể cho phép tin tặc đánh cắp dữ liệu mật từ máy tính, hệ thống máy chủ của người dùng mà chạy bất kỳ hệ điều hành nào, ngay cả Windows 10. Lỗ hổng này được phát hiện lần đầu tiên cách đây 20 năm.

Lỗi này có tên là Redirect to SMB, một biến thể của lỗ hổng được tìm thấy trong Windows có thể làm lộ thông tin tên và mật khẩu của người dùng một cách tự động. Tuy nhiên, theo các nhà nghiên cứu tại hãng bảo mật Cylane, lỗ hổng nằm trong Windows này chưa bao giờ được Microsoft vá. Bởi Microsoft cho rằng, lỗ hổng này không đáng để họ bận tâm và kết quả là một cuộc tấn công mới đã nhắm mục tiêu vào giao thức chia sẻ dữ liệu SMB.

SMB là viết tắt của Server Message Block, một giao thức cho phép người dùng chia sẻ dữ liệu thông qua mạng network. Trong hệ điều hành Windows, SMB thường được các công ty, tổ chức sử dụng để chia sẻ dữ liệu từ một máy chủ thông qua toàn hộ hệ thống mạng nội bộ của họ. Vậy hiện nay, giao thức SMB đang được tin tặc khai thác như thế nào?

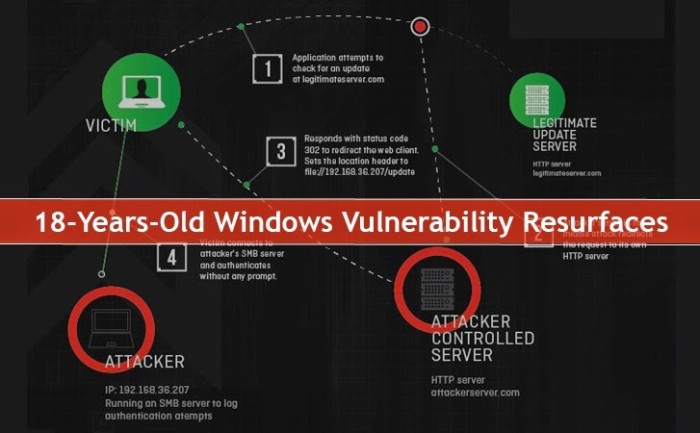

Trong quá trình tải dữ liệu từ máy chủ, Windows sẽ tự động xác nhận tới máy chủ SMB bằng cách cung cấp cho máy chủ thông tin của những người dùng hệ thống. Bất kỳ phương thức nào mà tin tặc sử dụng đều khiến nạn nhân phải xác nhận cho kẻ tấn công đang kiểm soát hệ thống máy chủ SMB, và thế là cuộc tấn công Redirect to SMB diễn ra một cách đơn giản.

Vì thế, tin tặc chỉ cần làm gián đoạn yêu cầu HTTP bằng một tấn công Man in the Middle, sau đó chuyển hướng người dùng tới một máy chủ SMB chứa mã độc mà chúng kiểm soát. Khi người dùng nhập một mã URL thì cũng đồng thời khởi động với từ file:// hoặc kích vào một đường link độc hại, khi ấy Windows tin rằng người dùng đang cố gắng truy cập vào một file trong hệ thống máy chủ.

Điều này có thể cho phép tin tặc đánh cắp username, domain Windows cũng như đánh cắp được mật khẩu của người dùng mà tin tặc có thể bẻ khỏa với một mã GPU chỉ trong vòng 12 tiếng.

Microsoft đã đánh giá thấp lỗ hổng này và sau đó đã phải nhìn nhận lại vấn đề một cách nghiêm túc. Thứ hai vừa qua, Microsoft đã lên tiếng nói rằng vấn đề không hề mới và khả năng người dùng trở thành nạn nhân của cuộc tấn công rất ít.

Các nhà nghiên cứu cảnh báo rằng lỗ hổng SMB có thể ảnh hưởng tới 31 chương trình, bao gồm:

- Những ứng dụng phổ biến: Adobe Reader, Apple QuickTime và Apple Software Update để cập nhật iTunes.

- Những ứng dụng Microsoft: Internet Explorer, Windows Media Player, Excel 2010 và thậm chí là Microsoft Baseline Security Analyzer.

- Những công cụ nâng cao: Github for Windows, PyCharm, Intellij IDEA, PHP Storm và bộ cài đặt JDK.

- Những công cụ bảo mật: .NET Reflector và Maltego CE

- Phần mềm diệt virus: Symantec’s Norton Security Scan, AVG Free, BitDefender Free và Comodo Antivirus.

- Các bộ dụng cụ nhóm: Box Sync và TeamViewer

Và cách đơn giản nhất để người dùng tự bảo vệ mình đó là chặn toàn bộ những dữ liệu được gửi từ TCP 139 và TCP 445. Cách này sử dụng tường lửa cổng mạng để ngăn chặn những tiếp xúc, giao tiếp SMB từ bên ngoài hệ thống mạng của người dùng. Ngoài ra, người dùng có thể áp dụng và cập nhật sử dụng phần mềm vá lỗ hổng của một số nhà cung cấp. Và cách truyền thống cũng không kém phần hiệu quả là sử dụng mật khẩu mạnh mẽ, khả năng bảo mật cao.

Theo THN